Скачать скрытую программу для слежение за компом. Шпионские программы для мобильных телефонов, смартфонов, коммуникаторов

С понятием компьютерного вируса наверняка знакомы даже новички, которые только начинают осваивать азы компьютерной грамотности.

Spyware – вредоносные шпионские программы для компьютера – НЕ относятся к обычным вирусам, это отдельный тип противоправного вмешательства в компьютерную систему пользователя.

И большинство антивирусных продуктов содержат отдельные программные разделы для работы со Spyware.

Чем же отличаются шпионские программы Spyware от обычных компьютерных вирусов – к примеру, от троянов или сетевых червей?

Компьютерный вирус, как правило, наносит вред операционной системе, программному обеспечению и данным пользователя. Этим, по большому счету, и отличаются Spyware.

В отличии от вирусов, шпионские программы для компьютера не наносят вреда – ни системе, ни программам, ни пользовательским файлам. Однако пользователь, если на его компьютер внедрена шпионская программа, вряд ли сможет рассчитывать на всю производительность своей машины – Spyware задействует какое-то количество , и от этого компьютер может частенько зависать и подтормаживать.

Но это техническая сторона Spyware, а какова же суть шпионских программ?

Шпионские программы для компьютера – что это такое?

Задачей шпионских программ, как видим из самого названия, является периодический сбор информации о пользователях:

- это и содержимое жесткого диска,

- и список посещаемых интернет-сайтов,

- и контакты электронной почты,

- и другая информация личного характера, которую можно использовать для каких-то меркантильных целей, к сожалению, часто во вред хозяину такой информации.

Вся собранная шпионскими программами информация отправляется тем, кто их создает – разработчикам Spyware. Это может быть их электронный адрес, интернет-сервер или любое иное пространство в Интернете, на котором собранная шпионскими программами информация будет храниться, дожидаясь своего хозяина.

В большинстве случаев пользователи не подозревают, что они находятся под наблюдением – шпионские программы, как правило, работают незаметно, поскольку их разработчики заинтересованы в продолжительном получении нужной им информации.

Возникает вопрос – зачем такая информация нужна разработчикам программ-шпионов? Информацию используют в разных целях – это может быть безобидный сбор информации для статистики о посещаемости сайтов, но может быть и сбор данных с целью воровства денег с кредитных карточек и электронных кошельков.

Каким способом шпионские программы могут проникнуть в компьютер?

Чаще всего это происходит во время инсталляции в систему сторонних приложений.

К примеру, вы нашли в Интернете бесплатную программу, а она по умолчанию устанавливается только со встроенной в нее шпионской программой. Причем, если ваш антивирус шпионский модуль обнаружит и удалит, то основная программа не запустится.

При инсталляции сторонних приложений нужно максимум внимания, часто шпионские программы проникают в компьютер после нажатия «ОК» на запрос в окошке мастера инсталляции.

Еще один путь таких программ в систему – напрямую из Интернета.

Операционную систему от них защищает брандмауэр – буфер, в котором блокируются попытки проникновения программ-шпионов. Брандмауэр встроен в Windows, он активируется, когда на компьютере нет антивируса. В антивирусных пакетах, кроме прочих утилит, как правило, предусмотрен собственный брандмауэр.

Рассмотрим ниже самые распространенные виды шпионских программ.

Виды шпионских программ

1. Кей-логгеры

Кей-логгеры – пожалуй, самые опасные шпионские программы, использующиеся злоумышленниками для получения пин-кодов, паролей, логинов и других конфиденциальных данных, необходимых для доступа к кредитным картам, к электронным (в том числе, банковским) счетам, а также к прочим пользовательским аккаунтам в Интернете.

Целью кей-логгеров также может быть другая секретная информация, пользовательская переписка – все то, что мошенники могут использовать для своих корыстных целей.

Кей-логгеры – это так называемые клавиатурные шпионы, они собирают и отправляют своему разработчику информацию обо всех нажатиях на клавиши клавиатуры на конкретном компьютере. Кей-логгеры или прописываются программой (это программные кей-логгеры), или подсоединяются к компьютеру в качестве дополнительного аппаратного устройства (аппаратные кей-логгеры).

Обнаружить аппаратный кей-логгер , который, как правило, имеет размер меньше спичечного коробка, не сложно. Это можно сделать с помощью внешнего осмотра компьютера: не подключены ли к различным выходам системного блока какие-то подозрительные устройства.

Присутствие аппаратного кей-логгера видно из анализа данных диспетчера устройств Windows. Существуют также специальные программы, диагностирующие все оборудование компьютера – это, например, SiSoftware Sandra или AIDA64.

Обнаружить и нейтрализовать программный кей-логгер можно с помощью запуска специальных программ типа Anti-Spyware. Как правило, они включены состав антивирусных пакетов в качестве отдельных утилит. Но программы Anti-Spyware также можно устанавливать и запускать отдельно – например, программа Anti-keylogger.

100% защита от клавиатурных кей-логеров вряд ли существует. Тем не менее использование все-таки я бы советовала взять за привычку при вводе паролей, например, для доступа в .

2. Сканеры жесткого диска

Сканеры жесткого диска – это шпионские программы, которые разрабатываются для изучения содержимого жестких дисков на компьютере пользователя.

Что интересует сканеров жесткого диска? Какие хранятся файлы в папках, какие программы установлены – любая пользовательская информация, которая может пригодиться разработчику шпионской программы.

Полученную информацию сканеры жесткого диска отправляют своему хозяину, и наверняка, тот обрадуется, если результаты его работы увенчаются успехом – например, парочкой TXT-файлов с воодушевляющими названиями типа «Мои пароли».

3. Экранные шпионы

Экранные шпионы – это программы, которые собирают информацию о том, чем именно пользователь занимается на компьютере. Через заданные промежутки времени такие экранные шпионы делают скриншоты, затем отсылают их по назначению – либо разработчику, либо напрямую заказчику.

Разработку и внедрение экранных шпионов, в большинстве случаев, заказывают корпорации – например, руководство таким образом может осуществлять контроль офисных сотрудников, периодически просматривая, чем персонал занимается в рабочее время.

4. Прокси-шпионы

«Прокси-шпионы» – такие шпионские программы, проникая в пользовательские компьютеры, превращают их в прокси-серверы. Злоумышленники могут прикрыться компьютером пользователя-жертвы для противозаконных действий. В итоге нести ответственность за содеянное придется последнему – владельцу компьютера, на котором установлена шпионская программа.

Типичным примером работы таких «прокси-шпионов» является рассылка спама с компьютера пользователя-жертвы. К уголовной ответственности его, конечно же, никто не привлечет, а вот проблемы с провайдером обеспечены.

5. Почтовые шпионы

Почтовые шпионы – эти шпионские программы собирают информацию о контактах пользователя в электронной почте.

Информация, как правило, собирается в адресных книгах, почтовых клиентах, органайзерах и подобной программной среде. Затем все эти данные отправляются разработчику шпионской программы, а использует он все это для рассылки спама.

Другой функцией, которую могут обеспечивать почтовые шпионы, является замена содержимого электронных писем.

Почтовые шпионы вставляют в письма пользователей-жертв рекламные блоки, ссылки и прочий материал, предназначенный для достижения целей разработчика.

Можно ли защититься от шпионских программ?

Как говорится, если есть яд, то найдется и противоядие. Как уж упоминалось выше, для противодействия шпионским программам на рынке софта предусмотрены специальные защитные программы типа Anti-Spyware. Их главной задачей является распознавание программ-шпионов и блокировка их работы.

Которых еще нет на блоге:

1) Введите Ваш e-mail адрес в эту форму.

Программа для слежения за компьютером, о которой я расскажу в этой статье, является уникальной в своём роде, так как имеет множество достоинств, которых нет у конкурентов. Называется она Expert Home 4. Вот чем примечателен этот инструмент:

- Программа совершенно бесплатная, работает без всяких ограничений.

- Интерфейс, справка и поддержка на русском языке.

- Объединяет в себе множество функций слежения.

- Работает в невидимом режиме, запускается по паролю и секретной комбинации клавиш.

- Позволяет шифровать полученные отчёты и отправлять их по интернету.

- Антивирус не будет ругаться.

Эта программа для слежения за компьютером действительно очень интересна и достойная внимания. Поэтому меньше слов, переходим к делу!

Expert Home 4 — программа для слежения за компьютером

Скачав файл установки, запустите его. В первом окне нужно выбрать язык и нажать «Далее».

Затем согласитесь с лицензией и нажмите «Далее».

Теперь самое интересное. Программа для слежения за компьютером будет открыться по секретной комбинации клавиш, состоящей из четырёх клавиш. Первые три это Ctrl + Shift + Alt, а четвёртую задаёте вы сами. Это может быть любая буква, которую можно выбрать из списка.

В этом же окне есть поле, в которое нужно ввести пароль, который будет запрошен после ввода секретной комбинации клавиш.

После выбора буквы и ввода пароля нажмите «Далее».

Проверьте правильность всех данных и нажмите «Установить».

Дождитесь завершения установки программы Expert Home 4, и в последнем окне нажмите кнопку «Закрыть». Всё! Программа уже начала свою работу и мониторит все действия пользователя. Как вы заметите, никаких следов работы программы не видно.

Чтобы запустить программу для слежения за компьютером и просмотреть её отчёт, нужно ввести секретную комбинацию клавиш. После этого появится окно, в которое следует записать придуманный вами при установке пароль. И затем вы увидите интерфейс программы – центр управления Expert Home 4. Он состоит из двух разделов – «Отчёты» и «Дополнительно».

Рассмотрю сначала раздел «Отчёты»:

Клавиаутура. Это кейлоггер, то есть здесь отчёт о нажатии каждой клавиши на клавиатуре. Можно посмотреть, что и в какой программе было написано пользователем. Есть возможность выбирать дату отчёта.

Скриншоты. Программа для слежения за компьютером периодически делает скрытые скриншоты экрана и здесь их можно посмотреть. Также есть возможность выбрать дату архива. Кроме этого можно управлять скриншотами с помощью кнопок внизу.

Программы. Отображает, какие программы и когда были запущенны. Видно заголовок программ, название исполняемого файла и другие полезные для анализа данные.

Питание. Здесь можно проанализировать, когда был включен и выключен компьютер.

Активность. Отображается активность пользователей компьютера.

Теперь рассмотрю блок «Дополнительно», который тоже состоит из нескольких важных разделов.

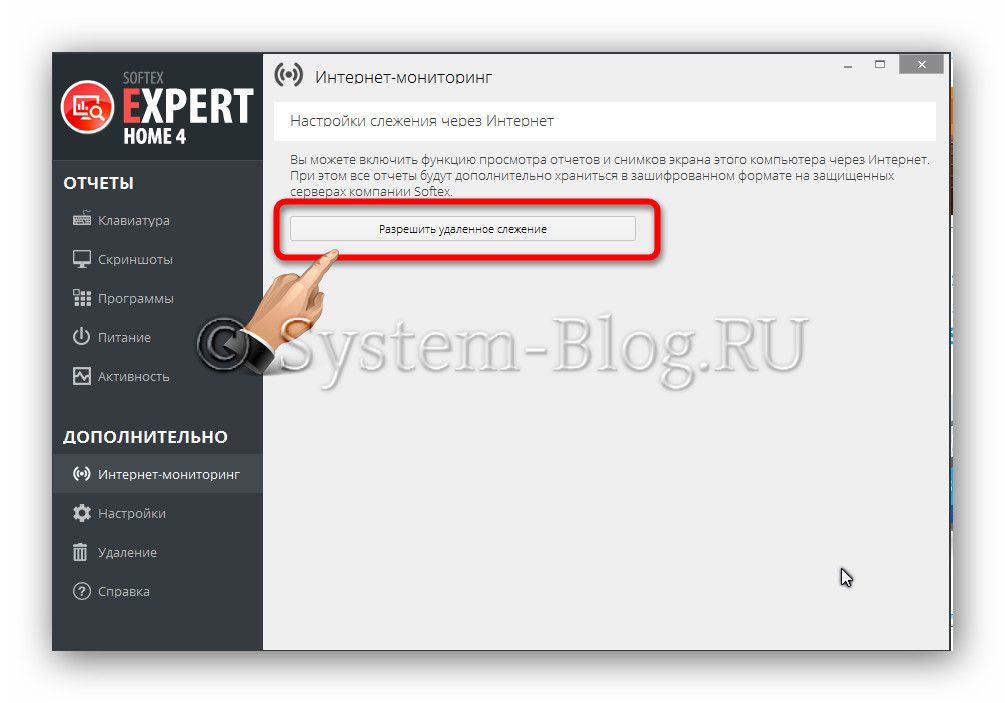

Интернет мониторинг. Программа для слежения за компьютером позволяет передавать файлы отчётов по интернету в зашифрованном виде. Их можно будет просматривать в файловом хранилище Softex (разработчика программы). То есть отчёты можно будет смотреть удалённо. Для начала нажмите кнопку «Разрешить удалённое слежение».

Главной «шпионской штучкой» сегодня стали мобильные средства связи. Шпионские программы способны контролировать активность на мобильном устройстве, на которое установлены. Текстовые сообщения, набираемые на телефоне, входящие и исходящие вызовы вместе с продолжительностью звонка, SMS , MMS , электронная почта, любые данные, полученные или переданные через Интернет, координаты устройства - все это будет доступно для просмотра в любое время суток. Лучшие шпионские программы также прослушивают и записывают разговоры через мобильное устройство, превратив телефон в настоящий электронный жучок.

Что такое «умные телефоны»

Смартфон (англ. smartphone - умный телефон) - мобильный телефон, сравнимый с карманным персональным компьютером. Часто используется и термин «коммуникатор», карманный персональный компьютер, дополненный функциональностью мобильного телефона. Термин же «коммуникатор» сейчас используется в основном как синоним для смартфона.

Смартфоны характеризуют продвинутые мультимедийные функции (качественная камера, расширенные возможности воспроизведения видео файлов, улучшенные музыкальные способности), наличие Wi-Fi, GPS.

В настоящее время граница между «обычными» мобильными телефонами и смартфонами все больше стирается. Современные мобилки (за исключением самых дешевых моделей) обладают функциональностью, некогда присущей только смартфонам, например, электронная почта и HTML-браузер, а также многозадачностью.

Современные телефоны (модели средней ценовой категории и выше) прекрасно справляются со многими задачами, выходящими за рамки телефонных:

- работа с электронной почтой;

- просмотр текстовых документов и электронных таблиц;

- работа с планировщиком задач.

Расширение функциональности телефонов возможно за счет J2ME-программ, которые поддерживаются практически всеми мобильными телефонами, смартфонами и коммуникаторами. Экран целого ряда мобильных телефонов не уступает большинству смартфонов, большинство моделей оснащены разъемом для карты памяти.

Это интересно знать.

Программы, написанные специально для операционной системы смартфона или коммуникатора, являются полноценными скомпилированными в двоичный код последовательностями низкоуровневых микропроцессорных команд.

С течением времени продукты, называемые смартфонами и коммуникаторами, сближались. Размеры коммуникаторов уменьшались, а телефонные функции выходили на первый план. Размеры смартфонов наоборот, увеличивались, а функциональность достигла уровня КПК.

Очередной этап развития смартфонов начался после успешного выхода на рынок мобильного телефона iPhone от фирмы Apple. Операционная система данного устройства, позиционируемого как смартфон, была функционально урезана из маркетинговых соображений. Так, была ограничена возможность установки программ сторонних производителей, имелись ограничения в части многозадачности. Тем не менее, благодаря удачному дизайну и грамотной политике продвижения, это устройство стало законодателем мод и установило новые стандарты для бесклавиатурных устройств.

Если в середине 2000-х годов размеры экрана большинства коммуникаторов и смартфонов составляли 2,4-2,8 дюйма с разрешением 320x240 точек, то в настоящее время типичным стал экран 3-5" с разрешением 480x320 (iPhone, Android), 800x480 (Android), 640x360 (S60v5, Symbian 3), 960x640 (iPhone 4/4S, Android) 1280x720 (Android).

Операционные системы мобильных устройств и вредоносные программы

Операционная система обычных мобильных телефонов закрыта для сторонних разработчиков. А вот смартфоны и коммуникаторы отличаются от обычных мобильных телефонов наличием достаточно развитой операционной системы, открытой для разработки программного обеспечения сторонними разработчиками.

Установка дополнительных приложений позволяет значительно улучшить функциональность смартфонов и коммуникаторов по сравнению с обычными мобильными телефонами.

Наличие полнофункциональной операционной системы делает смартфоны и коммуникаторы более привлекательными в глазах большинства пользователей. Открытость операционной системы смартфонов и коммуникаторов порождает еще одну проблему, хорошо знакомую пользователям персональных компьютеров - компьютерные вирусы и другие вредоносные программы.

Для защиты от этой опасности большинством ведущих разработчиков антивирусного ПО созданы специальные версии антивирусных программ для мобильных операционных систем (например, Kaspersky Mobile Security от Лаборатории Касперского).

Это интересно знать.

Большинство современных вредоносных программ для мобильных устройств (в основном это троянские программы) распространяются через Интернет под видом полезных программ (игр, кодеков для видеопроигрывателей и других), либо локально в людных местах посредством bluetooth. При этом установка вредоносной программы должна быть подтверждена пользователем.

Для защиты от таких вирусов следует соблюдать разумную осторожность:

- не принимать запрос соединения по bluetooth от незнакомых людей;

- не устанавливать подозрительные программы из ненадежных источников.

Однако в перспективе, с ростом использования смартфонов и коммуникаторов для выхода в Интернет, вредоносные программы для мобильных устройств могут стать серьезной опасностью.

Ряд специально установленных скрытно от владельца телефона (смартфона) вредоносных программ могут исполнять шпионскую функцию. Рассмотрим их подробнее.

Что такое шпионские программы для средств мобильной телефонной связи

Настоящее шпионские программы должны обладать чертами, характерными для шпионов-людей: незаметно следить, замечать мельчайшие детали, добывать ценную информацию, действовать оперативно и скрывать малейшие следы своего присутствия.

Уникальные шпионские программы для мобильных телефонов, созданные экспертами в области информационной безопасности, подходят для установки на различные модели смартфонов с наиболее распространенными на сегодняшний день мобильными операционными системами: Windows Mobile, Symbian и iPhone OS.

В настоящий момент специалисты осуществляют также разработку лучших мобильных шпионов и перехватчиков под операционные системы Android и Maemo, набирающие все большую популярность.

Шпионские программы для мобильного телефона базового уровня способны следить и частично контролировать активность на мобильном устройстве, на которое они установлены. В результате вам будут доступны для просмотра в любое время суток даже в противоположной точке земного шара:

- текстовые сообщения, набираемые на телефоне;

- входящие и исходящие вызовы вместе с продолжительностью звонка;

- SMS, MMS, электронная почта;

- любые данные, полученные или переданные через Интернет;

- координаты мобильного телефона с точностью в несколько метров.

Помимо перечисленных функций лучшие шпионские программы:

- прослушивают и записывают все разговоры через мобильное устройство;

- могут превратить телефон в настоящий электронный жучок, прослушивая окружение, даже когда телефон находится в режиме ожидания.

Шпионская программа для телефона компактна, удобна в установке и использовании. Такую программу не волнуют такие мелочи, как смена SIM-карты. Она продолжает незаметную передачу данных в любых условиях.

Шпионские программы для телефона воспрепятствуют, например, общению ваших детей с людьми, связь с которыми, по вашему мнению, является для них нежелательной.

Это интересно знать.

Подобные программы можно также использовать на предприятии в случае необходимости слежения за временем пребывания сотрудников в офисе, а также за выполнением ими назначенных звонков.

Украсть телефон с установленным мобильным «шпионом» стало значительно сложнее. Ведь этот телефон продолжает передачу данных о своем местонахождении на сервера компании, которая продала вам соответствующую шпионскую программу. При этом протоколируется информация обо всех совершаемых звонках и передаваемых сообщениях, замечается любая активность злоумышленника на украденном телефоне.

Шпионские программы для мобильных телефонов помогут сохранить важную информацию даже в случае потери или кражи мобильного телефона, заблокировав смартфон в случае необходимости, а также помогут поймать злоумышленника.

Рассмотрим для примера некоторые шпионские программы для мобильных телефонов.

Возможности программы по прослушиванию окружения сотовых GSM телефонов Spy Phone Suite

Будьте осторожны.

Скачивая и устанавливая Spy Phone Suite, вы подтверждаете, что программа не будет использована способом, нарушающим текущее законодательство. Установка Spy Phone Suite на телефон другого лица без его ведома, перехват звонков и SMS сообщений может нарушать законодательство. Spyline.ru не несет ответственности за несоответствующее использование программы Spy Phone Suite. Приобретая годовую лицензию на использование и скачивая Spy Phone Suite, вы соглашаетесь с вышесказанным.

Программа обеспечивает полный контроль над любым лицом, имеющим мобильный телефон-шпион. Сопоставляя данные, полученные с помощью перехвата SMS сообщений, журнала вызовов и прослушки разговоров по сотовому телефону-шпиону можно без труда составить подробную картину того, куда, зачем, во сколько, с кем и для чего человек, носящий с собой телефон-шпион, ходит и делает.

Это интересно знать.

Эта программа способна контролировать коммуникации лица, на чей телефон установлена.

Она делает из телефона настоящий GSM-жучок, можете звонить на него и он, незаметно для владельца, будет прослушивать все, что происходит вокруг. Помимо функций по прослушке сотовых телефонов (их окружения) эта программа способна вести перехват всех SMS сообщений. Вне зависимости, входящие ли эти SMS или их пишет владелец телефона-шпиона. Любой текст, в любом формате, время отправки/принятия, телефон отправителя/получателя - все это будет доступно вам.

Если владелец телефона-шпиона будет пользоваться встроенным e-mail-клиентом, программа будет полностью дублировать вам его переписку и входящую корреспонденцию.

Так же программа, позволяет отображать координаты подконтрольного телефона (Location), посредством фиксации ID сотовых станций, в зоне которых он находиться в настоящий момент.

В программе ведется полная история всех входящих/исходящих вызовов, с записями времени звонков, их продолжительности. Если номер занесен в записную книжку телефона-шпиона, отобразиться не только его номер, но и имя контакта.

Программа по прослушке сотовых телефонов GSM и перехвату данных (SMS, e-mail) работает в скрытом режиме, она записывается в системном ядре и обнаружить ее практически невозможно.

Установка программы занимает не более 10 мин. Она доставляется по электронной почте в течение 24 часов с момента поступления средств продавцу программных продуктов.

Это интересно знать.

Все статистически важные данные (перехваченные SMS, E-mail, Location, история вызовов и пр.) передаются на ваш аккуант в WEBe и доступны вам 24 часа в сутки с любого компьютера/ноутбука или телефона с поддержкой HTML.

Существует несколько версий программы Spy Phone Suite (подробности см. на www.spyline.ru). Они приведены в табл. 1.

Возможности версий программы Spy Phone Suite

Таблица 1

| Функция/Версия | Advanced | Standart | Basic | Audio | Audio Plus |

| Прослушивание разговоров по сотовому телефону | ✓ | ✓ | |||

| Использование телефона в качестве жучка | ✓ | ✓ | ✓ | ✓ | |

| Перехват SMS/E-mail/Журнала звонков | ✓ | ✓ | ✓ | ||

| Просмотр перехваченных данных через Интернет | ✓ | ✓ | ✓ | ||

| Отслеживание через GPS | ✓ | ||||

| Уведомление о смене SIM-карты | ✓ | ✓ | ✓ |

На сайте разработчика www.spyline.ru можно скачивать тестовую версию программы. Тестовая версия программы по функциям идентична версии Advanced (Standart для Iphone), но ограничена по сроку действия до 48 часов.

Кроме того на сайте есть тестовая версия программы Spy Phone Suite для ознакомления с функционалом программы и проверки на совместимость с определенной моделью мобильного телефона.

Будьте осторожны.

Программа работает с телефонами под управлением ОС Windows Mobile, IPhone OS или Symbian. При заказе в поле «Дополнительные сведения» обязательно нужно указывать модель телефона, на который вы собираетесь устанавливать программу. Не на все телефоны эта (и другие) программа может быть установлена.

Варианты использования программы Spy Phone Suite

Рассмотрим основные направления для применения такого качественного решения по шпионажу.

Защита детей. Обезопасить собственного ребенка, не подвергая при этом его жизнь лишним ограничениям и неприятными разговорами - мечта любого родителя. Для того чтобы знать, что ребенок цел и невредим, что в круге его знакомых и друзей нет наркоманов, способных сбить с пути - достаточно просто время от времени прослушивать сотовый телефон, подаренный вами же.

А если вдруг чадо задержится, как он утверждает, в библиотеке после 12 ночи, всегда можно проверить его местоположение по спутнику с точностью до 10 м. В какую бы переделку ребенок не угодил, вы всегда будете знать, где он. Данное решение позволяет по-новому взглянуть на воспитание, без пустых подозрений и упреков вперемешку с постоянным страхом, что ребенок попадет в дурную компанию.

Деловые контакты. С помощью данного мобильного решения для прослушки сотового телефона и перехвата данных перед вами открываются по-настоящему безграничные возможности. Если вы - руководитель, в ваших руках оказывается полный контроль над подчиненными.

Узнать компетентность сотрудника или его лояльность - не уходят ли конфиденциальные сведения компании конкурентам или, быть может, сам нерадивый сотрудник использует их в личных интересах? Нет ничего проще. Во время ключевых переговоров подключаемся из любой точки планеты к разговору и прослушиваем беседу, не доступную вашему слуху прежде.

Даже для рядового сотрудника подобное мобильное решение является незаменимым для самого широкого круга задач, призванных максимально эффективно следовать вашим интересам: начиная от прослушивания мобильных телефонов руководства, коллег и заканчивая скрытым слежением за перемещениями интересующих лиц.

Семейная безопасность. Жизнь, особенно семейная, не всегда несет праздник. В сложное время некоторые супруги предпочитают искать утешение на стороне, подвергая унижению и обману своего мужа/жену. Благодаря программе для слежения/прослушке сотовых телефонов вы всегда будете знать о супруге: где он находиться, с кем и когда созванивается, о чем говорит, а также перехватывать любые SMS сообщения и e-mail-письма. В общем - вести полный контроль для точного выявления ненадежного человека.

Методика установки и использования программы Spy Phone Suite

Программное решение хорошо проработано. Установка программы занимает не больше 5 мин. и не требует никаких дополнительных подключений внешних устройств. Проще говоря: «скачал-настроил- забыл». После этого можно неограниченное время получать все данные в самой развернутой и подробной форме с любого компьютера (телефона), подключенного к сети Интернет.

Вся активность абонента будет перед вами как на ладони: перехваченные SMS сообщения, e-mail корреспонденция, журнал вызовов и даже координаты телефона, где бы он не находился на планете.

Вы можете прослушивать его сотовый телефон, как свой собственный, слушать, где он находиться, с кем ведутся переговоры или простая болтовня. А главное - с помощью этой программы вы сможете вести скрытую прослушку мобильных GSM диапазона, отмечается на www.spyline.ru . В любое время и в любом месте все коммуникации наблюдаемого лица будут под вашим полным контролем.

Это интересно знать.

Если вы пожелаете сменить телефон для прослушки - это можно сделать, не приобретая дополнительной копии программы.

Программа Spy Phone Suite в вопросах и ответах

Вопрос: Как работает эта программа?

Схематическое представление работы программы представлено на рис.1.

Рис.1. Схематическое представление работы программы Spy Phone Suite

Этап 1. На телефон, который следует прослушать, устанавливается программное обеспечение Spy Phone Suite. Это происходит через скачивание исполняемого файла на телефон и не требует ничего кроме самого аппарата и подключенной услуги GPRS.

Этап 2. После настроек и активации программы мобильный телефон (который следует прослушивать) возвращается владельцу.

Этап 3. Мобильный телефон с установленной программой в скрытом режиме передает на сервер в Интернет: тексты всех SMS, ведет перехват e-mail сообщений, а также журнал всех входящих и исходящих вызовов, координаты со спутника (если на телефоне есть GPS). Это позволяет с любого компьютера вести слежку за всеми коммуникациями целевого абонента.

Этап 4. Если на телефоне установлена версия Standart или Audio: сторонний телефон, чей номер был предварительно записан в программе, может звонить на телефон целевого абонента и прослушивать все происходящее вокруг. Если на телефоне установлена версия Advanced или Audio Plus. Помимо функции версии Standart (Audio), можно вести прослушку разговоров во время разговора целевого абонента с любым другим лицом.

Вопрос. Как эта программа себя выдает?

Программа по прослушке мобильных телефонов себя никак визуально не выдает. После установки она постоянно работает в фоновом режиме. Поэтому обнаружить ее в файловой системе или списке программ невозможно. Запустить программу на телефоне возможно только зная ключ активации, никак иначе.

Вопрос. Будет ли работать программа по прослушке сотовых телефонов с любым КПК/телефоном?

Программа работает на сотовых телефонах под управлением операционных систем Windows Mobile 5, Windows Mobile 6, Symbian 8.1, Symbian 9 и некоторых других, также на iPhone 2G/3G. Для того чтобы определить, будет ли работать определенный сотовый телефон с программой прослушки - необходимо воспользоваться специальной таблицей совместимости, имеемой на сайте www.spyline.ru . Если не удалось найти модель вашего телефона в таблице или вы не знаете на какой операционной системе он работает, обратитесь в обратную связь этого сайта. Там помогут.

Вопрос. Может ли абонент прослушиваемого телефона узнать о наличии программы по прослушке/перехвату данных через быстрое снятие средств с баланса за передачу секретных данных на сервер?

Это маловероятно, поскольку сеансы передачи данных длятся меньше минуты и трафик расходуется минимальный, никаких видимых финансовых издержек абонент телефона-шпиона не понесет.

Вопрос. Что мне делать, если программа не подошла к моему телефону/КПК или я просто желаю вернуть ее обратно?

В случае, если по какой-либо причине программа покупателя не устроила, производители готовы инициировать процедуру возврата (отзыва) лицензии с возмещением затрат на покупку в установленной форме. Важно понимать, что производители дают гарантию корректной и качественной работы этого уникального программного обеспечения и готовы всегда пойти навстречу их клиентам.

Вопрос. Скажите, безопасно ли хранятся данные на сервере производителей программы в интернете?

Вся информация доступна только лицу, купившему продукт на сайте производителя. Ведь полностью автоматизирован процесс выдачи секретных данных с одной стороны и шифрования конфиденциальных данных с другой стороны.

Проще говоря, поскольку ни у кого, кроме данного покупателя, не будет логина/пароля/номера лицензии, никто не сможет узнать конфиденциальные данные на сайте. А поскольку на сервере вся информация храниться в зашифрованном виде - никто из сторонних или внутренних лиц не будет иметь к ним доступ.

Единственное слабое место - путь между ПК покупателя программы и сервером. Тут рекомендуется принимать стандартные меры предосторожности: не сохранять пароли, использовать firewall и антивирусное ПО.

Вопрос. Как именно работает передача координат при наличии в телефоне GPS ?

В ряде мобильных телефонов есть GPS приемник, получающий координаты со спутника и показывающий их на экране в виде цифр или, если есть привязка к карте, точек на карте. После установки на телефон программы Spy Phone Suite по прослушке сотовых телефонов, нужно настроить ее на скрытую передачу этих данных (координат) на удаленный сервер (в Интернет).

Следует задать, как часто нужно эти координаты передавать - например, каждую минуту или 4 раза в день. После чего, программа в скрытом режиме будет передавать в Интернет координаты местоположения телефона. Заходите на специальный сайт, смотрите координаты.

Если хотите, можете нанести маршрут движения объекта на карту, например Google maps. Это очень удобно. Если в контрольный срок «снятия» данных GSM-сеть недоступна (выключен телефон или абонент в метро), координаты GPS сохраняются в буфер, и будут переданы на сервер, как только абонент войдет в зону доступа.

Вопрос. Что такое « Location » и как использовать данные для получения информации о местоположении?

Действительно, в программах SPS Advanced и SPS Iphone реализована подобная опция. Пункт «Location» в настройках программы активирует передачу данных о местоположении сотовой вышки, с которой в настоящий момент связан целевой телефон. Иными словами, вы получаете данные о том, где приблизительно находиться целевой телефон в определенный момент времени.

После активации данной опции в настройках программы, на сервер будут передаваться ID сотовых вышек. На странице сервера вы увидите следующие данные:

- имя оператора;

- ID (номер, идентификатор) сотовой вышки;

- код региона.

Используя данные сторонних ресурсов (netmonitor.ru) и баз сотовых вышек интересующего сотового оператора, которые могут быть загружены из сети Интернет, вы получите координаты исходных вышек и, как следствие, примерные координаты телефона.

Вопрос. Можно ли использовать одну лицензию программы Spy Phone Suite на разных телефонах?

Лицензию одновременно можно использовать только на одном телефоне. То есть, если пользователю программы стали не нужны данные на одном телефоне-шпионе, можно деактивировать программу и заново установить ее на другой телефон, который пользователь пожелает прослушивать/перехватывать данные.

Для деактивации нужно взять телефон, на котором установлена программа, выбрать пункт Deactivate и набрать код авторизации (выдается при покупке) Тем самым, мы деактивируем программу. После чего, программу можно установить на другой телефон, как это подробно описано в руководстве.

Вопрос. Каким образом я смогу дозваниваться до абонента, если я его же и прослушиваю?

Никак. Если вы записали свой номер в Call-лист программы, чтобы прослушивать телефон целевого абонента, то ваш звонок будет всегда проходить незаметно для владельца телефона. Поэтому желательно завести специальный номер, с которого вы будете прослушивать абонента и записать его в Call-лист, а для обычной коммуникации с абонентом использовать обычный номер.

Вопрос. Если произойдет смена SIM -карты на целевом телефоне, как это отразится на работе программы?

При смене сим-карты, на телефон слежения прийдет SMS-уведомление о смене карты с ее технической характеристикой. Программа устанавливается во внутреннюю память телефона и смена сим-карты никак не влияет на качество ее работы. Однако, для корректной передачи данных необходимо, чтобы на новой сим-карте был настроен и подключен GPRS.

Вопрос. У меня не проходит установка программы, выдается ошибка, связанная со сроком действия сертификата. В чем может быть проблема?

Проблема в некорректной установке даты на целевом телефоне, на который устанавливается программа. Исправьте дату на текущую и повторите попытку.

FlexiSpy : программа для прослушивания

Компания Vervata (http://www.flexi-spy.ru/) также предлагает решение для сбора информации с мобильного телефона человека, которого вы хотите проконтролировать. Она скрытно работает на телефоне в фоновом режиме и перехватывает информацию о входящих и исходящих звонках, тексты SMS и почты и местоположение телефона. Затем информация передается по каналу GPRS (через Интернет) на наш сер вер, где будет доступна вам с любого компьютера, подключенного к сети Интернет.

Также есть возможность включить микрофон наблюдаемого телефона и прослушать звуки, которые он улавливает, с другого телефона. Информация в этом случае передается по обычному аудиоканалу.

Чтобы установить программу, вам потребуется однократный кратковременный доступ (5-10 мин.) к телефону интересующего вас человека.

На сегодня FlexiSpy является одной из лучших программ такого рода. Программа приобрела широкую известность. Например, по данным Google, слово «FlexiSpy» повторяется в интернете 787 тысяч раз.

Существует два варианта программы - FlexiSpy Light и FlexiSpy Pro. Кроме этого, на сайте http://www.flexi-spy.ru/ предлагается:

- программа Alert, предназначенная для предотвращения утечки конфиденциальной информации в случае кражи или утери вашего телефона;

- программа Bug, предназначенная только для прослушивания аудиоинформации с микрофона наблюдаемого телефона. Возможности этих программ представлены в табл. 2.

Возможности версий программы компании Vervata

Таблица 2

| Возможности программ | Light | Pro | Alert | Bug |

| Перехват SMS | ✓ | ✓ | - | - |

| Перехват E-mail | ✓ | ✓ | - | - |

| Определение местоположения телефона | ✓ | ✓ | - | - |

| Перехват истории звонков | ✓ | ✓ | - | - |

| Прослушивание звуков, улавливаемых микрофоном | - | - | ✓ | |

| Защита частной информации при краже телефона | - | - | ✓ | - |

| Стоимость программы | 100 евро в год | 150 евро в год | 50 евро одноразово | 100 евро одноразово |

Программы могут быть установлены только на модели смартфонов, работающие под управлением Symbian8, Symbian9, BlackBerry или Windows Mobile, указанные на сайте компании Vervata. Проверить, возможность установки данной выбранной программы на интересующую вас модель телефона нужно в меню «Телефоны».

Физический доступ к телефону для инсталляции программы. Предлагаемые программы не являются вирусами или троянами.

Следовательно, программа не может быть установлена дистанционно. Процесс инсталляции занимает около 5-10 мин. После завершения инсталляции физический доступ к наблюдаемому телефону не требуется.

Работоспособный канал GPRS абсолютно необходим для инсталляции. После инсталляции канал GPRS необходим программам Light и Pro для передачи перехваченной информации на удаленный сервер. Если соединение GPRS недоступно какое-то время, информация накапливается в наблюдаемом телефоне и будет передана на удаленный сервер при возобновлении соединения.

Соединение WAP не может быть использовано ни для инсталляции, ни для передачи информации. Функция «прослушивание аудиоинформации с микрофона наблюдаемого телефона» не требует соединения GPRS.

Необходим так же доступ к одному из средств оплаты: WebMoney, PayPal, VISA, MasterCard, American Express.

Существуют различные виды программ шпионов: кейлоггеры, скриншотеры, геолокаторы, сборщики информации, интернет-шпионы и другие. Некоторые универсальные программы комбинируют несколько функций, что облегчает обработку информации. Существуют и более специфические программы, направленные на реализацию более конкретных целей: аудио, видео наблюдение скрытого характера, подбор пароля к сети Wi-Fi, создание снимков с веб-камеры вашего устройства, прослушивание разговоров в популярных программах (Skype, Zello и т.п.), резервное копирование всей информации с переносных носителей пользователя, сохранение информации с USB-носителей и многие другие. Рассмотрим самые популярные из этих программ.

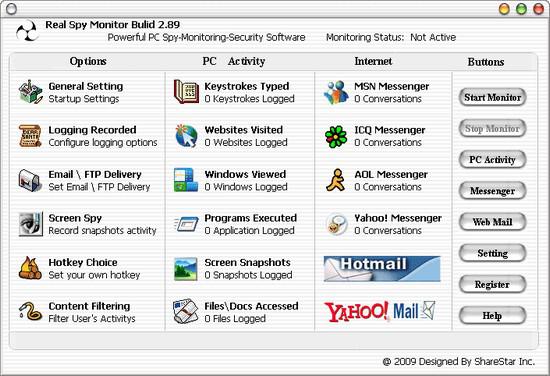

RealSpyMonitor

Программа-шпион, может не только следить, но и запрещать доступ пользователя к программам и сайтам. Фильтры могут быть настроены как по адресу сайта, так и по отдельным запросам (например, закрыть доступ ко всем сайтам по слову "порно" на Вашем домашнем компьютере). Также есть вариант доступа лишь к разрешенным сайтам, закрывая доступ к остальным ресурсам Интернета.

Интерфейс Realspy не русифицирован

Однако, в данной программе есть и некоторые недостатки. Один из недостатков – программа совершенно не умеет работать с русскоязычными ОС. При снятии нажатия клавиш в лог файлах вместо русскоязычных символов записываются иероглифы. Это и понятно, ведь программа не русифицирована. Второй недостаток – большая стоимость программы, что тоже немаловажно.

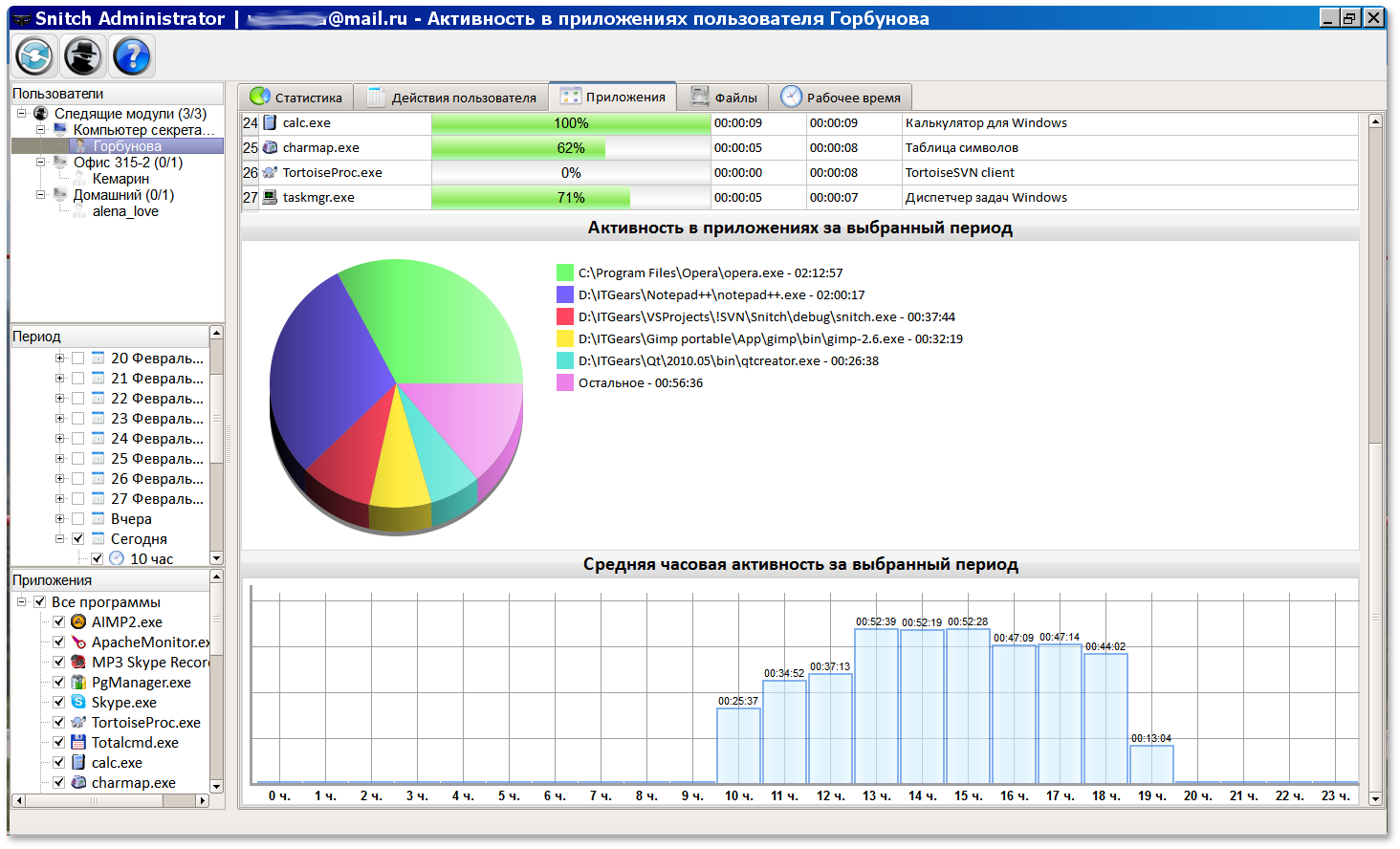

Snitch

Эта программа немногим отличается от подобных себе, занимающихся удаленным управлением и администрированием, но одно существенное отличие все же есть: она действует в «скрытом» режиме. Вся информация, собранная программой, пересылается сразу через Интернет. Эту программу весьма удобно использовать для удаленной слежки за Вашим компьютером или компьютерами Вашей компании, которые могут находиться как в офисе, так и у сотрудников, которые работают удаленно, дома. Программа имеет возможность скрытой установки, что может помочь в ее инсталляции на удаленные компьютеры. Особенностью программы является то, что даже при отсутствии у пользователя Интернета, программа все равно ведет сбор информации и отправляет сразу при подключении к Интернету.

Интерфейс Snitch

Программа следит за всеми нажатиями клавиш, кликами мышки, посещаемыми сайтами, используемыми программами, а также открываемыми и редактируемыми файлами. Вся информация систематизируется и предоставляется в удобном виде: есть возможность строить графики и отчеты. Можно узнать время работы в каждой программе, количество часов, потраченных на социальные сети или игры. А отслеживание операций с файлами позволит следить за сохранностью служебной информации. Однако существуют и существенные недостатки: после установки управляющего модуля его весьма сложно отключить, т.к. он спрятан глубоко в системе. Те же проблемы возникают и при необходимости его удалить. Отсутствие тонкой настройки слежения для каждого компьютера отдельно весьма неудобно, поскольку о некоторых пользователях нет необходимости сбора всей информации.

Скачать SnitchPowerSpy

Программа практически полный аналог Snitch, отличающаяся лишь некоторыми элементами. В отличие от вышеописанной программы, имеет возможность загрузки отчетов на FTP сервер или отправку по почте, и работает в абсолютно скрытом режиме. Вызвать администраторскую часть программы можно лишь заранее установленным сочетанием клавиш.

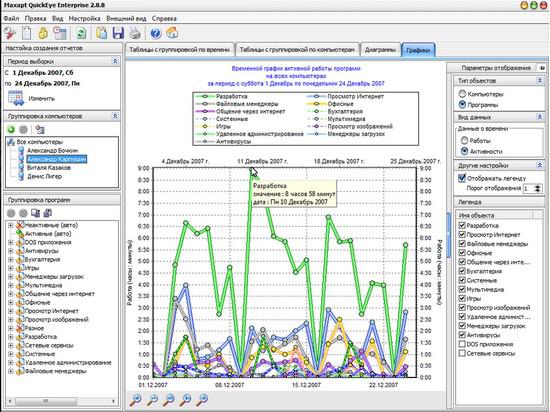

MaxartQuickEye

Программа, позволяющая производить сбор подробной информации о действиях, производимых на компьютере. Будет большим подспорьем начальнику, перед которым стоит нелегкий выбор о сокращении сотрудников. Путем анализа отчетов, построенных на собранной

программой информации, легко проследить затраты рабочего времени каждого сотрудника. Причем будут учитываться реальные данные, а не просто время, в течение которого была открыта та или иная программа. Даже если рабочая программа была открыта весь день, но все это время пользователь провел в социальных сетях, либо, играя в игры, то все это будет отражено в отчетах. На основе собранной информации Вы получите реальное количество рабочего времени, потраченного сотрудникам на работу, а не просто время, проведенное за компьютером, протирая впустую штаны.

График использования рабочего времени

Помимо функции сбора информации программа может создавать для каждого пользователя список разрешенных и запрещенных программ и ограничивать работу программ по времени.

MipkoEmployeeMonitor

EliteKeylogger

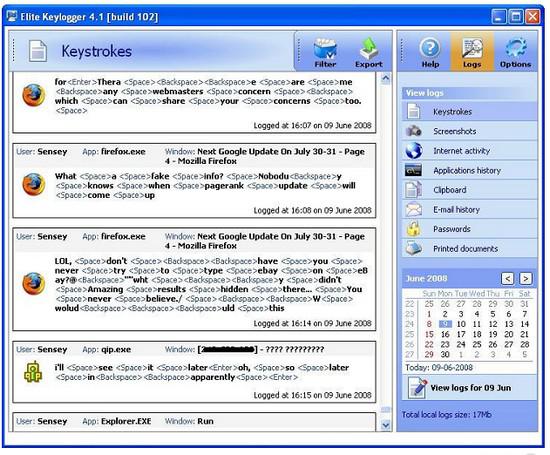

По заверению создателей программы, EliteKeylogger спокойно взаимодействует со многими антивирусами. Это очень удобно, ведь почти все шпионские программы антивирусы определяют как "потенциально опасные". К тому же немаловажным преимуществом программы является то, что она работает на низком уровне ядра в системе и никоим образом не понижает ее производительности. Программа, в отличие от других кейлоггеров, имеет более широкий арсенал: присутствуют функции отслеживания файлов, посланных на печать; программ, с которыми работает пользователь; отслеживание почтовой переписки пользователя; сохранения переписки в наиболее популярных мессенджерах (ICQ, Jabber, MSN, AOL, AIM). Не менее важной возможностью программы является работа с учетными записями пользователей операционной системы, что позволяет наблюдать за каждым пользователем отдельно.

Elite Keylogger

Полученную информацию программа может отправить по почте, скопировать в папку в локальной сети или загрузить на FTP-сервер. Хранятся отчеты указанный в программе срок или пока файл не достигнет указанного размера. Из недостатков: частые проблемы с установкой на операционные системы Windows 7 и 8. После установки программы иногда слетают драйвера на различные устройства, также некоторые антивирусы блокируют программу.

ActualSpy 2.8

Программа, ничем особым не отличающаяся от многих других программ шпионов. Собирает данные о пользователе и его системе, систематизирует и пересылает информацию пользователю по локальной сети или на удаленный сервер. Периодически возникают проблемы с антивирусами, в особенности с Касперским.

Заключение

Все вышеперечисленные программы помогают пользователю выполнять определенные задачи по отслеживанию работы за компьютером. Некоторые более широкого круга действия, некоторые более узко специализированы. Главное – определится в задачах, поставленных перед вами и выбрать необходимую программу. В программе NeoSpy предусмотрены все необходимые модули отслеживания работы компьютера, вплоть до создания снимков с веб-камеры и географического отслеживания компьютера, на котором установлена программа. Отслеживание интернет-трафика поможет вам следить за посещаемыми Вашим ребенком сайтами и вводимыми им поисковыми запросами. А отчеты, просматриваемые на компьютере или через интернет помогут быстро получить нужную информацию в удобном для вас виде. Также стоит отметить Mipko Employee Monitor, которая сигнализирует о введенных словах из списка и сигнализирует об этом системному администратору. Еще одна программа – Maxart Quick Eye, которая может не только отслеживать, но и запрещать действия пользователя. Можно создать черные и белые списки программ. Дело осталось за малым – выбрать нужную программу и установить. И ваш компьютер будет под контролем.

Программы, которые могут вас заинтересовать

NeoSpy

- программа для слежения за компьютером.

NeoSpy

- программа для слежения за компьютером.

— Проверка верности супругов;

— Контроль детей в интернете;

— Вычисление нерадивых сотрудников на работе.

NeoSpy перехватывает и отправляет вам на почту всю переписку, снимки экрана, посещаемые сайты и пароли.

PasswordSpy - программа для восстановления сохраненных паролей из браузеров и почтовых программ.

— Восстановление утерянных паролей;

— Поддержка больше 100 программ (ie, chrome, opera,

firefox, outlook, the bat! и другие) ;

— Портативная версия может запускаться с флешки.

Браузеры, почтовые программы, программы для быстрых сообщений хранят в себе информацию о используемых вами паролях и PasswordSpy может их восстановить.

VoiceSpy - программа для скрытой записи разговоров в Skype.

— Быстрая установка и постоянная запись всех разговоров;

— Полностью скрытый режим работы;

— Отправка записанных разговоров в mp3 на электронную почту.

Интернет Шериф - программа блокировки нежелательных сайтов.

— Защита ребёнка от вредной и развращающей информации;

— Блокировка развлечений и социальных сетей у работников;

— Готовые списки порно сайтов, социальных сетей, развлекательных сайтов.

Перепечатка материалов с сайта сайт разрешена только при сохранении всех индексируемых ссылок, в том числе ссылки на страницу программы в каталоге сайт

Кейлогеры или клваиатурные шпионы существуют с ранних времен появления компьютеров. Они применяются в самых различных сферах деятельности. От офисного применения, когда директор хочет знать все что делают его сотрудники, до широкомасштабных шпионских программ которые организовывает американская NSA.

Программы слежения позволяют выполнять очень широкий спектр задач: делать снимки экрана, следить через веб-камеру, записывать звук с микрофона, определять геопозицию лептопа, отсылать отчеты вместе с файлами указанного типа, дублировать историю браузера на случай ее удаления и делать множество других вещей.

Само слово кейлоггер - это привычное но не совсем правильное название. Первые утилиты слежения за пользователем ПК действительно записывали в лог только нажатия клавиш и вели себя почти как обычные программы. По мере развития они научились скрывать свою активность все лучше и собирать гораздо больше данных о действиях пользователя копьютера.

Возможность скрытого запуска позволила отнести их к «потенциально вредоносным» на радость производителям антивирусов. С распространением доступного интернета в кейлоггерах появились функции отправки логов и удаленного управления. Это дало повод классифицировать их уже как трояны и бэкдоры, из-за чего одни авторы забросили выпуск обновлений, а другие приняли вызов и стали искать методы обхода антивирусов.

Первый кейлоггер был установлен КГБ в 1976 году на печатные машинки IBM Selectric, стоявшие

в американском посольстве и консульстве. Он был обнаружен только через 8 лет.

Сегодня шпионские программы приходится скрывать не только от пользователя, но и от антивирусных сканеров. Совершенствование способов маскировки стало обязательным и постоянным процессом. Терпения на него редко хватало даже у истинных хакеров, поскольку кейлоггеры они писали в основном ради забавы. К примеру, актуальность потерял Ghost Spy - лучший кейлоггер своего времени.

Большинство других разработчиков стали продавать под видом крутых кейлоггеров более простые программы для «родительского контроля». Они слабо маскируют свое присутствие в системе, а для нормальной работы обычно требуется добавить их в исключения антивируса и создать разрешающие правила файрвола.

Конечно, родительский контроль, перехват паролей и слежение за пользователем - далеко не единственное назначение этих программ. Вариантов использования может быть много: некоторые кейлоггеры позволяют искать украденные ноутбуки, попутно собирая доказательства вины и протоколируя все действия воров, а удаленное прослушивание и подключение к веб-камере - это отличные охранные функции.

Итак перейдем к нашему обзору:

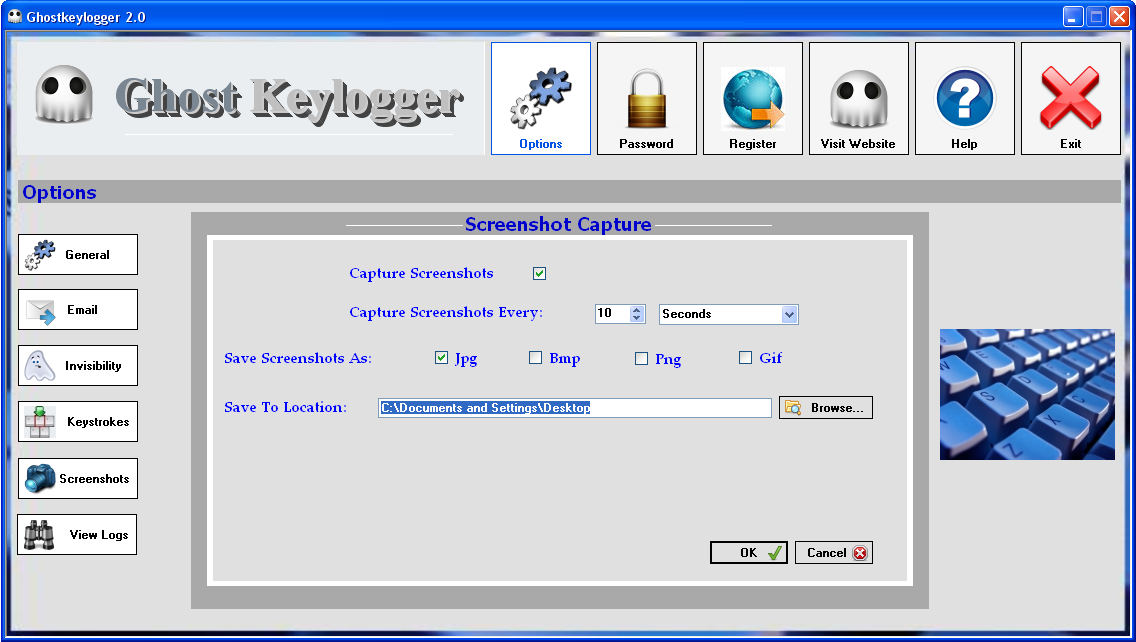

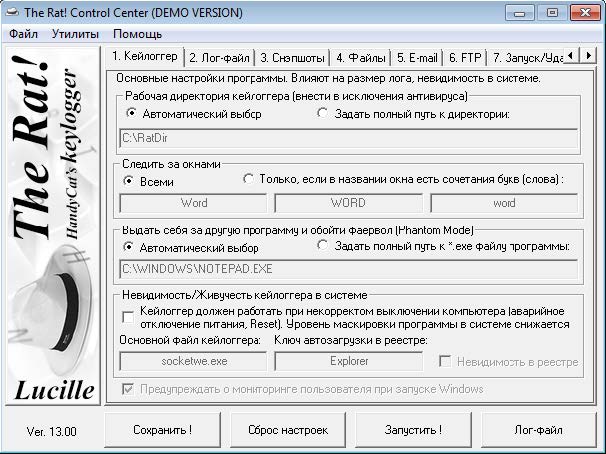

THE RAT!

Программа The Rat, написанная человеком с псевдонимом HandyCat, - образец настоящего ассемблерного искусства. Это целая серия кейлоггеров, некоторые версии предусматривают даже удаленную установку. По словам автора, первоначально форк The RatKid задумывался как упрощенная версия. Однако вскоре он превратился в отдельную утилиту, временно ставшую даже

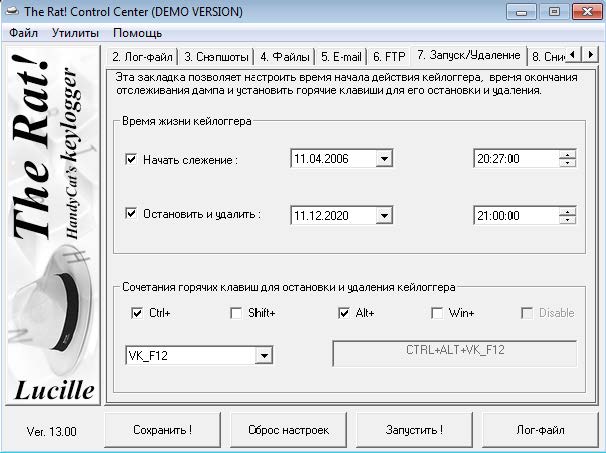

более мощной, чем ее прародительница. Сейчас внутренняя конкуренция устранена: The Rat и The RatKid почти идентичны. Отдельно существует лишь старый The Rat v.10, оптимизированный под Windows XP. Последний же релиз - The Rat v.13 Lucille был создан в мае этого года. Скачать можно как полную, так и демоверсию.

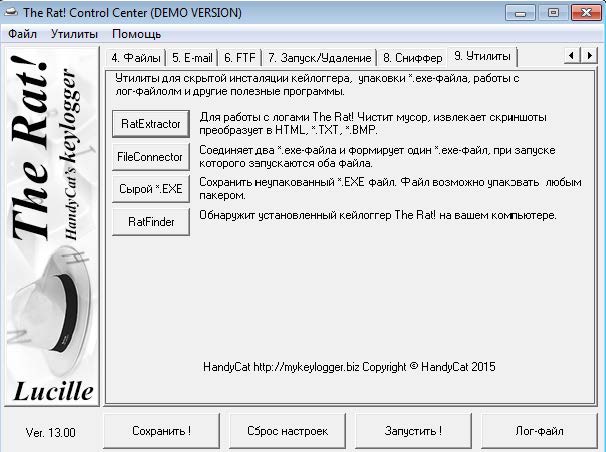

Так выглядит панель упрвления TheRat

Каждый дистрибутив The Rat представляет собой архив в архиве. Внутри.zip находится самораспаковывающийся модуль WinRAR, закрытый паролем. В демоверсии он сообщается: TheRatKlg. Чтобы узнать пароль для полной версии, необходимо связаться с HandyCat по указанному на сайте адресу. После распаковки архива получишь два исполняемых файла: RatCenter.exe - центр управления и RatExtractor.exe - просмотрщик логов. Еще там есть подробная справка и файл лицензии.

Весь файловый набор занимает 1,6 Мбайт, но большая часть этого объема приходится на графический интерфейс центра управления. За счет упаковщика сам кейлоггер умещается в 20 Кбайт кода, а распакованная версия - в 50 Кбайт. Работает он с любой раскладкой клавиатуры, включая арабскую и японскую. Совместимость проверена на всех версиях Windows от XP до 8.1. На «десятке» он еще не тестировался, но должен работать.

По умолчанию в настройках отмечена опция уведомления пользователя о слежке за ним. У демоверсии она не отключается, и при каждом перезапуске Windows на экране появляется соответствующее окно программы с единственной кнопкой ОK. В полной версии демаскировку можно отключить. К тому же в ней есть еще один уникальный компонент - программа для объединения нескольких файлов FileConnector. Она может присоединить кейлоггер к любому исполняемому или мультимедийному файлу. Результатом работы FileConnector всегда будет новый экзешник, содержащий код исходной программы и The Rat.

Правда, актуально это только для слежки за неопытными пользователями, которых не смутит внезапное появление расширения.exe. Ограничения: исходный и конечный файл должны содержать в названии только латиницу и цифры.

Основное назначение FileConnector - упростить удаленную установку методом социальной инженерии. Например, можно отправить пользователю прикольную игру или самораспаковывающийся архив с важными документами, к которому прикреплен кейлоггер. Полная версия The Rat также использует упаковщик/шифровальщик исполняемых файлов, чтобы уменьшить размер «довеска» и затруднить его обнаружение.

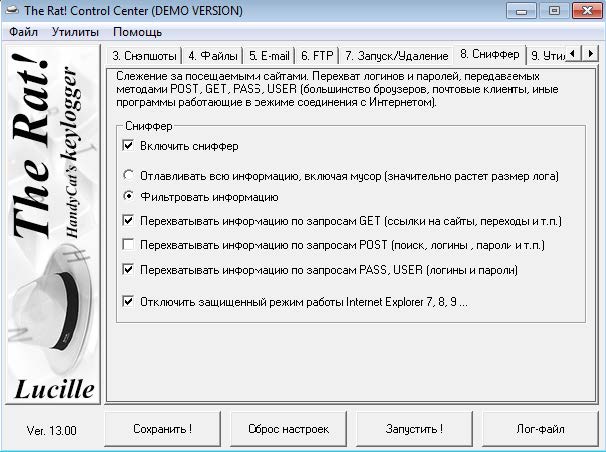

TheRat также у меет быть снифером

В дополнение ко всем традиционным функциям кейлоггеров The Rat умеет отслеживать действия в окнах предварительно выбранных приложений и реагировать на ключевые слова, делать скриншоты через заданный интервал времени или при каждом нажатии клавиши Enter. Это существенно снижает количество мусора в логах и упрощает их передачу. Полнофункциональная

версия дополнительно выполняет задачи снифера: максимально подробно протоколирует всю работу в интернете и локальной сети. В отличие от других кейлоггеров, The Rat может перехватывать подстановку сохраненных паролей и данные автозаполняемых форм.

Также в The Rat есть интересная функция локального поисковика. Он может скрыто найти один или несколько файлов по предварительно заданной маске, а затем отправить их копии вместе с логом по почте или на FTP, указанный в настройках Rat(Kid)Center. Как искать FTP с анонимным входом и возможностью записи я опишу ниже.

Получить свежий список FTP серверов нам поможет поисковик по теневому интернету Shodan. Перечень анонимных FTP генерируется по запросу 230 Anonymous access granted . Выбери первый понравившийся и попытайся залить на него файл. Если получилось, то поделись с другом ссылкой или проверяй следующий. Во время теста два подходящих сервера нашлись за две минуты, причем через бесплатную учетную запись в Shodan.

Многие из старых кейлоггеров больше не актуальны в связи с переходом SMTP-серверов на безопасное подключение. В The Rat поддерживается протокол TLS, а потому он способен отправлять логи через современные почтовые сервисы. Если же у пользователя кейлоггера есть физический доступ к наблюдаемому компьютеру, то ему пригодится другой нетривиальный метод получения лога - автокопирование. Начиная с одиннадцатой версии, Rat(Kid) Center умеет создавать флешку, при вставке которой в USB произойдет автоматическая запись лога клавиатурного шпиона.

Ключевая особенность всех последних версий TheRat - работа по принципу бестелесных вирусов. При запуске The RatKid, а также The Rat v.11 и выше не создается отдельных исполняемых файлов. Он запускается один раз из центра управления или модифицированного экзешника, а затем полностью скрывает следы пребывания и существует только в оперативной памяти. Любое

штатное выключение и даже перезагрузка по короткому нажатию Reset оставляет его в системе. Удалить The Rat(Kid) можно отдельной утилитой Rat(Kid) Finder из комплекта соответствующей полной версии. Она обнаруживает сам клавиатурный шпион, отыскивает созданный им лог, позволяет изменить настройки и узнать горячие клавиши для отключения кейлоггера.

Альтернативный вариант его выгрузки - мгновенное обесточивание компьютера. Он действует только в том случае, если при установке кейлоггера не было предпринято дополнительных мер защиты. В настольных системах для этого потребуется выдернуть сетевой шнур, а у ноутбуков - аккумулятор.

Простое выключение кнопкой бесполезно. «Крысу» размером пятьдесят килобайт легко сохранить не только в ОЗУ, но и в кеше процессора, накопителя, CMOS и любой другой доступной памяти, которая не обнулится при наличии дежурного источника питания.

Если же The Rat был присоединен к любому исполняемому файлу из списка автозапуска, то для удаления клавиатурного перехватчика после обесточивания компьютера придется сначала загрузить другую ОС и найти модифицированный экзешник. Лучше всего это делают дисковые ревизоры (такая функция есть, к примеру, у AVZ) и программы, способные вычислять хеш-функции.

Например, Autoruns сверит не только их, но и цифровые подписи объектов автозапуска, а все подозрительные файлы отправит на сервис онлайновой проверки VirusTotal. Впрочем, это не панацея. Малый файл кейлоггера не обязательно будет внедрен в другой. Он может существовать как спутник - например, в альтернативных потоках NTFS.

К плюсам The Rat также можно отнести его невидимость в списке процессов для всех известных вьюверов, полное отсутствие записей в реестре, умение обходить некоторые программные файрволы (в том числе и с проверкой контрольных сумм файлов) и возможность самоуничтожиться в указанное время, при которой не остается следов и не требуется перезагрузка.

Минус у кейлоггера один - предсказуемый и существенный: в настоящее время его файлы определяются большинством антивирусов. Поэтому перед использованием на целевом компьютере их придется доработать упаковщиками с функцией шифрования или обфускации кода.

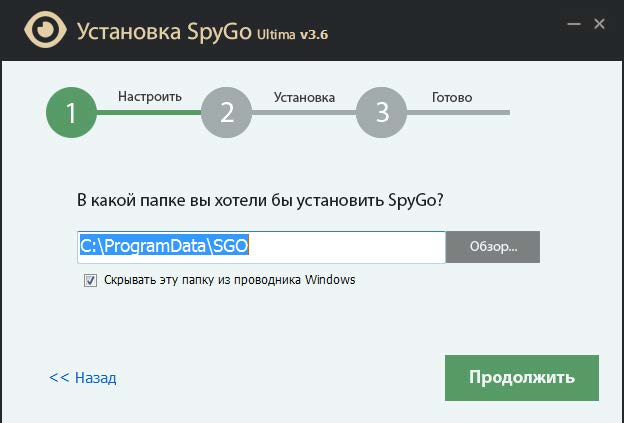

SPYGO

SpyGo - принципиально другой по своей логике работы кейлоггер для Windows (от XP до 8.1, поддерживается и 64-разрядная версия). В нем используется куда менее агрессивное поведение. Из-за этого его сравнительно легко обнаружить, зато он считается вполне законным. Его автор даже не прячется за ником - это программист Антон Карташов из города Бердска Новосибирской области. Он старается развивать проект не столько как хакерский софт для шпионажа, сколько в качестве легального средства мониторинга.

Разработчик делает все возможное, чтобы избежать попадания SpyGo в базы антивирусов. Дистрибутив хоть и зашифрован при помощи Enigma Protector, но имеет цифровую подпись Spygo Software, заверенную в центре сертификации Comodo. Пока на SpyGo (точнее - на упаковщик) ругаются только два из полусотни сканеров, да и то на уровне параноидальной эвристики.

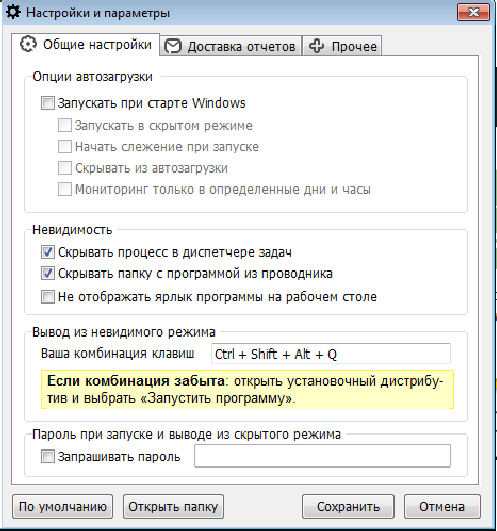

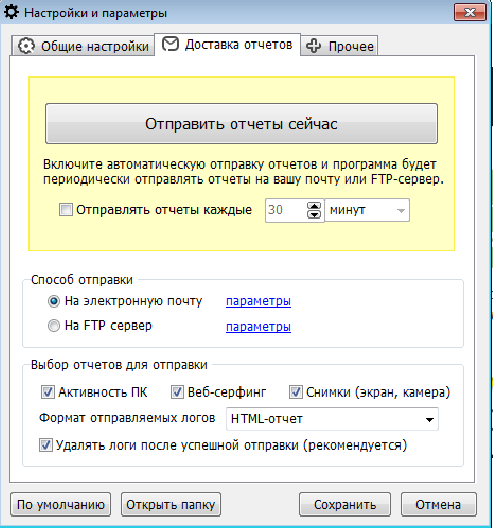

Этот клавиатурный перехватчик доступен в версиях Lite, Home и Ultima Edition. Последний релиз (3.6 build 50315) вышел в июне этого года. Отличия между версиями касаются в основном продвинутых функций. В Lite и Home недоступна удаленная прослушка через микрофон и определение местоположения отслеживаемого ноутбука. Также в этих версиях не работают все дистанционные функции: удаленный просмотр логов, трансляция по сети выводимого на экран

изображения, наблюдение через веб-камеру, управление самой программой и ее деинсталляция. В версии Lite отсутствует и функция доставки отчетов (на email или по FTP) и моментальное оповещение на электронную почту о посещении веб-сайтов, отмеченных как «нежелательные».

Мы протестировали версию Ultima Edition, которая умеет практически все. Разумеется, среди реализованных функций есть запись клавиатурных нажатий и копирование текста из буфера обмена. В SpyGo протоколируется и общая статистика работы за компьютером: время его включения и выключения, запуск определенных программ и действия в них. Кейлоггер особенно внимательно наблюдает за браузером: собирает статистику посещаемых сайтов и отслеживает поисковые запросы. Среди дополнительных возможностей есть создание скриншотов (работает в том числе в играх и при просмотре фильмов), получение фотографий с веб-камеры, создание лога всех операций с файлами в выбранном каталоге или на всем диске, а также подключение съемных носителей.

Среди рядовых пользователей сейчас наиболее востребованы такие возможности, как мониторинг действий своих домочадцев в социальных сетях и чтение их переписки в разных мессенджерах. SpyGo все это умеет делать и записывает в лог подряд или отлавливая только отдельные фразы по ключевым словам.

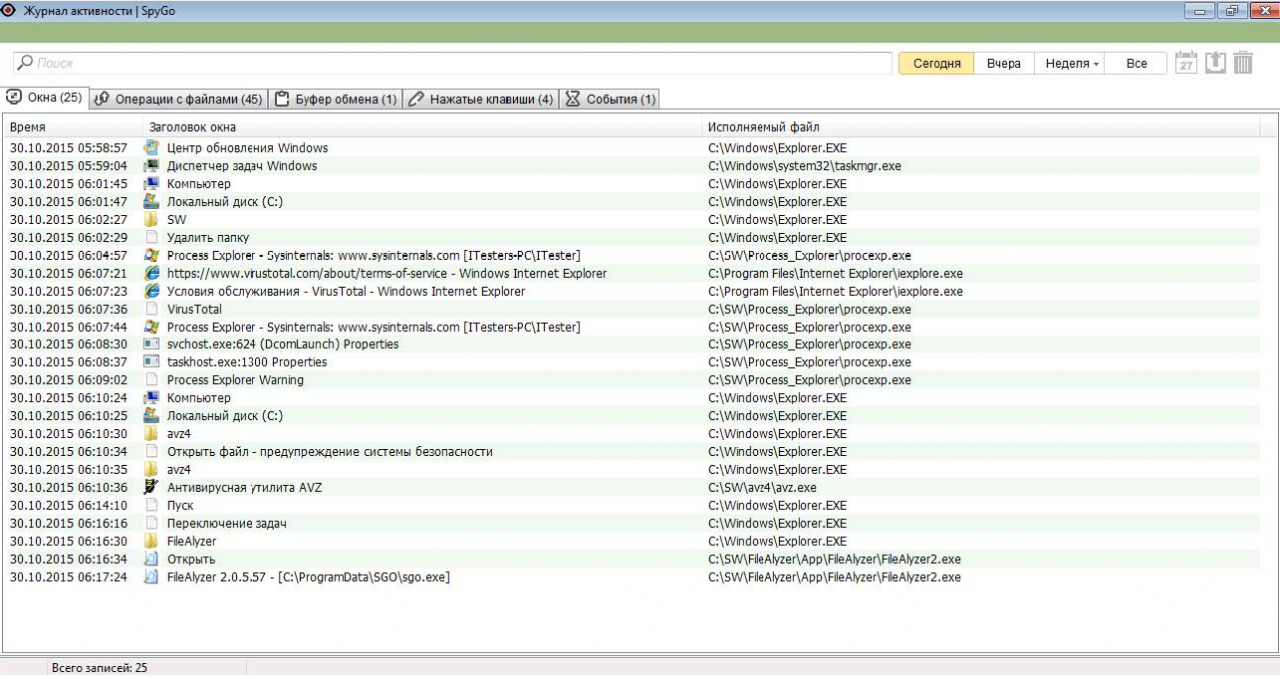

Так выглядят логи SpyGo

SpyGo интересен еще и тем, что может запускаться в определенное время и выполнять выборочный мониторинг - это помогает уменьшить размер лога. Все логи шифруются. Предполагается, что просмотреть их можно только из SpyGo. Записанные события сгруппированы в отчете по вкладкам. Они создают довольно точное представление о работе пользователя, однако встречаются и расхождения. К примеру, в утилите AVZ мы просто выполнили быстрое сканирование, а в разделе «Нажатые клавиши» лог-файла отобразился странный текст «еуыыеу…» на две строки. В других программах подтверждению действия кликом мыши соответствовала запись о вводе «y», что укладывается в консольную логику работы.

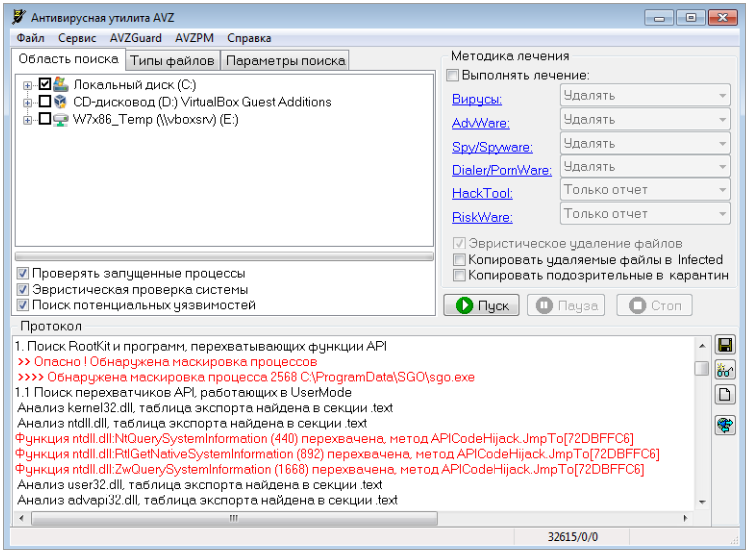

Антивирус легко находит SpyGo

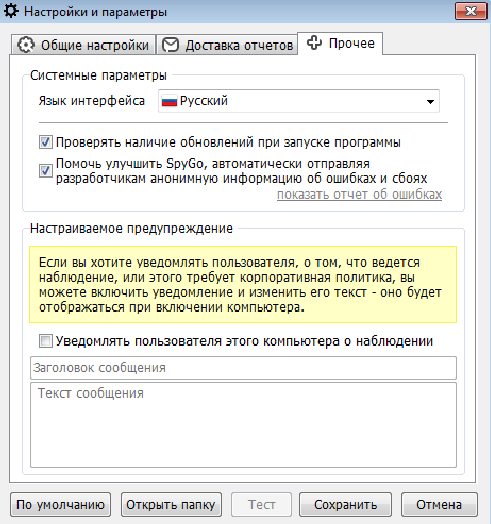

Изначально программа действует явно. Мастер установки даже создает ярлык на рабочем столе, а в настройках есть отдельная опция «Уведомлять пользователя этого компьютера о наблюдении». Если ее отметить, то при включении компьютера будет отображаться текст предупреждения. Сделано это для того, чтобы избежать обвинений в незаконной слежке. К примеру, все уже привыкли к стикерам «Ведется видеонаблюдение» и фразам автоинформатора «Все разговоры записываются». Здесь то же самое: корпоративная политика и борьба за дисциплину.

Естественный для кейлоггера «тихий» режим включается вручную после первого запуска. Он убирает окно программы, скрывает ее из панели задач, списка установленных программ и всячески маскирует активность. Вернуть окно SpyGo можно нажатием заранее установленной комбинации клавиш (по умолчанию это). Если ты забыл хитрое комбо, то можно заново запустить установку программы и увидеть ее работающую копию (или окно ввода пароля, если он задан). Это сделано не слишком в духе ниндзя, зато помогает страдающим склерозом.

Добавление библиотеки при установке программы

Скрытие запущенной программы действует как в системном диспетчере процессов, так и в его продвинутых аналогах вроде Process Explorer. Популярные антивирусы также игнорируют работу кейлоггера, однако он моментально определяется анализатором AVZ как маскирующийся процесс.

В файловой системе кейлоггер вообще особо не прячется. Он лишь устанавливает атрибут «скрытый» на свой каталог, так что его не будет видно в проводнике с настройками по умолчанию. Естественно, он остается видим другими файловыми менеджерами по стандартному адресу С:ProgramDataSGOsgo.exe. Путь установки можно задать другой, но помогает это слабо - экзешник всегда одинаковый, иначе бы его определяли как полиморфный вирус.

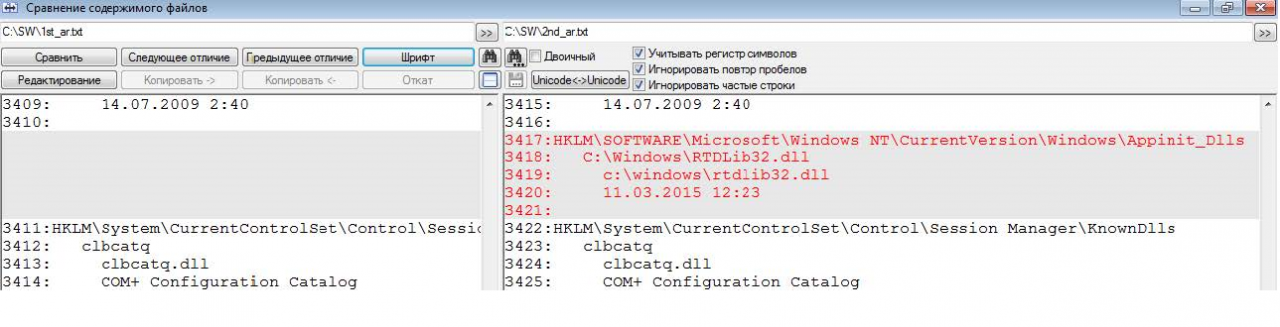

Сравнение секций автозапуска до и после установки SpyGo показывает добавление библиотеки RTDLib32.dll. Антивирусы ее пропускают, но торчит она в системе довольно явно.

Разных кейлоггеров можно найти много, и каждый из них интересно изучать. Однако в конечном счете любой из них будет аналогом зубастого The Rat или няшного SpyGo. Эти два разных подхода к написанию утилит двойного назначения будут сосуществовать всегда. Если надо обезопасить свой ноут, проследить за ребенком или нерадивым сотрудником, смело ставь SpyGo и контролируй все действия через удобный интерфейс. Если же требуется полная скрытность - бери за основу ассемблерную «Крысу» и прячь ее от антивирусов на время установки, как умеешь. Дальше она сама побежит, прогрызая дыры даже в мощной защите. The Rat исключительно сложно детектировать в работающей системе, и этот кейлоггер стоит потраченных усилий. Скорее всего, ты сможешь написать свой к тому времени, когда полностью разберешься с ним.

Last updated by at Ноябрь 18, 2016 .