Двойной vpn windows. Установка своего VPN на VPS хостинге с нуля. Настройка VPN подключения

Данная статья представляет из себя ″Quick guide″ по настройке VPN сервера на базе Windows. Все описанные в статье действия производились на Windows Server 2012 R2, но инструкция подходит для любой более менее актуальной (на данный момент) серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

Итак начнем. Первое, что нам необходимо сделать — это установить роль удаленного доступа. Для этого в оснастке Server Manager запускаем мастер добавления ролей и выбираем роль «Remote Access» со всеми дополнительными фичами.

И затем в списке сервисов для данной роли выбираем «DirectAccess and VPN (RAS)».

Кроме роли удаленного доступа и инструментов управления будут дополнительно установлены web-сервер IIS и внутренняя база данных Windows. Полный список устанавливаемых компонентов можно просмотреть в финальном окне мастера, перед подтверждением запуска установки.

Все то же самое, только гораздо быстрее, можно проделать с помощью PowerShell. Для этого надо открыть консоль и выполнить команду:

Install-WindowsFeature -Name Direct-Access-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли нам потребуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для ее открытия жмем Win+R и вводим команду rrasmgmt.msc.

В оснастке выбираем имя сервера, жмем правой клавишей мыши и в открывшемся меню выбираем пункт «Configure and Enable Routing and Remote Access».

В окне мастера настройки выбираем пункт «Custom configuration».

И отмечаем сервис «VPN access».

В завершение настройки стартуем сервис удаленного доступа.

Сервис VPN установлен и включен, теперь необходимо сконфигурировать его нужным нам образом. Опять открываем меню и выбираем пункт «Properties».

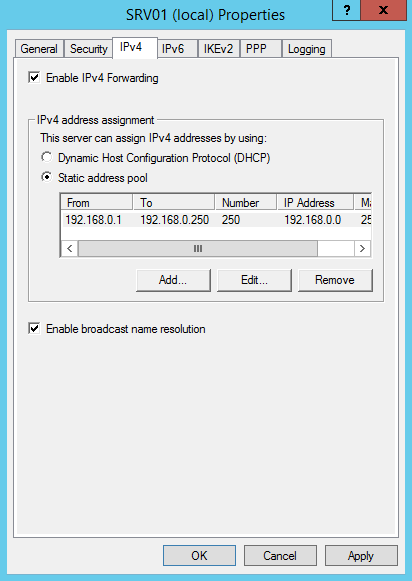

Переходим на вкладку IPv4. Если у вас в сети нет DHCP сервера, то здесь надо задать диапазон IP адресов, которые будут получать клиенты при подключении к серверу.

Дополнительно на вкладке «Security» можно настроить параметры безопасности — выбрать тип аутентификации, задать предварительный ключ (preshared key) для L2TP или выбрать сертификат для SSTP.

И еще пара моментов, без которых подключение по VPN не сможет состояться.

Во первых, необходимо выбрать пользователей, которые имеют разрешения подключаться к данному серверу. Для отдельно стоящего сервера настройка производится локально, в оснастке «Computer Management». Для запуска оснастки надо выполнить команду compmgmt.msc , после чего перейти в раздел «Local Users and Groups». Затем надо выбрать пользователя, открыть его свойства и на вкладке «Dial-In» отметить пункт «Allow access». Если же компьютер является членом домена Active Directory, то эти же настройки можно произвести из консоли «Active Directory Users and Computers».

И во вторых, необходимо проверить, открыты ли нужные порты на файерволле. Теоретически при добавлении роли соответствующие правила включаются автоматически, но лишний раз проверить не помешает.

На этом все. Теперь VPN сервер настроен и к нему можно подключаться.

Читайте, как настроить VPN-сервер на своём ПК , с использованием специального оборудования или стандартными способами Windows. VPN (англ. Virtual Private Network) – виртуальная частная сеть – это собирательное общее название технологии, которая обеспечивает возможность одного или нескольких сетевых соединений (логических сетей) поверх другой сети (как вариант – Интернет).

Содержание:

VPN очень полезны, не зависимо от того, где вы их используете: путешествуете ли вы по миру, работает ли вы в офисе или подключены к публичной точке доступа Wi-Fi в кафе в своем родном городе. Только вам необязательно использовать платную услугу VPN – вы можете разместить свой собственный VPN-сервер на дому.

Достаточно важным критерием при создании VPN является показатель скорости загрузки вашего домашнего интернет- соединения. Если пропускная способность очень мала, то вам лучше просто использовать платный VPN-сервис. Поставщики интернет-услуг обычно предлагают гораздо меньшую пропускную способность, чем необходимо для создания виртуальной сети. Тем не менее, если ваше Интернет-соединение обладает достаточной способностью, настройка VPN-сервера дома может быть для вас очень актуальной.

Для чего нужен VPN?

Домашний VPN предоставляет вам зашифрованный туннель – соединение, позволяющее вам использовать открытые публичные сети Wi-Fi для создания подключения к нужной VPN –сети. Вы можете пользоваться VPN с любых устройств на разных операционных системах: Android, iOS, ChromeOS, Windows, Linux или macOS; можете получить доступ к различным сервисам конкретной страны, даже находясь за ее пределами. VPN обеспечит безопасный доступ к вашей домашней сети из любого места. Вы даже можете открыть доступ к сети своим родственникам, друзьям или коллегам, разрешая им использовать сервера, размещенные в вашей домашней сети. Например, это позволит вам обмениваться данными, делиться фото и видео файлами, документами, проектами, иметь возможность постоянно общаться и быть на связи. Также вы можете играть в компьютерные игры, предназначенные для локальной сети, – хотя есть и более простые способы настройки временной сети для игр с друзьями.

VPN-сеть также полезна для подключения к различным услугам во время поездок. Например, вы можете использовать Netflix или другие сервисы для получения потокового видео во время поездок, воспользоваться любой библиотекой или каталогом фильмов и записей.

Способ 1. Использование маршрутизатора с возможностями VPN

Вместо того, чтобы пытаться настроить VPN самостоятельно, вы можете сразу купить готовое предварительно настроенное VPN-решение. Высокопроизводительные домашние маршрутизаторы (роутеры) часто продаются со встроенными VPN-серверами – просто найдите беспроводной маршрутизатор, в котором присутствует такой сервер. Зачастую это роутеры в средней и высокой ценовых диапазонах. Затем вы можете использовать веб-интерфейс вашего маршрутизатора для активации и настройки VPN-сервера. Обязательно проверьте и выберите такой маршрутизатор, который поддерживает тот тип VPN, который вы хотите использовать.

Способ 2. Используйте маршрутизатор, поддерживающий DD-WRT или другую стороннюю прошивку

Пользовательская прошивка маршрутизатора – это, в основном, новая операционная система, которую вы можете использовать на своем маршрутизаторе взамен имеющейся стандартной операционной системы маршрутизатора. DD-WRT является самой популярной прошивкой, но также хорошо работает и другие операционные системы, например OpenWrt.

Если у вас есть маршрутизатор, поддерживающий использование DD-WRT, OpenWrt или любую другую стороннюю операционную систему, то вы можете запустить его с помощью этой прошивки, чтобы получить больше возможностей. DD-WRT и другая аналогичная прошивка включают в себя встроенную поддержку VPN-сервера. Поэтому вы можете размещать VPN-сервер даже на тех маршрутизаторах, которые изначально поставляются без программного обеспечения, поддерживающего создание и управление VPN-сервером.

Обязательно выбирайте маршрутизатор со встроенной поддержкой сторонних производителей операционных систем. Выполните установку пользовательской прошивки маршрутизатора и включите VPN-сервер.

Способ 3. Создайте свой собственный выделенный VPN-сервер

Вы также можете просто использовать программное обеспечение для настройки VPN-сервера на одном из своих компьютеров.

Приложение Apple Server (также как и Windows) предлагает встроенный способ размещения VPN-сервера. Тем не менее, это не самые мощные и безопасные варианты. И они могут быть слишком требовательны, чтобы настроить VPN-сервер и заставить его работать правильно.

Вы также можете установить сторонний VPN-сервер, такой как OpenVPN. VPN-серверы доступны для каждой операционной системы, от Windows до Mac и Linux. Вам просто нужно перенаправить соответствующие порты с вашего маршрутизатора на компьютер, на котором запущено серверное программное обеспечение.

Существует также возможность переоборудования собственного выделенного устройства в VPN-сервер. Вы можете взять одноплатный компьютер Raspberry Pi (малинка) и установить программное обеспечение сервера OpenVPN, превратив его в легкий, маломощный VPN-сервер. Вы даже можете установить на него другое серверное программное обеспечение и использовать его в качестве многоцелевого сервера.

Где еще можно разместить собственный VPN-сервер

Есть еще один вариант, который находится посередине между размещением VPN-сервера на вашем собственном оборудовании и оплатой услуг VPN-провайдера, который предоставляет вам VPN-сервис и удобное приложение.

Вы можете разместить свой собственный VPN-сервер на веб-хостинге. И на самом деле, это поможет сэкономить вам небольшую сумму, чем если бы вы воспользовались услугами выделенного VPN-провайдера. Вы заплатите хостинг-провайдеру за серверный хостинг, а затем установите VPN-сервер в том месте, которое они вам предоставили.

В зависимости от возможностей и стоимости пакетов услуг хостинг-провайдера это может быть быстрый способ подключения, когда вы добавляете VPN-сервер и получаете контрольную панель управления к нему. Или может вам придётся заняться настройкой сервера вручную полностью с самого начала.

При настройке VPN дома вы, вероятно, захотите настроить динамический DNS на своем маршрутизаторе. Динамический DNS всегда отслеживает изменения вашего IP-адреса и связывает его с актуальным, на данный момент, IP-адресом вашего компьютера. Это даст вам простую возможность всегда получать доступ к своей VPN, даже если IP-адрес вашего домашнего интернет-соединения изменился.

Однако, очень важно, не забыть настроить безопасный VPN-сервер. Вам нужна надежная безопасная сеть, чтобы никто не мог к ней подключиться без соответствующего разрешения. Это может быть вариант защиты с использованием пароля (но, желательно, регулярно его менять). Или другой вариант, как предлагает OpenVPN, использовать предустановленный ключ, один из самых простых способов надежной аутентификации.

Приветствую! И сразу к делу. Для чего нужен VPN-сервер? В основном его используют для смены IP-адреса и своей страны чтобы обойти различные блокировки сайтов на работе и дома. Кроме этого, VPN-соединение помогает зашифровать трафик и, таким образом, обеспечивает безопасность передаваемых данных.

Например, используя общественный Wi-Fi, все данные которые передаются через сеть могут быть «угнаны». Теоретически, это могут быть любые файлы, но обычно крадут пароли от кошельков, почты, скайпа и чего угодно. В этой статье мы настроим собственный VPN-сервер, это не сложно. Несмотря на объёмность текста, основное действие занимает малую часть, а остальное — плюшки В статье также есть видео.

В интернете есть куча и маленькая , от бесплатных до очень платных. Недостатки бесплатных VPN-сервисов:

- ограничены в скорости

- нестабильность (то всё хорошо, то жутко тормозит)

- ограничения трафика (до нескольких Гигабайт в месяц)

- ограничения периода бесплатного пользования

- периодически нужно искать другие сервисы

- не факт, что передаваемые данные будут в безопасности, совсем не стоит надеяться на анонимность, я бы сказал.

Недостатки платных:

- не всегда есть нужная страна или город

- заезженные IP-адреса (используются сотнями клиентов), относится и к бесплатным

- бывает просто обман без возврата денег, например, трафик не безлимитный, некоторые сервера не работают или слишком медленные

Есть и преимущества VPN-сервисов – это простота использования, относительная дешевизна.

Собственный VPN-сервер на хостинге VPS/VDS

Итак, если нужна конкретная страна или город, или требуется много трафика, который не дают VPN-сервисы, гарантия безопасности — тогда есть смысл заморочиться настройкой личного VPN-сервера. Как правило, это требует глубоких знаний системного администрирования серверов. Но я постарался объяснить всё просто, чтобы разобрался даже чайник)

Недостатки у этого способа тоже есть:

- всего один IP-адрес, на который вы можете «пересесть», но есть дополнительные за отдельную плату

- нетривиальная настройка в первый раз

- платно

Дочитайте до конца, и я покажу как использовать свой VPS сервер для обхода блокировок без настройки на нём VPN.

Что такое VPS/VDS сервер?

Хостинг-провайдеров в интернете бесчисленное множество. Все они позволяют размещать у них свои веб-сайты. Самая популярная услуга – это виртуальный хостинг. Более продвинутая – это выделенный виртуальный сервер – VPS (VDS — это, считай, тоже самое). На VPS можно размещать сайты, поднимать VPN-сервер, почтовый сервер, игровой сервер – да что угодно!

Вам нужно знать, что VPS-сервера бывают нескольких видов: OpenVZ, Xen и KVM. Для работы VPN-сервера нужно KVM . Тип сервера указан в тарифах хостинга. OpenVZ и Xen тоже иногда подходят, но нужно писать в техподдержку хостинга и спрашивать, подключён ли модуль “TUN”. Не вдаваясь в подробности для чего это, просто спрашиваете. Если нет, то могут ли они включить его. Не помешает также спросить, будет ли работать VPN как таковой (даже на KVM), т.к. некоторые компании прикрывают эту возможность. Ах да, операционная система сервера – Debian, Ubuntu или CentOS (в общем, Linux-подобная). Мощность сервера не имеет значения.

Настройка VPN-сервера

В моём распоряжении имеется VPS-сервер KVM . Здесь сразу всё работает, никуда писать не надо.

- При заказе услуги можно выбрать самый простой тарифный план «Micro»

- Все сайты открываются даже на серверах в России

- Есть бесплатный тестовый период 7 дней

- Техподдержка помогает

- Для моих посетителей, при вводе промокода: itlike60 — вы получите реальную скидку 60% на первый платёж.

«Hostname» вводим любой или имя своего сайта (если в будущем будете ). «OS Template» выбираем «Ubuntu 14.04 64bit» или любую из Ubuntu, Debian, CentOS:

Операционную систему потом можно поменять, если вдруг что не получится.

После оплаты на почту приходят данные для входа в панель управления и Root-пароль для настройки сервера. А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера

Нажимаем кнопку «Manage» и попадаем в окно администрирования:

Здесь нам ничего не нужно трогать. Единственное что может понадобится – это переустановка операционной системы – кнопка «Reinstall», об этом позже.

Теперь нам нужно подключиться к серверу чтобы посылать ему команды. Для этого будем использовать бесплатную программу Putty.

Распаковываем архив с программой и запускаем файл

putty.org.ru\PuTTY PORTABLE\ PuTTY_portable.exe

В поле «Имя хоста» вставляем IP-адрес сервера, который пришёл в письме, также его можно скопировать с панели управления:

и нажимаем «Соединиться». Если выскочило вот такое окно, то жмём «Да»:

Перед нами должно появиться чёрное окно консоли (командная строка). Именно здесь мы и будем давать команды. Но сперва нужно залогиниться. Для этого в поле «login» вводим «root»

Затем копируем из письма root-пароль и вставляем его в поле «password». Чтобы вставить сюда из буфера обмена, нужно просто кликнуть один раз правой кнопкой мышки по окну консоли. При этом пароль не печатается на экране, такое чувство что ничего не произошло. Всё нормально, жмём «Enter». Должны проскочить строчки с информацией о системе. Если же написало какую-то ошибку, то проверьте всё ещё раз. Также, консоль не будет долго ждать, пока вы ищете root-пароль. Если к тому моменту выскочит ошибка, то запускайте Putty заново.

Установка и запуск главного скрипта

Мы уже на финишной прямой в настройке собственного VPN-сервера. Существует множество инструкций в интернете как установить сервер, но все они требуют знаний системного администратора, ибо мелкие нюансы упускаются из виду. На радость всем чайникам, существует универсальный скрипт «OpenVPN road warrior», который сделает всю работу сам. Нам нужно только дать команду скачать и запустить его.

Итак, копируем эту строчку и вставляем в консольное окно правой кнопкой и жмём «Enter»:

wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh

Проскочат всякие строчки и, если скрипт успешно скачался и запустился, с нами начнётся диалог мастера настройки VPN-сервера:

Скрипт находит предполагаемое значение для каждого параметра и предлагает с ним согласиться, т.е. нажать «Enter», либо ввести своё значение.

- Первый параметр – это «IP address» . Скрипт должен предложить тот самый айпи VPS-сервера. Так должно быть в 99.9% случаев, но если это, почему-то, не так, то исправьте на правильный адрес.

- Второе — протокол UDP или TCP . Оставляем по умолчанию UDP.

- Идём дальше, «Port: 1194» — соглашаемся.

- «What DNS do you want to use with the VPN?» — выбираем «Google», т.е. вбиваем цифру «2» вместо единички, Enter. Если гугл заблокирован, то оставляем по умолчанию.

- «Client name» — имя пользователя. Можно создать доступ для разных пользователей. По умолчанию «client» — соглашаемся.

- «Press any key…» — нажать «Enter» и подождать несколько минут, пока всё установится и сконфигурируется.

В общем-то, создание VPN сервера на этом закончено, пора пожинать плоды. В процессе инсталляции скрипт создал файл с настройкой для нашего компьютера. Чтобы мы могли использовать сервер, этот файл нужно скачать. Для этого вставляем в командную строку:

cat ~/client.ovpn

На экран будет выведено содержимое файла «client.ovpn». Теперь его надо аккуратно скопировать в буфер обмена. Листаем вверх до ввода команды, выделяем мышкой все строчки, кроме самой последней (для новых команд), т.е. последняя выделенная строчка будет “ ”. Чтобы скопировать выделенное в буфер обмена жмём «Ctrl-V».

Теперь на компьютере в Windows 7/8/10 открываем блокнот и вставляем в него скопированный текст. Сохраняем файл на рабочем столе под именем «client.ovpn».

Если планируется давать доступ к серверу другим людям, то лучше создать для них отдельные файлы, например vasya.ovpn. Для этого просто запускаем скрипт ещё раз и выбираем теперь 1-й пункт — создание нового пользователя.

Установка клиента для Windows 7/8/10/XP и Android

Поздравляю, мы на финишной линии! Теперь только осталось установить бесплатную программу, которая будет подключаться к нашему VPN-серверу. Называется она «OpenVPN».

Скачиваем версию для Windows и устанавливаем её, запускать не надо.

Если в процессе установки будут выскакивать всякие окошки, со всем соглашаемся.

Чтобы подключиться к серверу кликаем на рабочем столе по файлу «client.ovpn» правой кнопкой и выбираем «Start OpenVPN on this config file»:

Появится чёрное окошко с процессом инициализации подключения. Если всё прошло успешно, то последняя строчка должна быть, типа:

Ещё может выпадет окно с вопросом типа новой сети, тогда выбираем «Общественная сеть».

Можно проверять, заходим на сайт 2ip.ru и смотрим свой IP, должен совпадать с IP VPS-сервера:

Окно консоли сервера теперь смело можно закрывать. А чтобы закрыть впн-соединение и вернуть старый айпи – нужно закрыть окошко от OpenVPN.

Чтобы подключиться в следующий раз, достаточно просто запустить правой кнопкой файл «client.ovpn» с рабочего стола, больше ничего делать не требуется.

С телефоном всё ещё проще, нужно установить через плеймаркет приложение OpenVPN, закачать в память файл client.ovpn, выбрать его в приложении и подключиться к нашему vpn-серверу.

Что если что-то пошло не так

Если чувствуете что из-за вашей ошибки теперь всё идёт наперекосяк, то можно переустановить операционную систему на хостинге. Для этого в панели управления кликаем «Reinstall» (см. скриншот панели) и выбираем новую операционную систему (или ту же):

Давим кнопку «Reinstall» и ждём 10 минут. Также будет выдан новый Root-пароль, не потеряйте его!

Ошибки при подключении

Большинство проблем возникает на этапе подключения к серверу в программе OpenVPN, особенно в Windows 8/10. В чёрном окошке могут быть ошибки, например:

- FlushIpNetTable failed on interface

- All TAP-Win32 adapters on this system are currently in use

- CreateFile failed on TAP device

- DNS failed..

При этом первое что надо сделать — это дать программе права администратора и, соответственно, заходить в систему с правами администратора. Идём в «C:\Program Files\OpenVPN\bin\» , кликаем правой кнопкой по файлу openvpn.exe -> свойства. На вкладке «Совместимость» ставим галку «Выполнять эту программу от имени администратора». Теперь всё должно работать.

Ещё варианты лечения:

- удалить программу и переустановить от имени админа

- выключить службу «Маршрутизация и удалённый доступ» (“Routing and Remote Access”) через «Панель управления -> Администрирование -> Службы»

- попробовать переустановить из или отсюда

- удалить все ВПН’овские программы и приблуды от других платных и бесплатных сервисов

Понять, точно ли проблема в компьютере или ноутбуке, можно, если установить через плеймаркет приложение OpenVPN на телефон или планшет, закачать на него файл client.ovpn и подключиться к нашему vpn-серверу. Если и так не получится, то нужно искать причину на сервере, написать в службу поддержки.

Если всё заработало, на сайты тупят и открываются с перебоями

Обратите внимание на сообщения в чёрном окне, нет ли там повторяющихся строчек «read from TUN/TAP … (code=234)»

а также на сообщение где-то в середине «WARNING: ‘tun-mtu’ is used inconsistently, local…»:

В этом случае открываем файл client.ovpn в блокноте и в новой самой первой строке пишем:

tun-mtu ‘значение сервера’

значение сервера — это число, указанное в конце строчки в тексте «remote=’tun-mtu 1500′». Подставляем своё значение! В итоге должно получится так:

Делается это потому, что по каким-то причинам значение MTU на компьютере и на VPS-сервере различаются. Файл.ovpn для смартфона оставляем нетронутым!

Пускаем трафик через прокси вообще без настроек

Можно использовать наш VPS/VDS сервер как Proxy Server. Для этого делаем всё как раньше до момента нажатия кнопки «Соединиться» в программе Putty. Не нужно открывать консоль и запускать скрипт. Идём на вкладку «SSH->Tunnel» , прописываем Source Port: 3128

Упс, статью дописывал позже, тут у меня Putty на английском, но суть та же.

Если пишет ошибку «You need to specify a destination address in the form host.name:port», то переключите на «Dynamic» вместо «Local».

На вкладке «Connection» в поле «Seconds between keepalives…» ставим 100 секунд, это надо чтобы коннект не разрывался из-за простоя. Теперь подключаемся — нажимаем «Open», вводим логин/пароль. Далее, идём в настройки сети в браузере и прописываем там прокси-сервер. В хроме это «Настройки->Поиск настроек->пишем ‘прокси’->Настройки прокси-сервера». Делаем всё как на скриншоте:

Теперь все сайты будут работать через наш сервер, но только в браузере и некоторых программах. Другие программы не увидят прокси, будут работать напрямую. Нужно в каждой программе в настройках подключения, если они предусмотрены, прописать адрес, порт и тип прокси: Socks4/5. Или устанавливайте OpenVPN и не используйте прокси.

Как пускать через прокси только отдельные сайты

Устанавливаем расширение для Google Chrome или Mozilla Firefox, называется . В настройках надо добавить наш прокси-сервер:

На вкладке «URL Patterns» добавляем маски сайтов, которые должны открываться через наш сервер. Маска сайта это его имя со звёздочками по бокам.

Всё, теперь добавленный сайт будет ходить через proxy, а все остальные напрямую. Если кликнуть по значку расширения, то можно выбрать пускать все сайты через него или вообще никакие.

Ярлык для автоматическое подключения

Подключать Putty к прокси можно одним кликом. Для этого нужно перед подключением в разделе «Connection->Data» прописать логин сервера, тот, что обычно root

Теперь нужно создать ярлык на рабочем столе, в котором указать такие параметры:

«C:\Program Files\PuTTY\putty.exe» -load myvpn -pw пароль_к_серверу

где myvpn — это имя сохранённой сессии. Всё, осталась одна деталь — убрать окно Putty из панели задач в системный трей. Нужно скачать модификацию утилиты и заменить exe-файл. Теперь в настройках на вкладке Behaviour появится соответствующая галочка, но этого можно и не делать.

Роскомнадзор разбушевался не на шутку. Ведомство блокирует сайты, блокирует сервисы. На днях добрался и до мессенджера Telegram. А еще в планах Роскомнадзора полная блокировка VPN-сервисов или принуждение их к сотрудничеству.

Короче, прощай анонимность? Как бы не так!

Обсуждая с главным редактором Никитой Горяиновым и моим коллегой Артемом Баусовым проблематику блокировок, задумались о создании собственного VPN. В лихих 2000-х все мы баловались шутерами по сети и свой сервер создавать приходилось еще на заре знакомства с компьютерами.

Теперь же ситуация стояла как-никогда остро. В России продолжается активная блокировка всего, что неугодно Роскомнадзору, на Украине – свое веселье. Mail.ru, Yandex и десяток весьма полезных ресурсов без лишних танцев жителям недоступны.

Ну мы же за демократию? В этом материале я постараюсь максимально просто и подробно рассказать, как сделать свой VPN-сервер за смешные 75 рублей в месяц.

Почему именно свой VPN

В App Store и Google Play десятки сервисов, позволяющих обходить блокировки. Но практически все VPN не отличаются достойным быстродействием. Скорость безбожно шейпится, от рекламы – тошнит, а практически каждые 10-15 минут приходится переподключаться.

К тому же, когда вы используете публичный VPN (да еще и бесплатный), вы абсолютно не знаете, куда уходит ваш трафик и что с ним происходит на удаленных серверах очередного сервиса-однодневки.

Со своим VPN жить проще и безопаснее. А те 70 рублей, что придется ежемесячно выкладывать за свой VPN – это гарантия вашей безопасности.

Создаем облачный сервер

Не пугайтесь этих слов. Все не так страшно. Даже если вы далеки от сетевых настроек, протоколов и боитесь IP-адресов, я постараюсь максимально подробно изложить порядок действий и проиллюстрировать каждый шаг.

Ну что, поехали!

ArubaCloud – наше все

В сети есть десятки вариантов облачных серверов. Но нам же нужен «дешевый и сердитый», правда? Один из таких – итальянский облачный сервер ArubaCloud .

Что в нем хорошего? Минимальная стоимость в 1 евро (75 рублей) за месяц обслуживания удаленного сервера. Что подразумевается под удаленным сервером?

Представьте себе старенький 1-ядерный компьютер с 1 ГБ оперативной памяти и 20-гигабайтным жестким диском. И вот такой компьютер всего за 75 рублей вам отдают на удаленное растерзание.

Вот характеристики той самой бюджетной машины:

Но, поверьте, для наших задач и разворачивания собственного VPN-сервера этой мощности вполне достаточно.

Приступаем

Регистрируемся на ArubaCloud

Шаг 2. Запускаем утилиту и проводим несложные настройки.

Сперва выбираете New и заполняете соответствующие поля, как расписано на скриншоте ниже.

Connection Name: тут ставите любое имя. Просто называете свое подключение.

PC Name: IP-адрес, который указан в настройках сервера сразу после его создания (шаг 4. данной инструкции).

User Name: В SSH это именно vdesktop . Указываете именно его. Пароль – тот, что задавали в пароле администратора.

Запускаете соединение и через пару секунд видите рабочий стол операционной системы Ubuntu Virtual Desktop.

Остается заключительный этап – создание собственного VPN.

Создаем свой VPN-сервер

Эта настройка сводится всего к нескольким шагам. От собственного VPN-сервера вас отделяет одна команда в терминале.

Шаг 1. В левом нижнем углу тапните по пиктограмме (а-ля меню Пуск в Windows). Выберите System Tools -> LXTerminal . В открывшемся терминале введите следующую команду (будьте внимательны):

wget https://git.io/vpnsetup -O vpnsetup.sh && sudo sh vpnsetup.sh

Примечание: в команде указано -O (анлийская буква "O", не ноль) .

Нажимайте Enter и ждите пару минут, пока окончится установка.

Шаг 2. В конце вы получите сообщение со всеми данными собственного VPN-сервера. ОБЯЗАТЕЛЬНО сохраните эти данные, запишите их и скопируйте в несколько потайных мест, чтобы потом не искать.

Все, VPN-сервер запущен. Теперь можно смело подключать его на любых устройствах.

Включаем свой VPN на iPhone

Для того, чтобы на iPhone появился пункт настроек с VPN, установите любое мобильное VPN-приложение из App Store. Оно понадобиться лишь для активации пункта меню.

После установки VPN-приложения откройте Настройки -> VPN и, создав собственный VPN, вводите следующие данные.

ДОПОЛНЕНИЕ:Имя: Любое имя для VPN какое вы решите

Тип: IPsec Xauth PSK (или IPsec)

Адрес сервера: тут IP-адрес вашего облачного сервера

Идентификатор IPSec: оставляете пустым

Общий ключ IPSec: указываете пароль IPsec PSK из терминала

Имя пользователя: Username из терминала (как правило, vpnuser )

Пароль: Password из терминала

По не совсем понятным причинам многие пользователи сталкиваются с ситуацией, когда в VPN подключается, но интернет отказывается работать.

В таком случае в терминале выполните команду:

sudo nano /etc/ipsec.conf

Замените sha2-truncbug=yes на sha2-truncbug=no и перезагрузите Linux.

Данные входа своего VPN-сервера можете дать родственникам и друзьям. Кроме вашей семьи и избранных людей доступа к нему не будет иметь никто. В качестве бонуса вы получаете удаленный сервер. При желании, можете развернуть там файловое хранилище или запустить не слишком требовательные к системным ресурсам сервисы.

Помимо мощного компьютера и внушительного списка дополнительных программ для удобного сёрфинга и безопасной работы в интернете, необходим надёжный сервер - инструмент, который обеспечивает связь с людьми, сервисами, компаниями и информационными сайтами. Среди разных типов наиболее удачным выбором будет VPN-сервер хотя бы потому, что он как опция входит в операционную систему Windows. Читайте дальше, и сможете самостоятельно и без затрат запустить и настроить его на Windows 7.

Подключение и настройка VPN-сервера

Не пугайтесь. Создать и подготовить к корректной работе VPN-сервер несложно, но обязательное условие - наличие у вас администраторских прав.

Что такое VPN-сервер

Буквально VPN (Virtual Private Network) переводится как «виртуальная частная сеть». Технически это такая совокупность протоколов и архитектуры решений, которая обеспечивает защищённую коммуникацию в цифровой среде. По сути VPN представляет собой безопасную надстройку поверх привычной виртуальной сети.

Установка и настройка VPN-сервера не потребует от вас много времени, так как он уже встроен в операционную систему Windows. По мнению экспертов, наиболее удачная конфигурация частного сервера содержится именно на этой платформе.

Так выглядит упрощённая схема подключения через VPN-сервер

Работа сервера заключается в создании туннелей, соединяющих пользователя с теми конечными «точками», куда он стремится попасть. Причём информация шифруется по сложному алгоритму, раскодировать который практически невозможно. Никто извне проникнуть внутрь туннеля не может. Сервер блокирует такие попытки, оставляя хорошо защищённой личную информацию - переписку, звонки, сообщения, видео- и аудиофайлы.

Для чего он нужен

Суть ответа в тех задачах, которые выполняет сервер. Он не только объединяет в виртуальном пространстве множество устройств, таких как компьютерные терминалы, ноутбуки, планшеты и даже мобильные девайсы. Его технология обеспечивает анонимность, шифрование данных и защиту конфиденциальной информации от перехвата злоумышленниками.

Некоторые возразят: у нас нет нужды в анонимности и защите данных, ибо нечего скрывать. Позвольте вам не поверить. Шифрованным трафиком пользуются далеко не одни злоумышленники, большинство не прочь защитить данные, чтобы «не делиться» паролями доступа к своей банковской карте или не стать объектом шантажа из-за утечки личной информации. Как говорится: глупо оставлять дверь дома открытой, если мир состоит не из одних хороших и добрых людей. Анонимность также добавляет приятную деталь - возможность посещать ресурсы, которые до этого были недоступны по разным причинам.

Одна из наиболее частых причин использования ВПН - нежелание быть привязанным к рабочему месту

Одна из наиболее частых причин использования ВПН - нежелание быть привязанным к рабочему месту

Неплохо упомянуть и о выгоде при использовании VPN:

- масштабируемость - не требуется дополнительных затрат при подключении ещё одного участника;

- гибкость - не имеет значения, откуда вы получаете доступ;

- ценная возможность работать где угодно.

VPN-сервер крайне необходим и при создании корпоративных сетей, когда для безопасной работы компании или предприятия требуется ограничить доступ посторонним лицам к циркулирующей среди сотрудников информации. Используя технические решения VPN, нетрудно организовать конфиденциальность клиентов, находящихся вне фирмы.

Как создать и настроить на компьютере с Windows 7: пошаговая инструкция

Последовательность действий, которые нужно выполнить, чтобы запустить и настроить VPN-сервер на платформе Windows 7, такова.

- Откройте меню «Пуск» и перейдите на вкладку «Панель управления».

Перейти из меню «Пуск» в «Панель управления»

Перейти из меню «Пуск» в «Панель управления» - В «Настройках параметров компьютера» выберите «Сеть и интернет».

Открыть раздел «Сеть и интернет»

Открыть раздел «Сеть и интернет» - В открывшемся окне кликните «Центр управления сетями и общим доступом».

Выбрать «Центр управления сетями и общим доступом»

Выбрать «Центр управления сетями и общим доступом» - Затем нажмите «Настройка нового подключения или сети».

Выбрать «Настройка нового подключения или сети»

Выбрать «Настройка нового подключения или сети» - Выберите в новом окне «Подключение к рабочему месту».

Нажать на кнопку «Подключение к рабочему месту»

Нажать на кнопку «Подключение к рабочему месту» - Затем нажмите на пункт «Использовать моё подключение к интернету (VPN)».

Выбрать пункт «Использовать мое подключение к Интернету (VPN)»

Выбрать пункт «Использовать мое подключение к Интернету (VPN)» - На предложение установить подключение к интернету сразу либо отложить это действие выберите «Отложить настройку подключения к интернету».

Выбрать «Отложить настройку подключения к Интернету»

Выбрать «Отложить настройку подключения к Интернету» - Далее напишите адрес сервера, имя местоназначения и придумайте название подключения.

Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения

Ввести адрес VPN-сервера, в поле «Имя местоназначения» написать название подключения - В следующем окне введите логин и пароль, которые прописаны на сервере VPN. В поле «Запомнить этот пароль» поставьте «галочку», чтобы не вводить его при каждом подключении. Обязательно сохраните.

Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль»

Ввести логин и пароль, прописанные на сервере VPN. Поставить «галочку» в поле «Запомнить этот пароль» - Подключение создано. Нажмите кнопку «Закрыть». Для удобства создайте ярлык программы на «Рабочем столе».

Закрыть окно

Закрыть окно - Зайдите снова в меню «Пуск», затем в «Панель управления», «Сеть и интернет», «Управление сетями и общим доступом», где выберите пункт «Изменение параметров адаптера».

Зайте в пункт «Изменение параметров адаптера»

Зайте в пункт «Изменение параметров адаптера» - Найдите в этом окне VPN-подключение и кликните по нему правой кнопкой мыши, затем перейдите в его «Свойства».

В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства»

В окне VPN-подключения кликнуть по нему правой кнопкой и перейти в его «Свойства» - Далее выберите пункт «Безопасность», где в поле «Тип VPN» выберите «Туннельный протокол точка-точка (PPTP)», а в поле «Шифрование данных» кликните на пункт «Необязательное».

Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное»

Открыть «Безопасность» и в поле «Тип VPN» выбрать «Туннельный протокол точка-точка (PPTP)», в поле «Шифрование данных» выбрать «необязательное» - В этом же окне, только на вкладке «Сеть», уберите галочки напротив пунктов «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft».

На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft»

На вкладке «Сеть» убрать «галочки» напротив пунктов: «Клиент для сетей Microsoft» и «Служба доступа к файлам и принтерам сетей Microsoft» - Затем, не закрывая окно, перейдите на вкладку «Параметры» и уберите галочку напротив пункта «Включать домен входа в Windows», после чего нажмите «ОК».

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

На вкладке «Параметры» убрать «галочку» напротив пункта «Включать домен входа в Windows», затем нажать «ОК»

Перед запуском VPN запросит локацию. Лучший выбор - «Общественное место», тогда будет обеспечена наибольшая приватность в цифровом пространстве. По желанию в меню «Соединение» настройте параметры шифрования и применения других устройств.

Если остались вопросы по установке и настройке VPN-сервера в Window 7, посмотрите видео.

Видео: как поднять и настроить VPN-соединение в среде Windows 7

Настройка для нескольких клиентов

Процесс подключения новых участников частной сети происходит следующим образом.

- Перейдите в «Панель управления» => «Сетевые подключения» => «Создание нового подключения».

- Начните работать с «Мастером новых подключений» => «Прямое подключение к другому компьютеру» => «Принимать входящие подключения».

- «Мастер» предложит указать те устройства, с помощью которых планируется принимать входящие подключения, но они не подходят, потому нажмите на «Далее». Когда «Мастер» задаст вопрос о VPN, остановитесь на пункте «Разрешить виртуальные частные сети».

- Ввод параметров авторизации. «Мастер» предлагает выбрать тех пользователей, которым разрешён вход в виртуальную частную сеть. Выбирайте и нажимайте кнопку «Добавить». По требованию «Мастера» введите имя нового пользователя и пароль.

- Настройте TCP/IP-протоколы. Выберите соответствующий пункт в списке протоколов и нажмите на кнопку «Свойства». Для того чтобы клиент мог получить доступ к локальной сети, активируйте опцию «Разрешить звонящим доступ к локальной сети». Далее обозначьте диапазон IP-адресов, которые смогут использовать подключившиеся участники.

Устранение проблем при инсталляции и работе

Запуск VPN нередко сопровождается ошибками. Машина сообщает о них трёхзначной цифрой. Так, ошибки с цифровым значением 6** сообщают о рабочем состоянии сети, но требуется проверить введённую информацию. Имеется в виду тип протокола связи, пароль и имя. Код 7** даёт информацию о присутствии ошибок в настройках подключения. Под кодом 8** скрываются неполадки настройки сети или те, что связаны с банальным отсутствием соединения с интернетом.

Разберём распространённые ошибки и способы их устранения.

Ошибка 807

Такая ошибка указывает на обрыв подключения к сети. Частая причина - неполадки в передаче трафика из-за низкого качества работы интернета или перегруженности сервера.

Так система сообщает об ошибке 807

Так система сообщает об ошибке 807

Есть много вариантов решения проблемы. Попробуйте пересоздать VPN-подключение. Не помогло? Значит, удаляйте систему КВ958869 или лучше восстановите на предшествующее состояние. Снова не получилось? Тогда переведите тип соединения с автоматической функции на «PPTP». Учитывайте, что ошибка 807 возникает также при блокировании брандмауэром/файерволом, поэтому попробуйте отключить их.

Ошибка 868

Речь идёт о неправильной работе VPN-портов. Часто обрыв происходит из-за неверного имени DNS-сервера. Потому в первую очередь посмотрите протокол TCP/IP. Там либо неправильно указан адрес DNS, либо не введён вовсе.

Так выглядит сообщение об ошибке 868

Так выглядит сообщение об ошибке 868

Определите состояние соединения по локальной сети. Во вкладке «Сетевые подключения» последовательно выполните следующие действия: «Пуск» => «Панель управления» => «Сеть и интернет» => «Центр управления сетями» => «Изменения параметров адаптера». Обнаруженный недочёт продиктует дальнейшие действия.

Так, если нет подключения по локальной сети, подключайтесь через VPN. Результата нет? Проверьте, действует ли кабель. При его отключении увидите на соответствующей иконке голубые экраны с красным крестом. Попробуйте правой клавишей сначала отключить, а потом снова подключить соединение. Опять ничего не произошло? Тогда ту же операцию «отключить/подключить» проделайте с кабелем (вручную).

Ошибка ещё остаётся? Займитесь проверкой подключения. Откройте его правой кнопкой и посмотрите, сколько пакетов отправлено - их должно быть не менее 5–7. Если в отправку ушло меньше или вовсе пусто, то выясните, как работает оборудование. Зайдите в «Администрирование» таким путём: «Пуск» => «Панель управления» => «Система и безопасность» => «Администрирование» => «Службы». В списке служб найдите DHCP-клиент. Перезапустите его правой кнопкой. Затем перезагрузите ПК.

Причиной нерабочего состояния бывает и блокировка порта 53. Ваша излишняя осторожность просто-напросто сыграла злую шутку - вы сами запрограммировали систему безопасности таким образом, что она не допускает абсолютно всё. В связи с этим рекомендуется проверить, не заблокирован ли порт 53. Даже если написано «Порт открыт», это вовсе не означает, что соединение проходит. Здесь имеется в виду только готовность к подключению. Просто создайте разрешающее правило для порта 53 в протоколе TCP и UDP. Результата нет? Тогда придётся прибегнуть к крайней мере, то есть переустановить Windows.

Обязательно посмотрите видео с подробной инструкцией открытия порта. Там же показаны способы исправления ошибок соединения с портами.

Видео: открытие порта в локальной сети

Ошибки 734 и 741

Ошибка 734 возникает, когда прерывается «Протокол управления PPP-связью», а ошибка 741 связана с тем, что машина не распознают этот вид шифрования.

Ошибка 734 устраняется с помощью простого алгоритма

Ошибка 734 устраняется с помощью простого алгоритма

Исправить ситуацию помогут простые действия. Дважды щёлкните левой кнопкой по VPN и откройте «Свойства», затем «Безопасность» и снимите отметку с пункта «Требуется шифрование данных». Подтвердите свои намерения.

Это лишь малая часть проблем, которые возникает при запуске VPN, однако почти все они решаются достаточно просто и без особых временных затрат.

Что такое OpenVPN

Самое популярное решение для организации частной сети - OpenVPN. Основное преимущество - экономность, так как трафик идёт в сжатом виде. Среди недостатков программы сложность настройки, которой сейчас мы с вами и займёмся.

OpenVPN - специальная программа для настройки VPN-соединения. Естественно, сначала её нужно инсталлировать на свой компьютер. Брать файл загрузки лучше с официального сайта программы:

Процесс установки достаточно прост, разве что будет нужно временно отключить антивирус. При загрузке программы в систему вводится виртуальный сетевой адаптер TAP-Win32 Adapter V9 и драйвер к нему. Задача OpenVPN задавать IP-адрес и маску локальной надстройки.

Прежде всего нужно скопировать конфигурационный файл, который вам должен предоставить провайдер. Данные сохраните в папке C:\Program Files\OpenVPN\config. Находясь в ней, кликните на пункт «Вставить».

OpenVPN следует запускать только с администраторскими правами, иначе программа может работать некорректно. Обязательно поменяйте свойства совместимости в ОС. На OpenVPN откройте «Свойства», найдите пункт «Совместимость», где отметьте «Выполнять эту программу от имени администратора». Далее подтвердите ваши действия, кликнув на «ОК». Должно появиться окно лога подключения.

Если вы выполнили все действия верно, то настройка VPN через протокол OpenVPN для Windows 7 прошла удачно. Затруднения всё же возникли? Посмотрите скриншоты пошаговой инструкции настройки Open VPN и небольшое видео.

Настраиваем программу пошагово (фото)

Скопируйте конфигурационный файл в папку C:Program FilesOpenVPNconfig

Подтвердите запрос о доступе

Запустите Open VNP от имени администратора: зайдите в «Пуск» и щелкните по ярлыку OpenVPN правой кнопкой мыши, выберите пункт «Свойства»

Откройте меню программы в трее (справа в углу) и выберите пункт «Подключить»

Запустится окно с содержимым лога подключения

Видео: установка OpenVPN GUI

Настройка IPSec VPN

Стандарт IPSec специально предназначен для усиления безопасности IP-протокола. Позволяет подтвердить подлинность (аутентификацию), а также осуществляет проверку целостности и шифрования IP-пакетов. IPsec содержит протоколы для безопасного обмена ключами:

- RFC 2401 IPSec,

- RFC 2402 AH,

- RFC 2406 ESP,

- RFC 2409 IKE.

Как можно настроить VPN посредством IPsec, изложено в пошаговом руководстве ниже.

- В «Панели управления» кликните «Просмотр: Мелкие значки», потом перейдите на «Центр управления».

- Далее найдите «Настройку нового подключения» на вкладке «Изменение сетевых параметров».

- Завершите действие щелчком по «Подключению к рабочему месту». Перейдите на него по вкладке «Установка подключения или сети».

- Дальше действуете в зависимости от того, было ли ранее установлено на вашу машину VPN. Если да, то во всплывающем окне нажмите «Нет, создать новое подключение и продолжить свои действия». Если нет, то выберите «Использовать моё подключение к интернет».

- Не забудьте добавить адрес вашего VPN, а в строке «Имя местоназначения» напишите имя сервера. Не забудьте про отметку. Выберите графу «Установка для подключения в будущем» и продолжите ваши действия.

- Далее добавьте ваш пароль и логин, зарегистрированные на VPN-сервере. В открывшемся окне дайте согласие на подключение.

- Затем в «Центре управления сетями» измените настройки адаптера.

- И наконец выберите «Тип VPN». Это будет IPsec VPN. Конечно, отметьте, что шифрование необязательно. VPN-канал на IPsec готов!

В завершение темы о IPsec VPN хотелось бы подчеркнуть полезность программы, учитывая два недостатка, которые имеет VPN. Первый и самый серьёзный - уязвимость протокола PPTP. Речь идёт о недостаточной надёжности однофакторной аутентификация. Иначе говоря, когда мы подтверждаем своё право доступа только при помощи логина и пароля. При этом логин или имя пользователя обычно известны, а пароль достаточно часто попадает в руки хакера (например, при внедрении в вашу ОС вируса-трояна). Тогда постороннее лицо получает полный доступ к локальной сети. Второй недостаток - нет никакой возможности проверить, что подключение было проведено доверенным пользователем, а не тем же злоумышленником, который получил доступ к учётной записи.

Видео: настраиваем IPsec-туннель между двумя маршрутизаторами Mikrotik

Теперь, пользователь, вам известны если и не все, то основные шаги по созданию и настройке собственной, полноценной и вполне безопасной виртуальной сети на основе VPN-соединения в среде Windows 7. Вы также узнали, как правильно настроить программы OpenVPN и IPsec VNP. Будьте уверены, частный сервер гарантирует такое же полноценное соединение, как и обычный. Ваш компьютер не заметит разницы между VPN и каналом без шифрования, однако безопасность вашей работы в цифровом пространстве возрастает в несколько раз.