TLS 트래픽 암호 해독. 트래픽과 그 유형은 무엇입니까? 트래픽 또는 자연 검색

통신 사업자 네트워크에서 전송되는 데이터를 실시간으로 복호화하고 분석합니다. 각 부서는 현재 이 제안을 구현하기 위해 가능한 기술 솔루션을 연구하고 있습니다.

논의되고 있는 암호 해독 옵션 중 하나는 MITM 공격(Man in the Middle)을 수행할 수 있는 운영자 네트워크에 장비를 설치하는 것입니다. 암호화되지 않은 트래픽과 이미 해독된 트래픽을 분석하려면 이미 통신 회사에서 금지된 사이트를 필터링하는 데 사용하고 있는 DPI 시스템을 사용하는 것이 좋습니다.

말 그대로 이 정보가 나온 직후 이 계획은 인터넷 커뮤니티로부터 비판을 받았습니다. 특히 라디오 방송국과의 대화에서 '프로필' 옴부즈맨이 "모스크바가 말한다"사용자 트래픽의 암호 해독이 허용되지 않습니다.

인터넷방위협회(Internet Defense Society)의 창립자 페이스 북 계정당국이 제안한 방법을 자세히 분석했습니다.

“MITM은 공격자 P가 가입자 A와 B 사이의 암호화된 채널에 자신을 삽입하고, A와 B가 서로에게 보내는 메시지를 암호화하고 있다고 생각하면 실제로는 모든 메시지를 P에게 암호화하여 메시지를 여는 해커 공격 유형입니다. 그런 다음 다시 암호화하여 보냅니다.”라고 전문가는 설명했습니다.

Volkov는 이 작업을 수행할 때의 문제는 인터넷에서 사용되는 소프트웨어의 경우 콘텐츠를 다시 암호화하기 위해 인증서를 스푸핑하려는 시도가 부정 행위처럼 보인다는 사실이라고 썼습니다. 운영 체제나 브라우저는 가짜 인증서가 제시된 것을 감지하면 즉시 이를 차단합니다.

Gazeta.Ru와의 대화에서 Volkov는 부서의 새로운 계획이 완전한 데이터 저장보다 더 현실적으로 보이지만 "지금 당장은 아직 실현 가능하지 않습니다"라고 언급했습니다.

결과적으로 ESET Russia의 주요 바이러스 분석가는 기술적 관점에서 볼 때 FSB, 통신 매스커뮤니케이션부, 산업통상부의 제안이 실제라고 믿습니다. “지금까지의 계획은 암호화되지 않은 트래픽을 분석하고 사용자에 대한 기본 정보를 수집하는 것으로 제한되었습니다. 새로운 제안에서는 공급자와 사용자가 암호화된 트래픽(예: HTTPS)을 분석하기 위해 시스템에 특수 디지털 인증서를 설치해야 할 수도 있습니다.”라고 그는 Gazeta.Ru에 말했습니다.

암호화된 외계인

정보 및 분석 기관인 TelecomDaily의 이사는 Gazeta.Ru에 트래픽 암호 해독이 쉬운 과정이 아니라고 말했습니다. 그는 “이 임무를 맡은 부처들은 그들이 이 문제에 대처하지 못할 수도 있다는 점을 완전히 이해하지 못하고 있다”고 덧붙였다.

분석가는 사용자 통신을 담당하는 외국 기업의 활동 문제가 아직 해결되지 않았다고 지적했습니다. 우선, 우리는 종단 간 암호화를 갖춘 메신저에 대해 이야기하고 있습니다.

“법적 관점에서 볼 때 러시아에 없는 조직과 협력하는 데에는 아무런 변화가 없습니다. 그러나 우리 회사에서는 더 쉽습니다. 언제든지 압력을 가할 수 있습니다.”라고 Kuskov는 말했습니다.

통신 사업자 외에도 테러 방지 개정안 패키지에는 소위 정보 보급 조직자에 대한 내용이 나와 있습니다. 2014년부터 러시아 법률은 에서 관리하는 자체 등록을 제공했습니다.

현재 목록에는 약 70개 항목이 포함되어 있습니다. 그 중에는 소셜 네트워크 "VKontakte", "Odnoklassniki", "My Circle", "Rambler", 저장 시설 "Yandex.Disk", "[email protected]", 포털 "Khakhbrahabr"이 있습니다. “Roem”, 데이트 사이트 “Mamba”, 비디오 서비스 RuTube, 블로그 플랫폼 LiveInternet, 이미지 보드 “Dvach” 등.

전체 운영 기간 동안 단 하나의 외국 포털이나 메신저가 등록부에 포함되지 않았습니다.

“당국의 이러한 계획이 실행되기 시작하면 MITM 유형 공격에 대한 추가 보호 기능이 포함된 메신저가 나타날 것으로 예상됩니다. 예를 들어, 비밀 키를 암호화에 혼합하여 가입자 간에 배포합니다. 간단히 말해서, 서신 참가자들이 동의하는 비밀번호입니다.”라고 Softline 회사 그룹의 보안 부서 이사가 Gazeta.Ru에 말했습니다.

HTTPS를 깨는 방법

잘 알려진 암호화 방법은 엔드투엔드뿐만 아니라 웹사이트에서 사용하는 보안 프로토콜인 HTTPS도 있습니다.

동시에, 나중에 이야기를 나누세요. "스워밍", 이란 이슬람 공화국 내 Runet의 IT 독립 문제를 다루는 정보 민주주의 재단의 대표는 그러한 아이디어를 "말도 안되는 일"이라고 말했습니다.

Kuskov는 Gazeta.Ru와의 대화에서 완전한 수입 대체를 향한 가능한 조치는 거의 없을 것이라고 말했습니다.

“현재 이동통신은 100% 수입됩니다. 이는 단순한 기지국이 아니라 하드웨어 및 소프트웨어 복합체입니다. 현재 이 모든 것을 교체하는 것은 불가능합니다.

통신매스컴과 산업통상자원부가 진지한 조치를 취하기 전까지는 이 방향에서 좋은 결과가 나올 것으로 기대되지 않습니다. 러시아가 가까운 시일 내에 국내 장비로 전환할 수 있다고 말할 수 있는 실제 조치는 보이지 않습니다.”라고 통신 전문가는 결론지었습니다.

이동통신사는 논평을 거부했다. 통신매스커뮤니케이션부는 Gazeta.Ru의 요청에 응답하지 않았습니다.

안녕하세요! 오늘은 트래픽이 무엇인지에 대해 이야기하겠습니다. 이 단어는 다양한 분야에 적용되지만 특히 인터넷에서 자주 발견됩니다. 실제로 모든 온라인 수익은 이를 기반으로 합니다.

교통량은본질적으로 움직임, 활동, 한 장소에서 다른 장소로의 전환. 많을 수도 있고 적을 수도 있고, 빠를 수도 있고 느릴 수도 있습니다. 교통이라는 단어 자체는 영어로 번역하면 움직임을 의미합니다!

이제 생각해보자 왜 교통이 필요한가요?? 각 지역마다 특별한 요구 사항에 따라 이 제품이 필요합니다. 예를 들어, IT 필드에서는 메가바이트 수를 나타냅니다. 그렇다면 온라인에 접속할 수 있지만 구입해야 하는 양에 따라 영화나 음악 등을 다운로드하게 됩니다.

웹마스터는 종종 돈을 벌기 위해 웹마스터가 필요합니다.그리고 모든 사람들은 자신의 웹사이트에 이 귀중한 운동을 가능한 한 많이 올리려고 노력합니다!

트래픽 유형

이제 내가 찾은 모든 유형의 트래픽을 살펴보겠습니다!

자동차 교통

이러한 교통량은 어느 지점의 자동차 수를 의미합니다. 예를 들어, 점심 시간에는 한 시간에 500명이 특정 거리를 지나갈 수 있습니다. 그리고 이것은 많은 자동차 교통량입니다.

자동차 소매점 소유자는 때때로 자동차 판매점으로 트래픽을 유도하는 방법을 궁금해 할 수 있습니까? 이는 일반 고객, 구매자를 의미합니다. 광고를 사용하면 됩니다. 그게 전부입니다!

다양한 연구를 위해서는 자동차 교통량을 측정해야 합니다. 자동 측정 방법과 수동 측정 방법이 있습니다.

도로 교통이나 도로 교통은 특정 위치의 오염 수준을 보여줄 수 있습니다. 결국, 더 많은 자동차가 그곳을 지나갈수록 이 지역에 가스가 더 많이 축적됩니다.

보행자 교통

이 종은 순전히 얼룩말을 사용하는 사람들로 구성됩니다. 동물도 이 종에 속할 수 있다고 생각합니다. 결국 그들은 때때로 특별히 지정된 장소로 이동하기도 합니다.

보행자 교통은 본질적으로 줄무늬 도로(얼룩말 횡단보도)를 따라 걷는 사람들입니다!

때로는 보행자 교통량이 많아 운전자에게 어려움을 줄 수 있으므로 보행자 교통량을 모니터링하는 서비스가 있습니다. 나는 개인적으로 실제로 이와 같은 것을 본 적이 없지만.

해상 교통

이것은 항해에 적합한 다양한 선박의 움직임입니다. 예를 들어 보트, 배, 증기선 등! 해상교통의 동향을 실시간으로 알아보기 위해 인터넷에서 이 문구를 자주 검색하시는 분들이 계십니다! 놀랍게도 실제로 인터넷에 지도 표시가 있습니다. 들어가서 원하는 보트가 어디에 있는지 확인할 수 있어요!

거래에서 트래픽이란 무엇입니까?

이 표현은 매장에 와서 물건을 구매한 고객 수를 나타냅니다. 비즈니스의 트래픽에 대해서도 마찬가지입니다. 이들은 단지 와서 뭔가를 가져가고 그 대가로 돈을 주는 사람들일 뿐입니다.

트래픽은 대부분 인터넷을 통해 거래되지만 일상생활에서도 판매될 수 있습니다. 예를 들어, 특정 상점에서 판매되는 제품을 사람에게 추천하는 것입니다. 또한 상점 주인과 계약을 맺고 오늘 어떤 고객이 귀하에게서 올 것인지 이해해야합니다. 성공하면 시설 주인이 구매자 도착에 대한 일정 비율을 지불합니다!

인터넷 트래픽이란 무엇입니까?

인터넷상의 이 단어에서는 두 가지 명칭을 구별할 수 있습니다.

- 메가바이트, 기가바이트 수입니다.

- 사이트 중 하나의 방문자 수입니다.

네트워크 트래픽이라고도 하는 최초의 인터넷 트래픽- 온라인에 접속하고 싶을 때입니다. 이렇게 하려면 위에서 언급한 측정 단위가 포함된 패키지가 필요합니다. 이동통신사에 의해 제한되는 경우가 많습니다. 가정용 컴퓨터의 경우 고정된 가입비를 내고 유선 인터넷에 연결할 수 있습니다. 예를 들어, 400루블의 경우 원하는 만큼 영화, 음악 및 기타 파일을 다운로드할 수 있습니다. 여기에서는 관세에 따라 속도 제한이 있을 수 있습니다. 한 달에 한 번 이 금액을 지불하세요!

모바일 인터넷에서는 이 돈으로 예를 들어 한 달에 3-5GB를 구입할 수 있습니다. 부족하면 그다지 좋지 않은 가격으로 더 구매하거나 연결 기간이 만료될 때까지 기다리십시오. 예를 들어 5월 1일에 2GB를 연결했지만 같은 달 7일에 모두 사용했습니다. 이는 남은 23일 동안 인터넷 없이 앉아 있어야 하며 추가 비용을 지불하거나 관세를 변경해야 함을 의미합니다.

내 인터넷 트래픽은 주당 7GB입니다. 관세 Zabugorishche! 이것은 600 루블에 대한 MTS의 인터넷입니다. 7일에 한 번씩 150루블을 지불합니다. 이러한 조건은 나에게 매우 적합합니다. 특히 7GB는 신규 사용자를 위한 것이기 때문입니다. 아까 연결했는데 적당한 속도로 제한 없이 원하는 만큼 다운로드할 수 있어요.

두 번째 인터넷 트래픽이 표시됨또는 웹은 인터넷의 모든 리소스에 대한 트래픽입니다. 예를 들어, 매일 약 400~450명의 사람들이 인터넷에서 내 블로그를 방문합니다! 결과적으로 하루 방문자 수는 400명에 달한다고 할 수 있습니다!

이제 인터넷상의 트래픽이 어떤 것인지는 인형에게도 분명하다고 생각합니다!

모바일 트래픽이란 무엇입니까?

본질적으로 이들은 전화라는 장치를 통해 여러분에게 오는 사람들입니다! 어떤 사람들은 모바일 인터넷의 트래픽이 무엇인지 물을 수도 있습니다. 글쎄, 이것은 위에서 논의한 인터넷 트래픽의 양입니다!

트래픽이 거의 남지 않았다는 알림을 받으면 인터넷이 곧 꺼진다는 의미입니다. 일반적으로 이는 메가바이트 수가 10 또는 50이 된 후에 발생합니다.

인센티브 트래픽

이러한 유형의 출현은 누군가의 요청에 따라 어떤 일을 했다는 것을 의미합니다. 예를 들어, 제휴 프로그램 중 하나인 온라인 게임에 등록했습니다. 1명을 데려오면 20루블을 받게 됩니다. 결과적으로 당신은 특별 서비스에 가서 그 일을 수행하게 됩니다. 사람들에게 5루블의 보상을 등록하도록 요청하세요. 귀하의 이익은 15 순이익이 될 것입니다! 그 사람이 게임에 침입한 이유는 돈 때문에 하라고 했기 때문입니다.

타겟 또는 주제별 트래픽

VKontakte 그룹 또는 커뮤니티의 예를 사용하여 이 옵션에 대해 설명하겠습니다. 한 남자가 비슷한 것을 만들어 새로운 iPhone 출시에 관심이 있는 모든 사람들을 그곳에 모았습니다. 많은 사람들이 단순히 그것을 사고 싶어합니다! 20,000 명이 있다고 가정 해 봅시다! 그래서 그는 시장에 진출했고 저자는 두 번 생각하지 않고 5%의 제휴 프로그램이 있는 실제 매장을 찾았습니다. 일반적으로 공식 매장의 공제액은 적습니다. 그런데 이 외에도 소란을 피우다가 제휴사본을 찾아냈습니다. 모든 사람이 원본을 구입할 여유가 있는 것은 아닙니다. 저는 커뮤니티에 두 가지 옵션을 제안했습니다! 그 결과 나는 100,000 루블이 넘는 좋은 수입을 얻었습니다! 그리고 이 사람들은 모두 구매에 관심이 있었기 때문에 타겟 또는 주제별 트래픽으로 그들을 공격했습니다!

글쎄요, 타겟이 아닌 것은 예를 들어 DNS 노트북에 대한 광고가 MSI 컴퓨터를 꿈꾸는 사람에게 전달된다는 것을 의미합니다. 사실, 그는 그것을 받아들이지 않을 것이기 때문에 이것은 더미이고 돈 낭비입니다.

출입구 교통이란 무엇입니까?

예시를 통해 다시 한번 보여드리겠습니다! 거의 모든 제품이나 서비스를 판매할 때 인터넷에서는 많은 경쟁이 벌어지고 있습니다. 따라서 일부 사람들은 이 장애물을 피하고 제휴 프로그램으로 돈을 벌기 위해 다음 경로를 따릅니다.

- 그들은 돈을 벌고 싶은 제품을 선택합니다.

- 그들은 이 틈새 시장에서 매우 경쟁력 있는 문구를 찾고 있는 것이 아니라 검색에 자주 입력되도록 합니다.

- 그들은 이 키워드에 대해서만 도메인으로 웹사이트를 만듭니다.

결과적으로 이 사이트는 특히 액션 카메라나 물 호스와 같은 제품 전용 사이트입니다. 글쎄요, 이 경우 검색 엔진, 특히 Yandex는 가능한 한 높은 위치에 배치하려고 합니다. 결과적으로 사람들이 들어오고 그들 중 일부는 트래픽을 구매합니다.

즉, 트래픽은 특정 제휴 프로그램에 맞춰진 출입구나 사이트에서 발생합니다.

추천 트래픽

확실히 제휴 프로그램 소유자는 이 문구를 사용합니다! 그들은 얼마나 많은 직접 판매를 했는지, 그리고 제휴 트래픽이라고도 알려진 추천 트래픽에서 나온 금액을 계산합니다.

즉, 귀하가 제휴사로서 방문자를 제품으로 유도하면 제품 소유자가 귀하를 추천인으로 부릅니다.

또는 누군가의 추천 링크를 통해 해당 서비스를 방문한 사용자라고 말할 수도 있습니다. 그리고 그는 자신의 링크를 사용하여 동일한 프로젝트에 더 많은 사람들을 데려왔습니다! 나중에 추천 트래픽이라고 할 수 있습니다.

발신 및 수신

대부분의 경우 이는 컴퓨터의 인터넷 요금에 적용됩니다. 이를 설명하기 위해 프로그램을 사용하거나 예를 들어 MTS의 모바일 모뎀이 있는 경우 그래프가 있다는 것을 눈치챘을 것입니다. 또한 들어오고 나가는 트래픽에 대한 비문이 있습니다. 인터넷 서핑을 하는 동안 다른 컴퓨터에 있는 서버와 데이터를 교환합니다. 그 중 일부는 사라지고 나머지 부분은 소프트웨어, 영화, 사진, 음악 등의 형태로 제공됩니다.

비디오 트래픽

이는 본질적으로 비디오 콘텐츠를 사용한 사용자 전환입니다. 예를 들어 YouTube에서는 비디오 아래에 링크를 제공하거나 클립 자체에 링크를 삽입할 수 있습니다. 활발하고 인기가 많은 유튜버는 수많은 타겟유저를 유인할 수 있습니다!

트래픽 또는 자연 검색

즉, 검색 엔진에서 발생한 트래픽입니다! 어떤 사람이 플래시 드라이브를 찾고 있는데 검색 엔진이 많은 사이트를 반환한다고 가정해 보겠습니다. 글쎄, 그가 그들 중 하나에 가면 사이트의 경우이 방문자는 유기적 인 것으로 간주됩니다! Yandex, Google, Mail 등과 같은 다양한 검색 엔진에서 유사한 전환이 발생할 수 있습니다.

직접 트래픽

예를 들어 바로 시작하겠습니다. 당신에게는 친구가 있는데 그 친구는 최근 온라인 상점에서 주서기를 구입했습니다. 이 서비스를 이용하면 20% 할인을 받을 수 있고 컵 세트도 드려요! 친구를 보면 당신도 이런 프로모션으로 이 가게에서 뭔가를 사고 싶다고 생각했습니다. 그러므로 그에게 정확한 주소를 물어보십시오. 자연스럽게 주시고, 시스템 없이 직접 현장에 방문하게 됩니다. 주소를 입력하고 프로젝트 메인 페이지로 이동했습니다. 이는 귀하가 이 매장의 직접적인 트래픽이 되었음을 의미합니다.

컨텍스트에서 발생한 트래픽

자신의 서비스나 제품을 판매하려는 많은 사람들이 인터넷에서 문맥 광고를 합니다. 인터넷 기사를 읽다가 한번쯤은 보셨을 광고입니다.

글쎄, 사람이 텍스트에 있는 광고를 클릭하고 제품으로 이동했다면 이는 컨텍스트 트래픽이라고 할 수 있습니다!

사기 트래픽이란 무엇입니까?

이 유형은 트래픽이 완전히 깨끗하지 않음을 나타냅니다. 영어로 번역하면 사기라는 단어는 사기를 의미합니다. 광고주에게 이러한 유형의 방문은 금전적 손실을 의미합니다. 어떻게 이런 일이 일어날 수 있습니까?

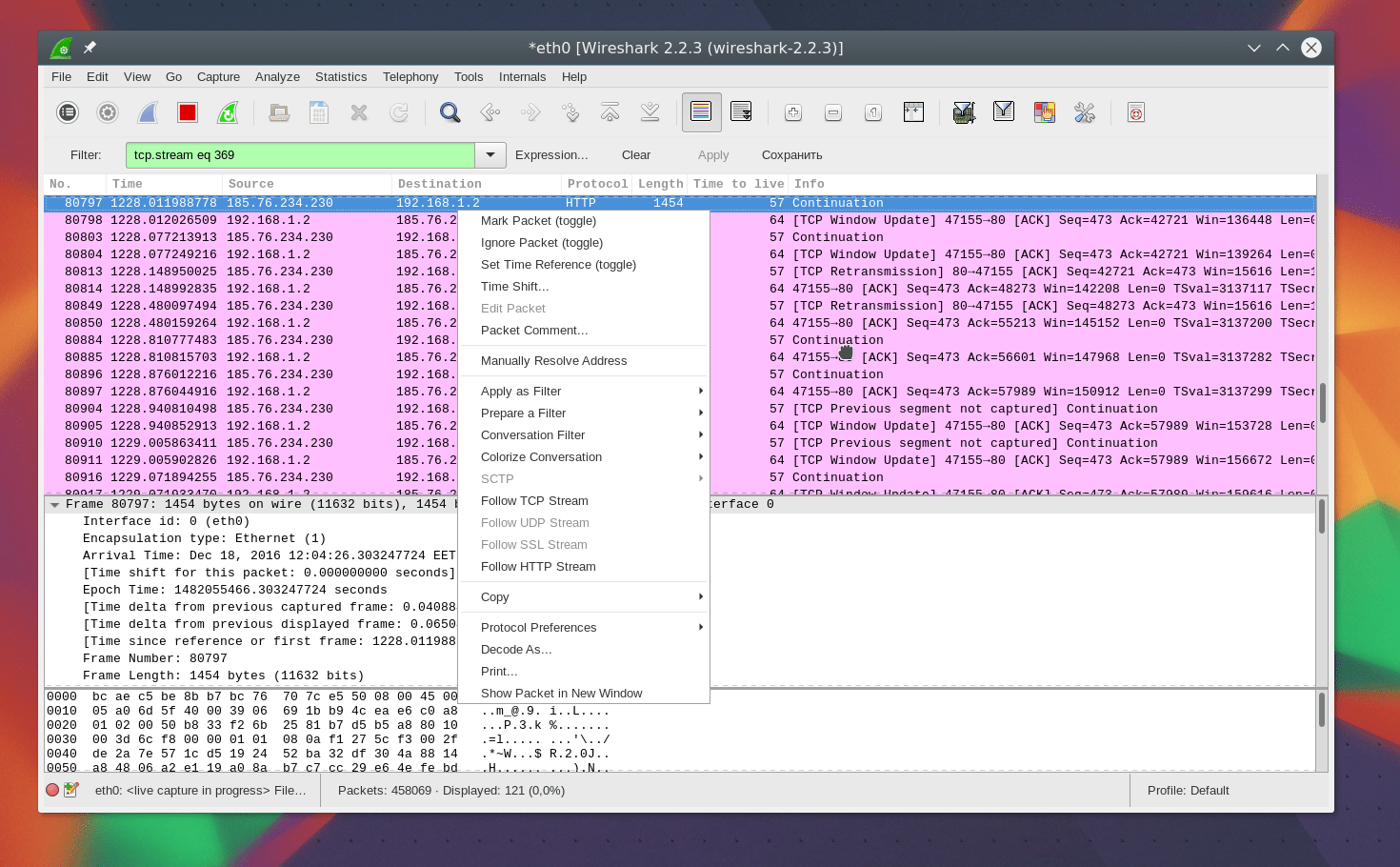

Wireshark는 컴퓨터의 네트워크 인터페이스를 통과하는 트래픽을 분석하는 데 사용할 수 있는 강력한 네트워크 분석기입니다. 네트워크 문제를 감지 및 해결하고, 웹 애플리케이션, 네트워크 프로그램 또는 사이트를 디버그하는 데 필요할 수 있습니다. Wireshark를 사용하면 모든 수준에서 패킷의 내용을 완전히 볼 수 있으므로 낮은 수준에서 네트워크가 어떻게 작동하는지 더 잘 이해할 수 있습니다.

모든 패킷은 실시간으로 캡처되어 읽기 쉬운 형식으로 제공됩니다. 이 프로그램은 매우 강력한 필터링 시스템, 색상 강조 표시 및 올바른 패키지를 찾는 데 도움이 되는 기타 기능을 지원합니다. 이 튜토리얼에서는 Wireshark를 사용하여 트래픽을 분석하는 방법을 살펴보겠습니다. 최근 개발자들은 Wireshark 2.0 프로그램의 두 번째 분기 작업을 시작했으며 특히 인터페이스에 대한 많은 변경과 개선이 이루어졌습니다. 이것이 우리가 이 글에서 사용할 것입니다.

트래픽 분석 방법을 고려하기 전에 프로그램이 어떤 기능을 더 자세히 지원하는지, 어떤 프로토콜과 함께 작동할 수 있는지, 무엇을 할 수 있는지 고려해야 합니다. 프로그램의 주요 기능은 다음과 같습니다.

- 유선 또는 기타 유형의 네트워크 인터페이스에서 실시간으로 패킷을 캡처하고 파일에서 읽습니다.

- 지원되는 캡처 인터페이스는 이더넷, IEEE 802.11, PPP 및 로컬 가상 인터페이스입니다.

- 필터를 사용하면 다양한 매개변수를 기반으로 패킷을 필터링할 수 있습니다.

- 알려진 모든 프로토콜은 목록에서 다양한 색상으로 강조 표시됩니다(예: TCP, HTTP, FTP, DNS, ICMP 등).

- VoIP 통화 트래픽 캡처 지원

- 인증서를 사용할 수 있는 경우 HTTPS 트래픽의 암호 해독이 지원됩니다.

- 키와 핸드셰이크를 사용하여 무선 네트워크의 WEP 및 WPA 트래픽을 해독합니다.

- 네트워크 부하 통계 표시

- 모든 네트워크 계층의 패키지 내용을 봅니다.

- 패키지를 보내고 받는 시간을 표시합니다.

이 프로그램에는 다른 많은 기능이 있지만 이것이 여러분이 관심을 가질 만한 주요 기능이었습니다.

와이어샤크를 사용하는 방법

이미 프로그램이 설치되어 있다고 가정하지만, 그렇지 않은 경우 공식 저장소에서 설치할 수 있습니다. 이렇게 하려면 Ubuntu에서 다음 명령을 입력하십시오.

sudo apt 설치 wireshark

설치 후 배포판의 기본 메뉴에서 프로그램을 찾을 수 있습니다. 슈퍼유저 권한으로 Wireshark를 실행해야 합니다. 그렇지 않으면 네트워크 패킷을 분석할 수 없기 때문입니다. 이 작업은 주 메뉴에서 수행하거나 KDE 명령을 사용하여 터미널을 통해 수행할 수 있습니다.

Gnome/Unity의 경우:

프로그램의 기본 창은 세 부분으로 나뉩니다. 첫 번째 열에는 분석에 사용할 수 있는 네트워크 인터페이스 목록이 포함되어 있고, 두 번째 열에는 파일 열기 옵션, 세 번째 열에는 도움말이 포함되어 있습니다.

네트워크 트래픽 분석

분석을 시작하려면 네트워크 인터페이스(예: eth0)를 선택하고 버튼을 클릭하세요. 시작.

그 후에는 이미 인터페이스를 통과하는 패킷 스트림이 포함된 다음 창이 열립니다. 이 창은 여러 부분으로 나누어져 있습니다.

- 윗부분- 다양한 버튼이 있는 메뉴와 패널입니다.

- 패키지 목록- 분석할 네트워크 패킷의 흐름이 표시됩니다.

- 패키지 내용물- 바로 아래에는 선택한 패키지의 내용물이 표시되어 있으며, 운송 수준에 따라 카테고리로 구분되어 있습니다.

- 실제 성능- 맨 아래에는 패키지 내용이 실제 형태와 HEX 형태로 표시됩니다.

패키지를 클릭하면 해당 내용을 분석할 수 있습니다.

여기서는 사이트의 IP 주소를 얻기 위한 DNS 요청 패킷을 볼 수 있으며, 요청 자체에서는 도메인이 전송되고, 응답 패킷에서는 질문과 답변을 받습니다.

보다 편리하게 보려면 항목을 두 번 클릭하여 새 창에서 패키지를 열 수 있습니다.

Wireshark 필터

필요한 패키지를 찾기 위해 패키지를 수동으로 탐색하는 것은 특히 활성 스레드의 경우 매우 불편합니다. 따라서 이 작업에는 필터를 사용하는 것이 좋습니다. 메뉴 아래에 필터 입력을 위한 특수 라인이 있습니다. 클릭하시면 됩니다 표현필터 디자이너를 열려면 필터 디자이너가 많이 있으므로 가장 기본적인 것을 살펴보겠습니다.

- ip.dst- 대상 IP 주소;

- ip.src- 발신자의 IP 주소

- ip.addr- 발신자 또는 수신자의 IP;

- ip.proto- 규약;

- tcp.dst포트- 목적지 항구

- tcp.srcport- 송신 포트;

- ip.ttl- TTL 필터는 네트워크 거리를 결정합니다.

- http.request_uri- 요청한 사이트 주소.

필드와 필터 값 사이의 관계를 지정하려면 다음 연산자를 사용할 수 있습니다.

- == - 같음;

- != - 같지 않다.

- < - 더 적은;

- > - 더;

- <= - 작거나 같음;

- >= - 그 이상 또는 같음;

- 성냥- 정규식;

- 포함- 포함되어 있습니다.

여러 표현식을 결합하려면 다음을 사용할 수 있습니다.

- && - 패키지에 대해 두 표현식이 모두 참이어야 합니다.

- || - 표현 중 하나가 참일 수 있습니다.

이제 예제를 사용하여 여러 필터를 자세히 살펴보고 관계의 모든 징후를 이해해 보겠습니다.

먼저 194.67.215로 전송된 모든 패킷을 필터링하겠습니다. 필터 필드에 문자열을 입력하고 적용하다. 편의를 위해 버튼을 사용하여 Wireshark 필터를 저장할 수 있습니다. 구하다:

IP.dst == 194.67.215.125

전송된 패킷뿐만 아니라 이 노드로부터 응답으로 수신된 패킷도 수신하려면 두 가지 조건을 결합할 수 있습니다.

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

전송된 대용량 파일을 선택할 수도 있습니다.

http.content_length > 5000

Content-Type을 필터링하면 업로드된 모든 사진을 선택할 수 있습니다. 이미지라는 단어가 포함된 패킷인 Wireshark 트래픽을 분석해 보겠습니다.

http.content_type에 이미지가 포함되어 있습니다.

필터를 지우려면 버튼을 누르세요. 분명한. 필터링에 필요한 모든 정보를 항상 알 수는 없지만 네트워크를 탐색하고 싶은 경우가 있습니다. 패키지의 모든 필드를 열로 추가하고 각 패키지의 일반 창에서 해당 내용을 볼 수 있습니다.

예를 들어, 패킷의 TTL(Time to Live)을 열로 표시하고 싶습니다. 이렇게 하려면 패키지 정보를 열고 IP 섹션에서 이 필드를 찾으세요. 그런 다음 상황에 맞는 메뉴를 호출하고 옵션을 선택하십시오. 열로 적용:

같은 방법으로 원하는 필드를 기반으로 필터를 만들 수 있습니다. 그것을 선택하고 상황에 맞는 메뉴를 불러온 다음 클릭하십시오. 필터로 적용또는 필터로 준비을 선택한 다음 선택된선택한 값만 표시하려면 또는 선택되지 않은제거하려면:

지정된 필드와 해당 값이 적용되거나 두 번째 경우 필터 필드에 삽입됩니다.

이러한 방식으로 모든 패키지 또는 열의 필드를 필터에 추가할 수 있습니다. 상황에 맞는 메뉴에도 이 옵션이 있습니다. 프로토콜을 필터링하려면 더 간단한 조건을 사용할 수 있습니다. 예를 들어 HTTP 및 DNS 프로토콜에 대한 Wireshark 트래픽을 분석해 보겠습니다.

프로그램의 또 다른 흥미로운 기능은 Wireshark를 사용하여 사용자 컴퓨터와 서버 간의 특정 세션을 추적한다는 것입니다. 이렇게 하려면 패키지의 상황에 맞는 메뉴를 열고 다음을 선택하세요. TCP 스트림을 따르세요.

그러면 서버와 클라이언트 간에 전송된 모든 데이터를 찾을 수 있는 창이 열립니다.

Wireshark 문제 진단

Wireshark 2.0을 사용하여 네트워크 문제를 감지하는 방법이 궁금할 수 있습니다. 이를 위해 창 왼쪽 하단에 둥근 버튼이 있습니다. 클릭하면 창이 열립니다. 전문가 도구. 여기에서 Wireshark는 모든 오류 메시지와 네트워크 문제를 수집합니다.

창은 오류, 경고, 공지, 채팅 등의 탭으로 구분됩니다. 이 프로그램은 많은 네트워크 문제를 필터링하고 찾을 수 있으며 여기에서 해당 문제를 매우 빠르게 볼 수 있습니다. Wireshark 필터도 여기에서 지원됩니다.

Wireshark 트래픽 분석

연결이 암호화되지 않은 경우 사용자가 다운로드한 파일과 본 파일을 매우 쉽게 이해할 수 있습니다. 이 프로그램은 콘텐츠 추출을 매우 훌륭하게 수행합니다.

이렇게 하려면 먼저 패널의 빨간색 사각형을 사용하여 트래픽 캡처를 중지해야 합니다. 그럼 메뉴를 열어주세요 파일 -> 객체 내보내기 -> HTTP:

전송되는 데이터의 크기를 줄이기 위해 대부분의 사이트에서 사용하는 HTTP 압축은 사이트에서 HTTPS를 사용하는 경우 심각한 보안 위험이 될 수 있습니다. 이는 보안 전문가 Dimitris Karakostas와 Dionysis Zindros가 밝혔습니다. 연구원들은 HTTPS 트래픽의 해독 속도를 높이는 오랫동안 알려진 결함의 악용을 개선하고 SSL/TLS 연결에서 블록 암호에 대한 공격을 사용했습니다.

BREACH(Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext)라고 불리는 이 공격은 gzip/DEFLATE 압축 알고리즘의 결함을 악용합니다. 이 공격은 2013년에 처음 알려졌습니다. Black Hat USA 컨퍼런스에서 연구원 Angelo Prado, Neal Harris 및 Yoel Gluck은 RC4와 같은 SSL/TLS 스트림 암호에 대한 공격에 대해 이야기했습니다.

공격에 대한 새로운 접근 방식은 지난 주 Black Hat Asia에서 발표된 오픈 소스 프레임워크 Rupture에서 시연되었습니다.

보고서에서 전문가들은 Gmail과 Facebook 채팅에 대한 두 가지 성공적인 공격을 시연했습니다.

BREACH 공격을 수행하려면 공격자가 피해자의 네트워크 트래픽을 가로챌 수 있어야 합니다. 이는 Wi-Fi 네트워크를 통해 또는 인터넷 공급자의 장비에 대한 액세스를 통해 수행될 수 있습니다. 공격자는 또한 매개변수 URL을 통해 입력을 받아들이고 해당 데이터를 암호화된 응답으로 반환하는 애플리케이션의 취약한 부분을 발견해야 합니다.

지메일의 경우 이 애플리케이션은 모바일 기기용 사이트 검색으로 밝혀졌다. 인증된 사용자를 대신하여 검색 요청이 이루어진 경우 인증 토큰도 응답에 첨부됩니다. 이 토큰은 응답 내에서 암호화됩니다. 그러나 검색 문자열이 토큰의 일부와 일치할 때마다 응답의 동일한 문자열이 압축되므로 클라이언트에 대한 응답의 크기는 더 작아집니다.

공격자는 클라이언트 응용 프로그램이 대량의 요청을 보내도록 강제하여 인증 토큰의 모든 문자를 추측할 수 있습니다.

Rupture 프레임워크를 사용하면 피해자의 브라우저에서 열리는 암호화되지 않은 모든 HTTP 요청에 특수 코드를 삽입할 수 있습니다. 삽입된 코드로 인해 클라이언트 브라우저는 백그라운드에서 취약한 HTTPS 애플리케이션에 연결됩니다. 이는 데이터를 암호화할 때 많은 "노이즈"를 생성하는 블록 암호에 대한 공격을 성공적으로 수행하는 데 필요합니다. 연구진은 쓰레기를 없애기 위해 동일한 요청을 여러 번 연속으로 보내고 수신된 응답의 크기 차이를 분석했습니다. 또한 전문가들은 브라우저 측에서 병렬화를 사용하여 TLS 연결의 블록 암호에 대한 공격 속도를 크게 높였습니다.

Kommersant 출판물의 언론인들은 정부 부서가 실제로 Yarovaya Law의 구현을 어떻게 보는지 배웠습니다.

Kommersant에 따르면 FSB, 통신 및 매스커뮤니케이션부, 산업통상부는 현재 Yarovaya의 요구에 따라 암호 해독을 허용하고 이에 따라 러시아인의 모든 인터넷 트래픽에 대한 액세스를 허용하는 일련의 기술 솔루션을 논의하고 있습니다. 법. 언론인들은 장비 제조업체 중 한 곳의 최고 경영자, 대통령 행정부(AP) 소속 직원, IT 기업의 익명의 출처로부터 받은 정보를 언급합니다.

“엑사바이트 규모의 암호화된 인터넷 트래픽을 저장하는 것은 의미가 없습니다. 거기에서 아무것도 찾을 수 없습니다. FSB는 모든 트래픽을 실시간으로 해독하고 핵심 매개변수에 따라 분석하는 것을 옹호하며, 상대적으로 말하면 "폭탄"이라는 단어에 따라 부처는 법 집행 기관의 관심을 끄는 가입자에 대해서만 트래픽을 해독해야 한다고 주장합니다." 언론인에게 AP 대표.

암호화되지 않은 트래픽과 이미 해독된 트래픽을 분석하기 위해 금지 사이트 목록을 사용한 URL 필터링 등 많은 운영자가 여전히 사용하고 있는 DPI 시스템(Deep Packet Inspection)을 사용할 계획입니다.

암호화된 트래픽은 정부 부서에 어려움을 야기합니다. 간행물의 대담자는 "정보 유포를 조직하지 않고 보안 https 연결을 사용하는 사이트가 인터넷에 엄청나게 많습니다"라고 설명합니다. "트래픽을 디코딩하지 않으면 사용자가 어떤 사이트를 이해하는 것이 항상 가능한 것은 아닙니다. 그가 그곳에서 무엇을 했는지는 말할 것도 없고 방문했다" 따라서 트래픽 암호 해독을 위해 논의된 옵션 중 하나는 실제로 MITM 공격을 수행할 운영자 네트워크에 장비를 설치하는 것입니다.

“이 장비는 사용자에게 요청한 사이트인 것처럼 가장하고, 사이트에게는 사용자인 것처럼 가장합니다. 사용자는 이 장비와 SSL 연결을 설정하고 이 연결은 사용자가 액세스한 서버와 설정하는 것으로 나타났습니다. 장비는 서버에서 가로채는 트래픽을 복호화한 뒤 사용자에게 보내기 전 러시아 인증기관(CA)에서 발급한 SSL 인증서로 다시 암호화한다. 사용자의 브라우저가 안전하지 않은 연결에 대해 경고하는 것을 방지하려면 사용자 컴퓨터의 신뢰할 수 있는 루트 인증 기관에 러시아 CA를 추가해야 합니다."

언론인들은 대통령 행정부 산하 'IT + 주권' 하위 그룹의 책임자인 Ilya Massukh가 이전에 그러한 인증 센터를 만들 계획이 실제로 있음을 확인했다고 썼습니다. 그러나 이 CA가 "야로바야법(Yarovaya Law)"을 구현하는 데 사용될지는 아직 알려지지 않았습니다.

NVision Group의 창립자이자 통신 장비 제조업체 RDP.RU의 공동 소유주인 Anton Sushkevich도 트래픽 암호 해독 제안에 대해 들었습니다.

“인터넷 암호화의 두 가지 주요 방법은 인스턴트 메신저에서 매우 널리 사용되는 엔드투엔드 방식과 SSL 인증서입니다. SSL 인증서를 사용하면 인터넷 트래픽의 약 80%가 암호화됩니다. 야로바야법(Yarovaya Law)이 정한 임무, 즉 테러와의 전쟁을 수행하려면 얼마 후가 아닌 실시간으로 트래픽을 해독하고 분석해야 합니다. MITM 조직은 가능한 방법 중 하나입니다.”라고 Sushkevich는 말합니다.

Kommersant는 또한 이 문제에 대한 전문가의 의견을 물었고 그들은 설명된 계획에 대해 약간 회의적인 입장을 표명했습니다.

“이 사실이 알려지면 다음 업데이트에서 암호화된 트래픽을 사용하는 모든 소프트웨어에서 해당 인증 기관의 인증서가 제거됩니다. ARSIENTEC 대표인 Denis Neshtun은 “잘못된” 인증서를 생성하는 능력은 모든 전자 상거래에 대한 신뢰를 떨어뜨리기 때문에 이는 정확할 것입니다. 모든 시스템에 있는 모든 은행 카드, 모든 사용자의 자격 증명이 가로채기 때문입니다.”라고 설명합니다.

“MITM은 SSL 기반 클라이언트-서버 기술에 적합하며 어떤 곳에서는 합법적으로 작동합니다. 그러나 그들은 이를 더 자주 포기하고 현재 MITM을 수행할 수 없는 TLS로 전환하기 시작했습니다. 그리고 대부분의 인스턴트 메신저가 구축되는 엔드투엔드 암호화의 경우 일반적으로 MITM을 구현할 수 없습니다.”라고 Cisco 인터넷 보안 컨설턴트인 Alexey Lukatsky는 말합니다.

Yarovaya 법률에 따라 정보 유포 주최자는 사용자로부터 수신, 전송, 전달 및/또는 처리된 전자 메시지를 FSB의 승인된 단위로 해독하는 데 필요한 정보를 제공해야 함을 상기시켜 드리겠습니다.

"정보 배포 조직자"는 "인터넷 사용자로부터 전자 메시지를 수신, 전송, 전달 및/또는 처리하는 데 사용되는 정보 시스템 및(또는) 프로그램의 기능을 보장하기 위한 활동에 참여하는 사람"으로 간주됩니다. ” 즉, 이는 인스턴트 메신저 또는 메일과 같이 메시지가 전송되는 거의 모든 서비스입니다.

Kommersant의 대담자들은 "외국 기업은 단순히 이 요구 사항을 준수하지 않을 것이며 러시아 기업은 수많은 요구 후에 키를 넘겨줄 수 있습니다"라고 믿습니다.