Windows 7에 openvpn 설치. 추가 비밀번호 보호 기능이 있는 OpenVPN을 사용하여 사무실 간 채널 구성

— 컴퓨터 간에 암호화된 지점 간 또는 서버-클라이언트 채널을 생성하기 위한 오픈 소스 코드를 사용하여 가상 사설망(VPN) 기술을 무료로 구현합니다. 이를 통해 설정을 변경하지 않고도 NAT 방화벽 뒤의 컴퓨터 간에 연결을 설정할 수 있습니다. OpenVPN은 James Yonan이 만들었으며 GNU GPL에 따라 라이센스가 부여되었습니다.

이 기사에서는 간단하고 접근 가능한 형식으로 OpenVPN 서버를 설정하는 방법을 알려 드리겠습니다. 우리는 이 기사를 다 읽을 때까지 "작동 방식"의 모든 원칙을 완전히 이해하거나 네트워킹의 복잡성을 이해하게 되기를 바라지는 않습니다. 그러나 결과적으로 다음에서 OpenVPN 서버를 설정할 수 있기를 바랍니다. 할퀴다. 따라서 이 문서를 사용자를 위한 일종의 단계별 가이드로 간주할 수 있습니다. 실제로 인터넷에는 OpenVPN 배포 전용 문서와 매뉴얼이 많이 있지만 이는 숙련된 사용자나 시스템 관리자를 대상으로 하거나 Linux 시스템을 데모용 예로 사용합니다. 우리는 다른 방법으로 일반 사용자의 컴퓨터에서 OpenVPN을 설정하는 방법을 알려 드리겠습니다. Windows OS가 설치된 워크스테이션. 왜 이 정보가 필요할 수 있나요? 예를 들어, 인터넷을 통한 플레이를 지원하지 않고 로컬 네트워크를 통해서만 게임을 지원하는 친구와 게임을 하고 싶거나, 예를 들어 원격 사용자 지원에 참여하고 있지만 어떤 이유로 원하지 않는 경우가 있습니다. TeamViewer 또는 Ammyy Admin과 같은 소프트웨어를 사용하려면 데이터를 전송하거나 연결을 설정하는 과정에 타사 서버가 참여하는 것을 원하지 않습니다. 어쨌든 자신의 조직을 구성하는 실제 경험 가상 사설 통신망(VPN)이 도움이 될 것입니다.

서버 튜닝

그럼 시작해 보겠습니다. 이 예에서 Windows XP Professional SP3(x86)이 설치된 시스템은 OpenVPN 서버 역할을 하며 Windows 7 x64 및 Windows 7 x86이 설치된 여러 시스템은 클라이언트 역할을 합니다. 다른 구성). OpenVPN 서버 역할을 할 PC가 인터넷에 흰색 고정 IP 주소를 가지고 있다고 가정해 보겠습니다(공급업체가 제공한 IP 주소가 동적이라면 OpenVPN에 등록해야 합니다). DynDNS또는 IP 없음), 이 조건이 충족되지만 PC가 라우터 또는 하드웨어 방화벽 뒤에 있는 경우 필요한 포트를 전달해야 합니다(서버 설정으로 직접 이동할 때 이에 대해 아래에서 설명하겠습니다). 그것이 무엇인지, 어떤 용도로 사용되는지 모르신다면 당사 웹사이트의 기사를 읽어 보시기 바랍니다.

- OpenVPN 프로젝트의 공식 웹사이트인 다운로드 섹션으로 이동합니다. 여기에서 Windows OS 릴리스(32비트 또는 64비트 설치 프로그램)에 해당하는 배포판을 다운로드합니다. 이 기사를 작성할 당시 openvpn-install-2.3_rc1-I002-i686.exe 배포판은 32비트 OS용으로, openvpn-install-2.3_rc1-I002-x86_64.exe는 64비트 OS용으로 각각 사용 가능했습니다. . 왜냐하면 우리는 WinXP x86에 서버를 설치하기로 결정했습니다. 32비트 OS의 경우 첫 번째 링크에서 배포판을 다운로드합니다.

- 다운로드한 설치 프로그램을 실행합니다. 설치 경로를 선택하는 단계에서 다음을 입력합니다. C:\OpenVPN(스크린샷 참조) 이렇게 하면 나중에 설정하기가 더 쉬워집니다. 그런 다음 설치가 완료될 때까지 “다음”을 클릭하세요. 설치 프로세스 중 설치할 구성 요소를 선택하는 단계에서 다음과 같이 "빈 창"이 표시되는 경우:

그런 다음 "잘못된" 배포판을 다운로드한 것 같습니다. 이 경우 openvpn-2.2.2-install.exe의 최신 릴리스 버전을 다운로드해 보십시오(x86 및 x64 시스템 모두에 설치됨). 올바르게 설치되면 구성요소 선택 창이 다음과 같이 표시됩니다.

그런 다음 "잘못된" 배포판을 다운로드한 것 같습니다. 이 경우 openvpn-2.2.2-install.exe의 최신 릴리스 버전을 다운로드해 보십시오(x86 및 x64 시스템 모두에 설치됨). 올바르게 설치되면 구성요소 선택 창이 다음과 같이 표시됩니다.  설치 시 모든 확인란이 기본적으로 선택되어 있으므로 추가로 변경할 필요가 없습니다. 설치가 성공적으로 완료되면 제어판 -> 네트워크 연결(또는 Windows 7 또는 Windows Vista에 서버를 설치하는 경우 네트워크 및 공유 센터 -> 어댑터 설정 변경)에 TAP-Win32 Adapter V9가 표시되어야 합니다. "로컬 영역 연결 X"라고 합니다. (X는 시스템에서 자동으로 할당한 번호입니다.)

설치 시 모든 확인란이 기본적으로 선택되어 있으므로 추가로 변경할 필요가 없습니다. 설치가 성공적으로 완료되면 제어판 -> 네트워크 연결(또는 Windows 7 또는 Windows Vista에 서버를 설치하는 경우 네트워크 및 공유 센터 -> 어댑터 설정 변경)에 TAP-Win32 Adapter V9가 표시되어야 합니다. "로컬 영역 연결 X"라고 합니다. (X는 시스템에서 자동으로 할당한 번호입니다.)  상태는 "네트워크 케이블이 연결되지 않음"입니다. 아직 서버를 구성하지 않았습니다.

상태는 "네트워크 케이블이 연결되지 않음"입니다. 아직 서버를 구성하지 않았습니다. - OpenVPN 폴더에 SSL 하위 폴더를 생성하면 서버에서 발급한 키와 인증서가 여기에 저장됩니다. 그런 다음 메모장을 실행하고 다음 텍스트를 복사합니다. #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # Route-method exe # 클라이언트 뒤에 있는 네트워크를 보기 위해 서버에 대한 경로 # Route 192.168.x.0 255.255.255.0 10.10.10.x # 서버 뒤에 있는 네트워크를 보기 위해 각 클라이언트의 라우팅 테이블에 추가된 경로 # push "route 192.168.x .0 255.255.255.0 " # VPN 클라이언트가 서로를 볼 수 있도록 허용합니다. 그렇지 않으면 모든 VPN 클라이언트는 # 각 클라이언트의 구성에 대한 설명이 포함된 클라이언트-클라이언트 서버 디렉토리만 볼 수 있습니다. client-config-dir C:\\OpenVPN\ \config\\ ccd # 클라이언트와 서버 사이의 네트워크를 설명하는 파일 ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # 서버 키 및 인증서 경로 dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt 키 C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 상태 C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log verb 3 여기에 설명된 매개변수에 대해서는 나중에 자세히 설명하겠습니다. 그런 다음 파일에 저장합니다. C:\OpenVPN\Config\Server.ovpn, 파일 확장자가 있어야 합니다. .ovpn, 이를 위해 저장 대화 상자의 옵션은 그림에 표시된 것과 정확히 같아야 합니다.

Windows 7/Windows Vista를 실행 중이고 메모장에서 파일 저장을 허용하지 않는 경우 Server.ovpn폴더로 C:\OpenVPN\구성\즉, 관리자 권한으로 실행해야 함을 의미합니다. 이렇게 하려면 시작 메뉴에서 메모장 바로가기를 마우스 오른쪽 버튼으로 클릭하고 "관리자 권한으로 실행"을 선택합니다.

Windows 7/Windows Vista를 실행 중이고 메모장에서 파일 저장을 허용하지 않는 경우 Server.ovpn폴더로 C:\OpenVPN\구성\즉, 관리자 권한으로 실행해야 함을 의미합니다. 이렇게 하려면 시작 메뉴에서 메모장 바로가기를 마우스 오른쪽 버튼으로 클릭하고 "관리자 권한으로 실행"을 선택합니다.  이제 메모장을 사용하여 파일도 만들어 보겠습니다. C:\OpenVPN\easy-rsa\vars.bat, 다음 텍스트를 복사합니다: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site 또한 파일 C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL 예제 구성 파일. # 이는 주로 인증서 요청 생성에 사용됩니다. # # 이 정의는 HOME이 정의되지 않은 경우 다음 줄이 막히는 것을 중지합니다. # HOME = . RANDFILE = $ENV::HOME/.rnd # 추가 개체 IDENTIFIER 정보: #oid_file = $ENV::HOME/.oid oid_section = new_oids # "openssl x509" 유틸리티의 "-extfile" 옵션과 함께 이 구성 파일을 사용하려면 # 사용할 X.509v3 확장이 포함된 섹션의 이름을 여기에 # 지정하십시오: # Extensions = # (또는 # X.509v3 확장은 기본 [= default] 섹션에 있습니다.) [ new_oids ] # "ca" 및 "req"에서 사용할 새 OID를 여기에 추가할 수 있습니다. 3.4 # 또는 다음과 같이 구성 파일 대체를 사용할 수 있습니다. # testoid2= $(testoid1).5.6 ############################ ############# ####################### [ ca ] default_ca = CA_default # 기본 CA 섹션 ## ############# ############################################## ### [ CA_default ] dir = $ENV::KEY_DIR # 모든 것이 보관되는 곳 certs = $dir # 발급된 인증서가 보관되는 곳 crl_dir = $dir # 발급된 crl이 보관되는 곳 Database = $dir/index.txt # 데이터베이스 인덱스 파일. new_certs_dir = $dir # 새 인증서의 기본 장소. Certificate = $dir/ca.crt # CA 인증서 serial = $dir/serial # 현재 일련 번호 crl = $dir/crl.pem # 현재 CRL private_key = $dir/ca.key # 개인 키 RANDFILE = $ dir/.rand # 개인용 난수 파일 x509_extensions = usr_cert # 인증서에 추가할 확장 # CRL에 추가할 확장. 참고: Netscape 커뮤니케이터는 V2 CRL을 차단하므로 # V1 CRL을 남기기 위해 기본적으로 주석 처리됩니다. # crl_extensions = crl_ext default_days = 3650 # 인증하는 데 걸리는 시간 default_crl_days= 30 # 다음 CRL까지 남은 시간 default_md = md5 # 사용할 md. 보존 = 아니오 # 전달된 DN 순서 유지 # 요청이 얼마나 유사한지 지정하는 몇 가지 차이점 # CA 유형의 경우 나열된 속성은 동일해야 하며 선택적 # 및 제공된 필드는 바로 그것입니다:-) 정책 = 정책_일치 # CA 정책의 경우 [policy_match ] countryName = 일치 stateOrProvinceName = 일치 organizationName = 일치 organizationUnitName = 선택 사항 commonName = 제공됨 emailAddress = 선택 사항 # "anything" 정책의 경우 # 이 시점에서 허용되는 모든 "객체" 유형을 # 나열해야 합니다. . [policy_anything] countryName = 선택사항 stateOrProvinceName = 선택사항 localityName = 선택사항 organizationName = 선택사항 organizationUnitName = 선택사항 commonName = 제공됨 emailAddress = 선택사항 ######################### ########################################[ 요청 ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem Unique_name = req_distinguished_name attribute = req_attributes x509_extensions = v3_ca # 자체 서명된 인증서에 추가할 확장 # 개인 키에 대한 비밀번호가 없으면 묻는 메시지가 표시됩니다 # input_password = secret # output_password = secret # 다음과 같습니다. 허용되는 문자열 유형에 대한 마스크를 설정합니다. 몇 가지 옵션이 있습니다. # 기본값: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: UTF8String만. # nombstr: PrintableString, T61String(BMPStrings 또는 UTF8Strings 없음). # MASK:XXXX 리터럴 마스크 값. # 경고: 현재 버전의 Netscape는 BMPStrings 또는 UTF8Strings에서 충돌하므로 # 이 옵션을 주의해서 사용하세요! string_mask = nombstr # req_extensions = v3_req # 인증서 요청에 추가할 확장자 [ req_distinguished_name ] countryName = 국가 이름(2자 코드) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = 주 또는 지방 이름(전체 이름) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = 지역 이름(예: 도시) localityName_default = $ENV::KEY_CITY 0.organizationName = 조직 이름(예: 회사) 0.organizationName_default = $ENV::KEY_ORG # 이렇게 할 수 있지만 일반적으로 필요하지 않습니다:-) #1.organizationName = 두 번째 조직 이름(예: 회사) #1.organizationName_default = World Wide Web Pty Ltd organizationUnitName = 조직 단위 이름(예: 섹션) #organizationalUnitName_default = commonName = 일반 이름(예: , 귀하의 이름 또는 귀하의 서버 호스트 이름) commonName_max = 64 emailAddress = 이메일 주소 emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET 확장 번호 3 [ req_attributes ] ChallengePassword = 챌린지 비밀번호 ChallengePassword_min = 4 ChallengePassword_max = 20 unstructuredName = 선택적 회사 이름 [ usr_cert ] # 이러한 확장자는 "ca"가 요청에 서명할 때 추가됩니다. # 이는 PKIX 지침에 위배되지만 일부 CA에서는 이를 수행하고 # 일부 소프트웨어에서는 최종 사용자 인증서를 CA로 해석하지 않기 위해 이를 요구합니다. basicConstraints=CA:FALSE # 다음은 nsCertType 사용의 몇 가지 예입니다. 생략되면 # 개체 서명을 *제외*하는 모든 용도로 인증서를 사용할 수 있습니다. # SSL 서버에서는 괜찮습니다. # nsCertType = server # 객체 서명 인증서의 경우 이것이 사용됩니다. # nsCertType = objsign # 일반 클라이언트 사용의 경우 이는 일반적입니다. # nsCertType = client, email # 및 객체 서명을 포함한 모든 항목의 경우: # nsCertType = client, email, objsign # 이는 클라이언트 인증서의 keyUsage에서 일반적입니다. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # 이것은 Netscape의 주석 목록 상자에 표시됩니다. nsComment = "OpenSSL 생성 인증서" # 모든 인증서에 포함되면 PKIX 권장사항은 무해합니다. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always # 이 항목은 subjectAltName 및 issuerAltname. # 이메일 주소를 가져옵니다. # subjectAltName=email:copy # 제목 세부 정보 복사 # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ 서버 ] # JY ADDED -- nsCertType이 "server"로 설정된 인증서를 만듭니다. basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL 생성된 서버 인증서" subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always [ v3_req ] # 인증서 요청에 추가할 확장 basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # 일반적인 CA에 대한 확장 # PKIX 권장 사항. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # 이것은 PKIX가 권장하는 것이지만 중요한 확장에 대한 일부 소프트웨어 질식은 # 발생합니다. #basicConstraints = important,CA:true # 그래서 대신 이렇게 합니다. basicConstraints = CA:true # 키 사용법: 이는 CA 인증서에 일반적입니다. 그러나 # 자체 서명된 테스트 인증서로 사용되는 것을 방지하므로 기본적으로 생략하는 것이 가장 # 좋습니다. # keyUsage = cRLSign, keyCertSign # 일부는 이것을 원할 수도 있습니다 # nsCertType = sslCA, emailCA # 제목에 이메일 주소 포함 alt name: 또 다른 PKIX 권장 사항 # subjectAltName=email:copy # 발급자 세부 정보 복사 # issuerAltName=issuer:copy # DER 16진수 인코딩 확장 기능: 전문가만 조심하세요! # obj=DER:02:03 # "obj"는 표준 또는 추가 개체인 경우 # 지원되는 확장을 재정의할 수도 있습니다: # basicConstraints= important, DER:30:03:01:01:FF [ crl_ext ] # CRL 확장 . # CRL에서는 issuerAltName과 AuthorityKeyIdentifier만 의미가 있습니다. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always 축하합니다! 서버에 대한 기본 구성 파일을 만들었습니다. 계속해서 설정해 보겠습니다.

이제 메모장을 사용하여 파일도 만들어 보겠습니다. C:\OpenVPN\easy-rsa\vars.bat, 다음 텍스트를 복사합니다: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site 또한 파일 C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL 예제 구성 파일. # 이는 주로 인증서 요청 생성에 사용됩니다. # # 이 정의는 HOME이 정의되지 않은 경우 다음 줄이 막히는 것을 중지합니다. # HOME = . RANDFILE = $ENV::HOME/.rnd # 추가 개체 IDENTIFIER 정보: #oid_file = $ENV::HOME/.oid oid_section = new_oids # "openssl x509" 유틸리티의 "-extfile" 옵션과 함께 이 구성 파일을 사용하려면 # 사용할 X.509v3 확장이 포함된 섹션의 이름을 여기에 # 지정하십시오: # Extensions = # (또는 # X.509v3 확장은 기본 [= default] 섹션에 있습니다.) [ new_oids ] # "ca" 및 "req"에서 사용할 새 OID를 여기에 추가할 수 있습니다. 3.4 # 또는 다음과 같이 구성 파일 대체를 사용할 수 있습니다. # testoid2= $(testoid1).5.6 ############################ ############# ####################### [ ca ] default_ca = CA_default # 기본 CA 섹션 ## ############# ############################################## ### [ CA_default ] dir = $ENV::KEY_DIR # 모든 것이 보관되는 곳 certs = $dir # 발급된 인증서가 보관되는 곳 crl_dir = $dir # 발급된 crl이 보관되는 곳 Database = $dir/index.txt # 데이터베이스 인덱스 파일. new_certs_dir = $dir # 새 인증서의 기본 장소. Certificate = $dir/ca.crt # CA 인증서 serial = $dir/serial # 현재 일련 번호 crl = $dir/crl.pem # 현재 CRL private_key = $dir/ca.key # 개인 키 RANDFILE = $ dir/.rand # 개인용 난수 파일 x509_extensions = usr_cert # 인증서에 추가할 확장 # CRL에 추가할 확장. 참고: Netscape 커뮤니케이터는 V2 CRL을 차단하므로 # V1 CRL을 남기기 위해 기본적으로 주석 처리됩니다. # crl_extensions = crl_ext default_days = 3650 # 인증하는 데 걸리는 시간 default_crl_days= 30 # 다음 CRL까지 남은 시간 default_md = md5 # 사용할 md. 보존 = 아니오 # 전달된 DN 순서 유지 # 요청이 얼마나 유사한지 지정하는 몇 가지 차이점 # CA 유형의 경우 나열된 속성은 동일해야 하며 선택적 # 및 제공된 필드는 바로 그것입니다:-) 정책 = 정책_일치 # CA 정책의 경우 [policy_match ] countryName = 일치 stateOrProvinceName = 일치 organizationName = 일치 organizationUnitName = 선택 사항 commonName = 제공됨 emailAddress = 선택 사항 # "anything" 정책의 경우 # 이 시점에서 허용되는 모든 "객체" 유형을 # 나열해야 합니다. . [policy_anything] countryName = 선택사항 stateOrProvinceName = 선택사항 localityName = 선택사항 organizationName = 선택사항 organizationUnitName = 선택사항 commonName = 제공됨 emailAddress = 선택사항 ######################### ########################################[ 요청 ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem Unique_name = req_distinguished_name attribute = req_attributes x509_extensions = v3_ca # 자체 서명된 인증서에 추가할 확장 # 개인 키에 대한 비밀번호가 없으면 묻는 메시지가 표시됩니다 # input_password = secret # output_password = secret # 다음과 같습니다. 허용되는 문자열 유형에 대한 마스크를 설정합니다. 몇 가지 옵션이 있습니다. # 기본값: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: UTF8String만. # nombstr: PrintableString, T61String(BMPStrings 또는 UTF8Strings 없음). # MASK:XXXX 리터럴 마스크 값. # 경고: 현재 버전의 Netscape는 BMPStrings 또는 UTF8Strings에서 충돌하므로 # 이 옵션을 주의해서 사용하세요! string_mask = nombstr # req_extensions = v3_req # 인증서 요청에 추가할 확장자 [ req_distinguished_name ] countryName = 국가 이름(2자 코드) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = 주 또는 지방 이름(전체 이름) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = 지역 이름(예: 도시) localityName_default = $ENV::KEY_CITY 0.organizationName = 조직 이름(예: 회사) 0.organizationName_default = $ENV::KEY_ORG # 이렇게 할 수 있지만 일반적으로 필요하지 않습니다:-) #1.organizationName = 두 번째 조직 이름(예: 회사) #1.organizationName_default = World Wide Web Pty Ltd organizationUnitName = 조직 단위 이름(예: 섹션) #organizationalUnitName_default = commonName = 일반 이름(예: , 귀하의 이름 또는 귀하의 서버 호스트 이름) commonName_max = 64 emailAddress = 이메일 주소 emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET 확장 번호 3 [ req_attributes ] ChallengePassword = 챌린지 비밀번호 ChallengePassword_min = 4 ChallengePassword_max = 20 unstructuredName = 선택적 회사 이름 [ usr_cert ] # 이러한 확장자는 "ca"가 요청에 서명할 때 추가됩니다. # 이는 PKIX 지침에 위배되지만 일부 CA에서는 이를 수행하고 # 일부 소프트웨어에서는 최종 사용자 인증서를 CA로 해석하지 않기 위해 이를 요구합니다. basicConstraints=CA:FALSE # 다음은 nsCertType 사용의 몇 가지 예입니다. 생략되면 # 개체 서명을 *제외*하는 모든 용도로 인증서를 사용할 수 있습니다. # SSL 서버에서는 괜찮습니다. # nsCertType = server # 객체 서명 인증서의 경우 이것이 사용됩니다. # nsCertType = objsign # 일반 클라이언트 사용의 경우 이는 일반적입니다. # nsCertType = client, email # 및 객체 서명을 포함한 모든 항목의 경우: # nsCertType = client, email, objsign # 이는 클라이언트 인증서의 keyUsage에서 일반적입니다. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # 이것은 Netscape의 주석 목록 상자에 표시됩니다. nsComment = "OpenSSL 생성 인증서" # 모든 인증서에 포함되면 PKIX 권장사항은 무해합니다. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always # 이 항목은 subjectAltName 및 issuerAltname. # 이메일 주소를 가져옵니다. # subjectAltName=email:copy # 제목 세부 정보 복사 # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ 서버 ] # JY ADDED -- nsCertType이 "server"로 설정된 인증서를 만듭니다. basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL 생성된 서버 인증서" subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always [ v3_req ] # 인증서 요청에 추가할 확장 basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # 일반적인 CA에 대한 확장 # PKIX 권장 사항. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # 이것은 PKIX가 권장하는 것이지만 중요한 확장에 대한 일부 소프트웨어 질식은 # 발생합니다. #basicConstraints = important,CA:true # 그래서 대신 이렇게 합니다. basicConstraints = CA:true # 키 사용법: 이는 CA 인증서에 일반적입니다. 그러나 # 자체 서명된 테스트 인증서로 사용되는 것을 방지하므로 기본적으로 생략하는 것이 가장 # 좋습니다. # keyUsage = cRLSign, keyCertSign # 일부는 이것을 원할 수도 있습니다 # nsCertType = sslCA, emailCA # 제목에 이메일 주소 포함 alt name: 또 다른 PKIX 권장 사항 # subjectAltName=email:copy # 발급자 세부 정보 복사 # issuerAltName=issuer:copy # DER 16진수 인코딩 확장 기능: 전문가만 조심하세요! # obj=DER:02:03 # "obj"는 표준 또는 추가 개체인 경우 # 지원되는 확장을 재정의할 수도 있습니다: # basicConstraints= important, DER:30:03:01:01:FF [ crl_ext ] # CRL 확장 . # CRL에서는 issuerAltName과 AuthorityKeyIdentifier만 의미가 있습니다. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always 축하합니다! 서버에 대한 기본 구성 파일을 만들었습니다. 계속해서 설정해 보겠습니다. - 서버를 추가로 구성하려면 몇 가지 명령줄 기술이 필요합니다. 우선, 실행 방법을 알아 볼까요? 예를 들어, 시작 -> 실행(또는 버튼 조합)을 클릭하는 등 여러 가지 방법이 있습니다. 승리+R) 키보드를 누르고 나타나는 필드에 입력합니다. cmd확인을 클릭하세요. 그러나 Windows 7/Windows Vista 사용자는 관리자 권한으로 콘솔을 실행해야 합니다. 이를 수행하는 가장 쉬운 방법은 바탕 화면에 해당 바로 가기를 만드는 것입니다. 바탕 화면의 빈 공간을 마우스 오른쪽 버튼으로 클릭하고 "개체 위치" 필드에서 "바로가기 만들기"를 선택하고 세 글자만 표시하면 됩니다. cmd바로가기 cmd 또는 명령줄을 호출합니다. 다음으로, Windows XP 사용자는 간단히 실행하고, Windows Vista 및 Windows 7 사용자는 위에서 메모장에서 했던 것처럼 관리자 권한으로 실행합니다.

- 다음으로 콘솔에 다음 줄을 순차적으로 입력합니다. cd C:\OpenVPN\easy-rsa vars clean-all 동시에 화면에는 다음과 같이 표시됩니다.

다음으로 이 창을 닫지 않고 키 생성 명령을 순차적으로 입력합니다: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca 마지막 명령(build-ca)은 인증서와 인증 기관을 생성합니다. (CA) 키를 사용하는 동안 그녀는 몇 가지 질문을 할 것이며 기본적으로 Enter 버튼을 눌러 대답해야 합니다.

다음으로 이 창을 닫지 않고 키 생성 명령을 순차적으로 입력합니다: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca 마지막 명령(build-ca)은 인증서와 인증 기관을 생성합니다. (CA) 키를 사용하는 동안 그녀는 몇 가지 질문을 할 것이며 기본적으로 Enter 버튼을 눌러 대답해야 합니다.  이제 서버 키를 생성해 보겠습니다: build-key-server server 명령의 두 번째 인수는 키(서버)의 이름입니다. 일반 이름 질문에 답할 때 동일한 이름을 입력해야 합니다(예: 이름 또는 서버의 호스트 이름), 나머지 질문은 기본적으로 Enter 버튼을 눌러 답변할 수 있습니다. 모든 작업을 올바르게 수행한 경우 명령은 인증서에 서명하고 요청을 확인하라는 메시지를 표시하며 두 질문 모두에 답변해야 합니다. 와이(스크린샷 참조):

이제 서버 키를 생성해 보겠습니다: build-key-server server 명령의 두 번째 인수는 키(서버)의 이름입니다. 일반 이름 질문에 답할 때 동일한 이름을 입력해야 합니다(예: 이름 또는 서버의 호스트 이름), 나머지 질문은 기본적으로 Enter 버튼을 눌러 답변할 수 있습니다. 모든 작업을 올바르게 수행한 경우 명령은 인증서에 서명하고 요청을 확인하라는 메시지를 표시하며 두 질문 모두에 답변해야 합니다. 와이(스크린샷 참조):  모든 작업을 올바르게 수행했다면 그림은 스크린샷과 동일하며 명령 출력의 마지막 줄에는 데이터베이스에 하나의 레코드가 성공적으로 추가되었다는 메시지가 포함됩니다.

모든 작업을 올바르게 수행했다면 그림은 스크린샷과 동일하며 명령 출력의 마지막 줄에는 데이터베이스에 하나의 레코드가 성공적으로 추가되었다는 메시지가 포함됩니다. - 그런 다음 관리 콘솔의 "서비스 및 응용 프로그램" 스냅인으로 이동합니다. 컴퓨터(내 컴퓨터) 바로가기를 마우스 오른쪽 버튼으로 클릭하고 관리 메뉴 항목을 선택하거나 콘솔에 명령을 입력하여 이 작업을 수행할 수 있습니다. 서비스.msc, 거기서 "OpenVPN 서비스" 서비스를 찾아 마우스 오른쪽 버튼 클릭 메뉴에서 "시작"을 선택하세요. 이전에 모든 작업을 올바르게 수행했다면 서비스는 "실행 중" 상태가 됩니다. 이제 기본적으로 존재하는 "수동" 대신 시작 유형을 "자동"으로 변경할 수 있습니다. 결과는 다음과 같아야 합니다.

이것으로 서버 자체의 구성이 완료되고 남은 것은 클라이언트를 구성하는 것뿐입니다. 이렇게 하려면 키와 인증서도 발급해야 합니다. 이 작업은 서버와 거의 동일하게 수행됩니다. 서버에 대해서만 build-key-server 명령을 사용하고 클라이언트에 대해서는 build-key 명령을 사용합니다.

이것으로 서버 자체의 구성이 완료되고 남은 것은 클라이언트를 구성하는 것뿐입니다. 이렇게 하려면 키와 인증서도 발급해야 합니다. 이 작업은 서버와 거의 동일하게 수행됩니다. 서버에 대해서만 build-key-server 명령을 사용하고 클라이언트에 대해서는 build-key 명령을 사용합니다. - 두 개의 클라이언트가 있다고 가정하고 이를 client1과 client2라고 부르겠습니다. 명령을 순차적으로 실행해 보겠습니다. build-key client1 build-key client2 이 경우 일반 이름(예: 이름 또는 서버의 호스트 이름)을 물을 때 명령에 사용된 클라이언트 이름도 표시해야 합니다. build- 명령 키 client1을 입력한 다음 일반 이름 질문에 client1에 답하고, client2이면 client2를 입력하면 나머지 질문에 답할 수 있습니다. 마지막에는 인증서에 서명하고 요청을 확인하라는 메시지가 표시됩니다. 두 가지 점에 모두 긍정적으로 대답하십시오 - 와이. 이제 변경 사항을 적용하기 위해 OpenVPN 서비스를 다시 시작합니다. 서비스 관리 스냅인, 마우스 오른쪽 버튼 클릭 메뉴 "다시 시작" 또는 콘솔에서 다음과 같이 일관되게 입력합니다. net stop openvpnservice net start openvpnservice

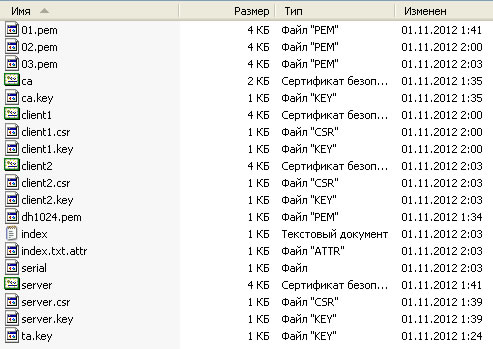

- 이제 폴더로 이동하면 거기서 생성한 키와 인증서 파일을 볼 수 있습니다.

각 클라이언트에는 ca.crt 파일이 필요합니다.

각 클라이언트에는 ca.crt 파일이 필요합니다. .crt .key ta.key 즉 클라이언트 1의 경우 ca.crt, client1.crt, client1.key 및 ta.key 파일을 수집하고, 클라이언트 2의 경우 각각 ca.crt, client2.crt, client2.key 및 ta.key 등을 수집합니다. 그리고 우리는 어떤 방식으로든(우편, 비밀번호가 있는 아카이브 또는 플래시 드라이브 등) 그에게 이를 보냅니다. 키와 인증서 파일은 신뢰할 수 있는 통신 채널을 통해 전송되어야 하며 다른 사람의 손에 넘어가서는 안 됩니다. 제3자이기 때문에 실제로 이를 사용하면 클라이언트가 가상 서브넷에 액세스할 수 있습니다. 다음 섹션에서는 클라이언트 설정을 살펴보겠습니다. 클라이언트는 이미 사용자로부터 키와 인증서 파일을 받았다고 가정합니다. - 서버로 사용되는 PC에 방화벽이 사용되는 경우 제외 목록에 OpenVPN을 추가해야 합니다. 콘솔에 내장된 Windows 방화벽의 경우 다음 명령을 사용하여 이 작업을 수행할 수 있습니다. netsh Firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe 이름 = "OpenVPN Server" ENABLE 범위 = ALL 프로필 = ALL

클라이언트 설정

클라이언트 설정은 서버 설정보다 훨씬 간단합니다. 필요한 모든 것이 이미 서버에서 생성되어 클라이언트로 전송되었기 때문에 클라이언트를 위한 키, 인증서 등을 생성할 필요가 없습니다. 따라서 클라이언트에 대한 지침이 훨씬 짧습니다.

유용한 링크

- OpenVPN 공식 문서 -

- OpenVPN 매뉴얼 페이지 -

- OpenVPN HOWTO(러시아어) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

자주하는 질문.

섹션에 지정된 이메일로 질문을 보내거나 이 기사에 대해 토론할 수 있습니다.

이런 식으로 인터넷을 배포하는 것이 가능합니까?

저자로부터

이 기사는 원본에 대한 링크가 유지된다면 제한 없이 전체 또는 일부를 복사하여 모든 리소스에 게시할 수 있습니다. 링크에는 칼루가(Kaluga)의 긴급 컴퓨터 지원 리소스 이름이 포함되어야 하며 링크 형식이어야 하며 기사 작성자의 가명도 포함되어야 합니다. 이러한 링크의 예는 다음과 같습니다.

OpenVPN 서버 설정//데커메모

최근 우리는 "라는 스타일로 많은 질문을 받고 있습니다. clean-all 명령 후 5단계의 기사에 대해 질문하면 결과적으로 일부 파일이 복사됩니다. 나에게는 이런 일이 일어나지 않습니다. openvpn --genkey --secret %KEY_DIR%\ta.key 명령은 키를 생성하지만 build-dh 및 build-ca는 결과를 제공하지 않습니다(cmd.exe는 명령이 내부 또는 외부가 아니라고 기록합니다. . 또는 실행 파일) ca.key 파일은 생성되지 않습니다. 내가 무엇을 잘못할 수 있었나요?".

그 주요 의미는 자신의 부주의에 달려 있습니다. clean-all, build-key 및 기타 명령을 실행할 때 문제는 OpenVPN을 설치할 때 OpenSSL 유틸리티 및 OpenVPN RSA 인증서 관리 스크립트 확인란을 선택하지 않았다는 것입니다(선택해야 합니다!). 기사 시작 부분에 있는 구성 요소 선택 창이 포함된 스크린샷을 주의 깊게 살펴보세요. 이러한 확인란이 있습니다!

우리 웹사이트에 오신 것을 환영합니다! 이 지침은 Windows 7 운영 체제용 OpenVPN 클라이언트를 사용하여 VPN 연결을 설정하는 데 도움을 주기 위한 것입니다.

Windows 7에서 VPN 서버를 설정하는 것은 여러 가지 이유로 필요할 수 있지만 대부분의 경우 집이나 사무실에 있는 다른 컴퓨터에 대한 원격 액세스를 구성하기 위해 VPN 서버가 필요합니다. 그러나 VPN 채널을 생성하기 전에 컴퓨터에 대한 관리자 권한이 있어야 하며, 설정 프로세스 중에 포트 전달을 수행해야 하는 경우 라우터에 대한 액세스 권한도 있어야 합니다.

Windows 7용 OpenVPN을 통해 VPN 채널을 설정하려면 다음이 필요합니다.

- 운영 체제 Windows 7;

- OpenVPN 프로그램;

- 공급자의 구성 파일.

이제 OpenVPN을 사용하여 VPN 연결 설정을 시작해 보겠습니다.

1. 가장 먼저 해야 할 일은 OpenVPN 설치 프로그램을 컴퓨터에 다운로드하는 것입니다(다운로드 가능). 설치 프로그램을 컴퓨터에 다운로드하거나 아래 스크린샷과 같이 즉시 “실행” 버튼을 클릭하세요.

2. "실행"을 클릭하면 설치 프로그램을 다운로드하는 실제 프로세스가 시작됩니다.

3. 다운로드가 완료되면 컴퓨터에 프로그램을 설치하라는 메시지가 표시됩니다. 동의한 후 다시 "실행" 버튼을 클릭합니다. 아래 그림을 참조하세요.

4. 설치 시작 부분에서 C:\Program Files\OpenVPN 버튼을 클릭합니다.

5. 그런 다음 설치된 소프트웨어를 사용하려면 라이센스를 읽으라는 메시지가 표시됩니다. 읽은 후 "동의함"("동의함")을 클릭합니다.

6. 다음 창에는 컴퓨터에 설치될 구성요소 세트가 나열됩니다. 여기에서 아무것도 변경하지 말고 "다음"을 다시 클릭하십시오.

7. 이 창에서 프로그램을 설치할 경로를 선택할 수 있습니다. 기본적으로 OpenVPN은 C:\Program Files\OpenVPN 폴더에 설치됩니다. 이 경로에 만족한다면 “설치” 버튼을 클릭하세요.

8. 프로그램 설치 중에 드라이버 설치를 확인하는 창이 화면에 표시됩니다. “설치”를 클릭하세요.

9. 프로그램 설치 과정이 완료될 때까지 기다린 후 “다음” 버튼을 다시 클릭하세요.

10. 설치가 완료되면 “마침” 버튼을 클릭하세요.

11. 이제 공급자로부터 받은 구성 파일을 C:\Program Files\OpenVPN\config 경로의 폴더에 복사해야 합니다. 이를 수행하려면 지정된 폴더로 이동하여 상황에 맞는 메뉴를 호출하고 "붙여넣기"를 선택하십시오.

12. 그 후 화면에 액세스 요청이 표시되고 "계속"을 클릭하세요.

13. OpenVPN이 제대로 작동하려면 관리자 권한으로 실행해야 합니다. 이를 위해서는 운영 체제에서 호환성 속성을 변경해야 합니다. 이렇게 하려면 "시작" 메뉴로 이동하여 OpenVPN-GUI 바로가기를 마우스 오른쪽 버튼으로 클릭하고 "속성"을 선택하세요.

14. “호환성” 탭으로 이동하여 “관리자 권한으로 이 프로그램 실행” 확인란을 선택한 후 “확인”을 클릭하세요.

15. 시작 메뉴에서 OpenVPN-GUI를 실행하세요

16. 트레이(오른쪽)에서 프로그램 메뉴를 열고 "연결"을 선택합니다.

17. 그런 다음 연결 로그 내용이 포함된 창이 화면에 열립니다.

18. 모든 작업을 올바르게 수행했다면 VPN 연결 프롬프트가 트레이에 나타납니다.

이러한 18가지 간단한 단계를 완료하면 이제 Windows 7 운영 체제용 OpenVPN 프로토콜을 통해 VPN 채널을 독립적으로 구성할 수 있습니다.

인터넷은 바다와 같습니다. 항해 중 선박의 경우처럼 전송된 데이터에 어떤 일이든 일어날 수 있습니다. 데이터가 손상되거나 정보 흐름에 침몰하거나 "해적"의 먹이가 될 수 있습니다. 다른 대규모 네트워크 내에 구축된 폐쇄 채널(터널) 시스템인 VPN(도난 및 손실)으로부터 특히 중요한 데이터를 보호하는 데 도움이 됩니다. VPN 유형 중 하나는 OpenVPN입니다.

가상 사설망을 빠르고 쉽게 만드는 방법을 알고 싶으십니까? OpenVPN 프로토콜의 장점과 Windows 및 Ubuntu용 소프트웨어의 서버 및 클라이언트 부분 설정에 대해 이야기해 보겠습니다.

OpenVPN의 범위와 장점

적용분야

- 안전한 기업 네트워크 구축. 이러한 네트워크의 노드 사이의 거리는 중요하지 않습니다.

- 개방형 공용 네트워크의 정보 보호.

- 공통 게이트웨이를 통해 여러 호스트를 인터넷에 연결합니다.

- 금지된 웹 리소스에 대한 액세스.

장점

- 모든 것이 무료입니다. 우리 대부분은 카페나 공원에서 무료 Wi-Fi를 거부하지 않지만, 그러한 연결을 통해 전송되는 트래픽은 결코 방해로부터 보호되지 않습니다. 무료 OpenVPN 소프트웨어는 이를 폐쇄된 터널로 라우팅하므로 로그인, 비밀번호 및 기타 민감한 정보가 다른 사람의 손에 유출되는 일이 절대 없습니다.

- 네트워크 보안을 강화하기 위해 추가 장비를 구입할 필요가 없습니다.

- 전송되는 모든 트래픽은 압축되어 높은 통신 속도(IPSec를 사용하는 것보다 높음)를 보장합니다.

- 유연한 소프트웨어 설정을 통해 복잡한 VPN을 구성할 수 있습니다.

- 여러 가지 강력한 암호화 알고리즘을 사용하면 매우 높은 수준의 데이터 보호가 보장됩니다.

- 방화벽(방화벽) 및 NAT(TCP/IP 네트워크의 IP 주소 변환 기술)를 재구성하거나 비활성화할 필요가 없습니다.

- 이 프로토콜은 모든 주요 운영 체제에서 지원됩니다.

- 소프트웨어를 설치하고 구성하는 데는 네트워크 기술에 대한 깊은 지식이 필요하지 않으며, 전문가가 아니더라도 단 몇 분이면 완료됩니다.

Windows에서 OpenVPN 설정

서버 부분의 설치 및 구성

우리 대부분은 Windows OS를 사용하므로 거기서부터 OpenVPN 기술에 대해 알아가도록 하겠습니다. 따라서 적절한 배포판을 선택하고 설치를 실행하십시오.

목록에서 " 설치할 구성요소 선택» (설치할 구성요소 선택) 모두 선택하십시오.

TAP Windows Adapter V9 가상 네트워크 어댑터 드라이버 설치에 동의합니다.

설치되었나요? 이제 VPN 키와 인증서를 만들어 보겠습니다.

- %ProgramFiles%/OpenVPN/easy-rsa 디렉터리로 이동하여 배치 파일을 실행합니다. 초기화-config.bat– 파일을 동일한 폴더에 복사합니다 vars.bat.sample~처럼 vars.bat. 미래에는 명령 패키지가 vars.bat인증서 생성을 위한 변수를 설정합니다.

- 생성 후 vars.박쥐메모장을 사용하여 열고 강조 표시된 줄("=" 뒤)에 데이터를 쓰십시오. 변경 사항을 저장합니다.

- 그런 다음 관리자 권한으로 명령줄을 실행하고 명령을 실행하여 /easy-rsa( CD %프로그램 파일%/오픈VPN/쉬운-rsa). 이후 순차적으로 실행됩니다. vars.박쥐그리고 깨끗한-모두.박쥐(변수를 로드하고 이전에 생성된 키를 삭제합니다).

- 일괄 명령 실행 짓다-ca.박쥐– 이를 통해 %ProgramFiles%/OpenVPN/easy-rsa/keys 디렉터리에 새로운 기본 인증서를 생성합니다. 스크린샷에 동그라미로 표시된 조직 이름 등에 대한 정보를 입력할 필요는 없습니다. Enter 키만 누르면 됩니다.

- 발사하자 짓다-DH.박쥐- 이를 통해 Diffie-Hellman 키를 생성합니다. /keys 폴더에 파일이 나타납니다. dh1024.pem.

- 다음 줄은 서버 키입니다. 명령을 실행합니다. 짓다-열쇠-섬기는 사람myVPN(“myVPN”은 서버 이름이며 다른 이름을 지정할 수 있습니다). Enter 키를 눌러 '국가 이름'으로 시작하는 질문 블록을 건너뜁니다. 마지막 두 질문에 – “인증서에 서명하시겠습니까?” 다음에는 "Y"라고 대답합니다.

- 다음으로 클라이언트 키를 가져와야 합니다. 실행 짓다-열쇠사용자1(user1은 클라이언트 이름이므로 다른 이름으로 바꿀 수 있습니다.) 클라이언트 컴퓨터가 여러 대 있는 경우 이름을 변경하는 것을 잊지 말고 각각에 대해 작업을 반복하십시오. 이전과 마찬가지로 프레임으로 둘러싸인 블록을 건너뜁니다.

- 다음으로 폴더에서 복사하세요. / 쉬운-rsa/열쇠 V / 오픈VPN/구성다음 파일: dh1024.pem, ca.crt myvpn.crt, myvpn.key, user1.열쇠user1.crt. 마지막 4개는 국가에 따라 다르게 호출될 수 있습니다. 내 생각에 그 이유는 분명하다.

- 다음으로, 동일한 폴더에 서버 구성 파일을 만듭니다. 아래 지시문을 메모장에 복사하고 필요한 경우 해당 매개변수를 우리 고유의 매개변수로 변경합니다. 확장자로 문서를 저장합니다. 오븐그리고 이름은 " 섬기는 사람».

# 인터페이스(L3 터널)

개발자 곡

# VPN 프로토콜

프로토 UDP

# 사용할 포트(무료 포트를 지정할 수 있음)

포트 1234

# 인증서 및 키 목록(이름 참고)

caca.crt

인증서 myvpn.crt

키 myvpn.key

dhdh1024.pem

# 데이터 암호화 유형

암호 AES-256-CBC

# IP 주소 범위를 선택하세요

서버 10.10.10.0 255.255.255.0

# 디버그 정보 수준

동사 3

# 압축을 사용한다

comp-lzo

지속 키

지속적인 조정

mssfix

# 반복되는 이벤트의 최대 개수를 설정합니다

음소거 25

# 동시에 연결된 클라이언트 수 (5)

최대 클라이언트 5

# 클라이언트 세션 수명

연결 유지 10 120

# 클라이언트 간 가시성(허용)

클라이언트 대 클라이언트

# 각 사용자에게 1개의 주소를 할당합니다.

토폴로지 서브넷

# 경로를 추가하기 전에 지연을 설정합니다.

경로 지연

#인터넷을 배포할지 여부를 지정합니다. 인터넷 연결 설정에 지정된 DNS 주소를 작성합니다.

"리디렉션 게이트웨이 def1"을 누르십시오.

"dhcp 옵션 DNS x.x.x.x"를 푸시하세요.

서버 구성 지시문에 대해 자세히 알아보세요.

다음으로, 인터넷을 배포하려면 네트워크 연결 디렉터리로 이동하여 글로벌 네트워크를 살펴보는 인터페이스 속성을 열고 " 탭으로 이동합니다. 입장", 반대편에 체크 표시를 하세요 " 다른 사용자가 이 연결을 사용하도록 허용..."를 선택하고 목록에서 가상 어댑터 TAP-Windows 어댑터 V9의 네트워크를 선택합니다. 제 생각에는 이것이 이더넷 3입니다.

- 클라이언트 구성 파일을 만듭니다. 다음 텍스트를 메모장에 복사하고 "Client"라는 이름으로 .ovpn 확장자를 사용하여 문서를 저장합니다.

고객

개발자 곡

프로토 UDP

# VPN 서버 및 연결 포트의 IP 또는 도메인 이름.

원격 x.x.x.x 1234

caca.crt

인증서 user1.crt

키 user1.key

암호 AES-256-CBC

comp-lzo

지속 키

지속적인 조정

동사 3

다른 클라이언트 구성 지시문을 참조하세요.

클라이언트 측 설정

클라이언트 컴퓨터에 애플리케이션을 설치합니다. 다음으로, 서버로 이동하여 %ProgramFiles%/OpenVPN/config 디렉터리를 열고 거기에서 파일을 복사하세요. ca.crt, Client.ovpn, user1.crt,user1.열쇠네트워크 폴더나 플래시 드라이브에 저장하세요. 클라이언트 시스템의 유사한 폴더로 전송합니다.

연결

서버를 시작하려면 데스크탑에서 “OpenVPN GUI” 바로가기를 클릭하세요. 회색 아이콘이 트레이에 나타납니다. 마우스 오른쪽 버튼을 클릭하고 "를 선택하십시오. 섬기는 사람" 그리고 " 연결하다».

연결에 성공하면 아이콘 색상이 녹색으로 변경됩니다. 실패하면 '메뉴'를 클릭하세요. 잡지 보기": 오류를 나타냅니다.

클라이언트 연결은 " 대신 동일한 방식으로 수행됩니다. 섬기는 사람"메뉴에서 선택하세요" 고객».

Ubuntu에서 OpenVPN 설정

Windows에서와 마찬가지로 서버와 클라이언트 시스템에 OpenVPN 패키지를 설치하는 것부터 시작합니다. 터미널을 통해 소프트웨어의 콘솔 버전을 설치하기 위한 지침은 다음과 같습니다. sudo apt-get 설치 openvpn. 원하는 경우 Ubuntu Application Center에서 그래픽 버전의 패키지를 설치할 수 있습니다.

그러나 가장 중요한 구성 요소인 인증서와 키를 생성하도록 설계된 easy-rsa 모듈은 Linux 배포판에 포함되어 있지 않습니다. 다음 명령을 실행하여 별도로 설치해야 합니다. sudo적절한-얻다설치하다쉬운-rsa.

서버 측 설정

- 프로그램과 추가 모듈을 설치한 후, “디렉토리를 생성합니다. 쉬운-rsa" /etc/openvpn 폴더에: sudo mkdir /etc/openvpn/easy-rsa.설치 위치의 내용을 해당 위치에 복사합니다. cp -r /usr/share/easy-rsa /etc/openvpn/easy-rsa.

- 다음으로 새 디렉터리로 이동합니다. CD /etc/openvpn/easy-rsa/인증서와 키 생성을 진행합니다.

- nano 콘솔 편집기를 사용하여 vars 변수 파일(Windows의 vars.bat와 유사)을 열고 vars.bat에서와 동일한 데이터를 변경된 값으로 가져옵니다.

KEY_COUNTRY=RU

KEY_PROVINCE=캘리포니아

KEY_CITY=샌프란시스코

KEY_ORG=오픈VPN

[이메일 보호됨]

KEY_CN=changeme

KEY_NAME=changeme

KEY_OU=me를 변경하세요

PKCS11_MODULE_PATH=changeme

PKCS11_PIN=1234

- openssl 암호화 패키지를 복사합니다. CPopenssl-1.0.0.cnfopenssl.cnf.

- vars에서 변수 로드: 원천 ./바르.

- 이전에 생성된 데이터를 삭제합니다. ./ 깨끗한-모두.

- 새 기본 인증서를 만듭니다. ./ 짓다-캘리포니아. 프레임의 질문 블록을 건너뜁니다.

- 다음은 Diffie-Hellman 키입니다. ./ 짓다-DH.

- 그 뒤에는 서버 인증서가 있습니다: . / 짓다-열쇠-섬기는 사람myVPN(기억하시겠지만 이름은 myVPN이므로 사용자마다 다를 수 있습니다.) 강조 표시된 블록을 건너뛰고(스크린샷에서는 단축됨) 마지막 2개 질문에 "Y"라고 대답합니다.

- 마지막으로 클라이언트 인증서를 만듭니다. ./ 짓다-열쇠사용자1(“user1” 대신 다른 이름을 생각해 낼 수 있습니다). 동시에 화면에 강조 표시된 블록을 다시 건너뛰고 마지막 두 질문에 "Y"라고 답합니다.

생성된 모든 키와 인증서는 하위 디렉터리에 저장됩니다. / 등/오픈 VPN/쉬운-rsa/열쇠. /openvpn 폴더로 이동합니다. cp -r /etc/openvpn/easy-rsa/keys /etc/openvpn.

마지막 단계에서 /etc/openvpn 폴더에 서버 구성 파일을 생성합니다. 나노/등/오픈 VPN/섬기는 사람.conf Windows에서 유사한 문서를 작성한 것과 동일한 방식으로 작성합니다. 유일한 차이점은 경로가 다르다는 것입니다.

ca /etc/openvpn/keys/ca.crt

인증서 /etc/openvpn/keys/myvpn.crt

키 /etc/openvpn/keys/myvpn.key

마지막으로 클라이언트 시스템 구성을 위한 디렉터리를 만듭니다. mkdir /etc/openvpn/ccd,서버를 시작합니다. openvpn 서비스를 시작합니다.

서버가 시작되지 않으면 구성에 오류가 있을 수 있습니다. 문제에 대한 정보는 다음 명령을 사용하여 /var/log/openvpn.log 문서에서 볼 수 있습니다. tail -f /var/log/openvpn.log.

클라이언트 측 설정

클라이언트 컴퓨터에 애플리케이션을 설치한 후 서버에서 생성된 키와 인증서를 클라이언트 컴퓨터에 전송하고 구성을 만듭니다.

키 및 인증서 – ca.crt, user1.crt그리고 user1.키, /etc/openvpn/keys 폴더에 있습니다. 이를 플래시 드라이브에 복사하여 클라이언트 컴퓨터에 있는 동일한 이름의 폴더에 붙여넣습니다.

nano를 사용하여 구성 파일을 만듭니다. 나노 /etc/openvpn/client.conf, Windows 모델에 따라 작성하세요. 올바른 경로를 포함하는 것을 잊지 마세요.

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

인증서 /etc/openvpn/keys/user1.crt

키 /etc/openvpn/keys/user1.key

모든 것이 준비되었습니다. 서버에 연결하려면 동일한 명령을 사용합니다. openvpn 서비스를 시작합니다.

지침은 길었지만 실제로는 이러한 단계를 완료하는 데 5~10분이 소요됩니다. OpenVPN 작업에 대한 자세한 내용은 해당 애플리케이션 공식 웹사이트의 "" 섹션에서 확인할 수 있습니다. 그것을 시도하면 성공할 것입니다!

또한 사이트에서:

Windows 및 Ubuntu에서 OpenVPN 설정: 내용, 이유 및 방법업데이트 날짜: 2016년 4월 24일 작성자: 조니 니모닉

이 지침은 Windows XP, 7, 8, 10, Server 2003, 2008, 2012에서 OpenVPN 클라이언트를 사용하여 VPN Gate 릴레이 서버에 연결하는 방법을 보여줍니다.

1. 운영 체제에 맞는 OpenVPN 클라이언트 애플리케이션을 설치합니다.설치 파일을 실행합니다. 설치 마법사가 열립니다. 화면의 지시에 따라 애플리케이션을 설치합니다.

2. OpenVPN 연결 구성 파일(.ovpn 파일)을 다운로드하고 업로드합니다.. 이 절차는 처음 연결을 설정할 때만 필요합니다.

오픈 무료 릴레이 서버 목록 페이지 http://www.vpngate.net/en/에서 구성 파일(OpenVPN Config 파일)을 다운로드할 수 있습니다. 연결하려는 VPN 서버를 선택하고 해당 *.ovpn 파일을 클릭하여 데스크탑이나 다운로드 폴더에 다운로드합니다.

파일을 컴퓨터에 저장하면 OpenVPN 아이콘으로 나타납니다. 그러나 단순히 파일을 두 번 클릭하는 것만으로는 연결을 설정할 수 없습니다.

*.ovpn 파일을 기본 OpenVPN 설치 디렉터리의 "config" 폴더로 이동해야 합니다.

C:\Program Files\OpenVPN\config 폴더를 열고 *.ovpn 파일을 복사합니다.

바탕 화면에서 "OpenVPN GUI" 아이콘을 마우스 오른쪽 버튼으로 클릭하고 "관리자 권한으로 실행" 옵션을 선택합니다. 그렇지 않으면 VPN 연결을 설정할 수 없습니다.

OpenVPN GUI 아이콘이 작업 표시줄 알림 영역(시스템 트레이)에 나타납니다. 어떤 경우에는 아이콘이 숨겨져 있을 수 있습니다. 화살표 아이콘을 클릭하면 숨겨진 아이콘이 모두 표시됩니다.

OpenVPN GUI 아이콘을 마우스 오른쪽 버튼으로 클릭하고 "연결"을 클릭하세요.

VPN 연결이 시작됩니다. 연결 상태가 화면에 표시됩니다. 사용자 이름과 비밀번호를 묻는 대화 상자가 표시되는 경우. 두 필드 모두에 "vpn"을 입력하십시오. 이 창은 매우 드물게 나타납니다.

VPN 연결이 성공적으로 이루어지면 스크린샷과 같은 팝업 메시지가 나타납니다.

4. 제한 없는 인터넷

VPN 연결이 설정되면 TAP-Windows Adapter V9 가상 네트워크 어댑터가 Windows 시스템에 생성됩니다. 이 어댑터는 "로 시작하는 IP 주소를 수신합니다. 10.211 " 가상 어댑터는 기본 게이트웨이 주소를 받습니다.

Windows 명령 프롬프트에서 ipconfig /all을 실행하여 네트워크 구성을 확인할 수 있습니다.

연결이 설정되면 모든 트래픽이 VPN 서버를 통과합니다. Windows 명령줄에서 Tracert 8.8.8.8 명령을 사용하여 이를 확인할 수 있습니다.

위 스크린샷에 표시된 것처럼 패킷이 "10.211.254.254"를 통과하면 연결은 VPN Gate 서버 중 하나를 통해 릴레이됩니다. 기본 VPN Gate 페이지로 이동하여 글로벌 IP 주소를 볼 수도 있습니다.

실제 위치와는 다른 네트워크에서 볼 수 있는 위치를 볼 수 있습니다.

MacOS용 OpenVPN 설정

이 튜토리얼에서는 Tunnelblick 앱을 사용하여 VPN Gate 릴레이 서버에 연결하는 방법을 보여줍니다. Tunnelblick은 OpenVPN 클라이언트의 그래픽 버전입니다. MacOS 시스템용.

1. Tunnelblick 앱을 설치하세요

최신 버전의 Tunnelblick 애플리케이션을 다운로드하여 설치하세요. 설치하는 동안 화면에 지침이 나타납니다.

설치가 완료되면 다음 화면이 나타납니다. "구성 파일이 있습니다" 옵션을 선택합니다.

화면에는 Tunnelblick에 구성을 추가하기 위한 지침이 표시됩니다.

확인을 클릭하여 창을 닫습니다.

2. OpenVPN 연결 구성 파일(.ovpn 파일)을 다운로드하고 업로드합니다.이 절차는 처음 연결을 설정할 때만 필요합니다.

OpenVPN 프로토콜을 통해 VPN Gate 릴레이 서버에 연결하려면 *.ovpn 형식의 구성 파일이 필요합니다.

오픈 무료 릴레이 서버 목록 페이지 http://www.vpngate.net/en/에서 구성 파일(OpenVPN Config 파일)을 다운로드할 수 있습니다. 연결하려는 VPN 서버를 선택하고 해당 *.ovpn 파일을 클릭하여 다운로드 폴더에 다운로드합니다.

*.ovpn 구성 파일을 설치하려면 해당 파일을 메뉴 표시줄의 Tunnelblick 아이콘으로 드래그하거나 VPN 세부 정보 창의 구성 탭에 있는 구성 목록으로 드래그합니다. 여러 구성 파일을 한 번에 설치해야 하는 경우 해당 파일을 모두 선택한 다음 드래그하세요.

추가할 때 MacOS 계정의 사용자 이름과 비밀번호를 입력해야 합니다.

MacOS 상단 도구 모음에서 Tunnelblick 아이콘을 클릭하고 "[구성 이름] 연결" 옵션을 선택합니다. VPN 연결이 시작됩니다.

스크린샷과 같이 VPN 연결 상태가 나타납니다. 연결이 성공적으로 설정되면 Tunnelblick 기본 창에 "연결됨" 상태가 표시됩니다.

4. 제한 없는 인터넷

연결이 설정되면 모든 트래픽이 VPN 서버를 통과합니다. 기본 VPN Gate 페이지로 이동하여 글로벌 IP 주소를 볼 수도 있습니다. 실제 위치와는 다른 네트워크에서 볼 수 있는 위치를 볼 수 있습니다.

VPN에 연결하면 차단된 웹사이트를 방문하고 차단된 게임을 플레이할 수 있습니다.

오타를 발견하셨나요? Ctrl + Enter를 누르세요