სარეზერვო კონტროლერი. მეორე დომენის კონტროლერის ინსტალაცია და კონფიგურაცია. დამატებითი დომენის კონტროლერის დამატება არსებულ AD დომენზე

Microsoft Active Directory არის სტანდარტი ინფრასტრუქტურაში, რომელიც მოითხოვს მომხმარებლის ავთენტიფიკაციას და ცენტრალიზებული მენეჯმენტი. თითქმის შეუძლებელია იმის წარმოდგენა, თუ როგორ გაუმკლავდნენ სისტემის ადმინისტრატორები თავიანთ მუშაობას ამ ტექნოლოგიის გარეშე. თუმცა Active Directory-ის გამოყენებას არა მხოლოდ დიდი სარგებელი მოაქვს, არამედ დიდ პასუხისმგებლობასაც აკისრებს, რაც მოითხოვს მნიშვნელოვან დროს და სამუშაო პროცესების გააზრებას. ამიტომ, თქვენს ყურადღებას ვაქცევ რამდენიმე სტატიას, რომელიც გეტყვით, თუ როგორ უნდა გააკეთოთ სარეზერვო და აღადგინოთ Active Directory წარმატებით Veeam გადაწყვეტილებების გამოყენებით. კერძოდ, მე აგიხსნით, თუ როგორ გეხმარებათ Veeam დომენის კონტროლერების (DC) ან ცალკეული AD ობიექტების ასლების გაკეთებაში და საჭიროების შემთხვევაში მათ აღდგენაში.

დავიწყებ იმით, რომ დღევანდელ პოსტში ვისაუბრებ ფიზიკური და სარეზერვო ასლის შესაძლებლობებზე ვირტუალური კონტროლერები Veeam-ის მიერ მოწოდებული დომენი და რა უნდა გახსოვდეთ სარეზერვო ასლის დროს. დეტალებისთვის - კატის ქვეშ.

Active Directory სერვისები შექმნილია ზედმეტობის გათვალისწინებით, ამიტომ ჩვეულებრივი სარეზერვო პოლიტიკა და ტაქტიკა შესაბამისად უნდა იყოს ადაპტირებული. ამ შემთხვევაში, არასწორი იქნება იგივე სარეზერვო პოლიტიკის გამოყენება, რომელიც უკვე მუშაობს SQL სერვერებიან გაცვლა. აქ არის რამოდენიმე რეკომენდაცია, რომელიც დაგეხმარებათ Active Directory-ის სარეზერვო პოლიტიკის შემუშავებისას:

- გაარკვიეთ, თუ რომელი დომენის კონტროლერები ასრულებენ თქვენს გარემოში FSMO (მოქნილი ერთი ძირითადი ოპერაციები) როლებს.

ჯანსაღი: მარტივი ბრძანებაშესამოწმებლად ბრძანების ხაზის საშუალებით: >netdom შეკითხვა fsmo

დომენის სრული აღდგენისას, უმჯობესია დაიწყოთ დომენის კონტროლერით ყველაზე დიდი რაოდენობა FSMO როლები - ჩვეულებრივ სერვერი ძირითადი დომენის კონტროლერის (PDC) ემულატორის როლით. წინააღმდეგ შემთხვევაში, აღდგენის შემდეგ, მოგიწევთ შესაბამისი როლების ხელით გადანაწილება (ntdsutil seize ბრძანების გამოყენებით). - თუ გინდა დაცვა ინდივიდუალური ობიექტები, მაშინ თქვენ არ გჭირდებათ სარეზერვო ასლის შექმნა ყველა კონტროლერის, რომელიც ხელმისაწვდომია წარმოების საიტზე. ცალკეული ობიექტების აღსადგენად საკმარისი იქნება Active Directory მონაცემთა ბაზის ერთი ასლი (ntds.dit ფაილი).

- ყოველთვის არის შესაძლებლობა შემცირდეს AD ობიექტების შემთხვევით ან განზრახ წაშლის ან შეცვლის რისკი. ჩვენ შეგვიძლია გირჩიოთ ადმინისტრაციული უფლებამოსილების დელეგირება, ამაღლებული წვდომის შეზღუდვა და რეპლიკაცია სარეზერვო საიტზე წინასწარ დაყენებული დაგვიანებით.

- ჩვეულებრივ რეკომენდირებულია დომენის კონტროლერების სარეზერვო ასლის შექმნა ერთ ჯერზე და ისე, რომ ხელი არ შეუშალოს DFS რეპლიკაციას. მიუხედავად იმისა თანამედროვე გადაწყვეტილებებიიცის როგორ გადაჭრას ეს პრობლემა.

- თუ იყენებთ ვირტუალური გარემო VMware, დომენის კონტროლერი შეიძლება არ იყოს ხელმისაწვდომი ქსელში (მაგალითად, ის DMZ ზონაშია). ამ სიტუაციაში, Veeam გადაერთვება კავშირზე VMware VIX-ის საშუალებით და შეძლებს ამ კონტროლერის დამუშავებას.

თუ თქვენ გაქვთ ვირტუალური DC

ვინაიდან Active Directory სერვისები მოიხმარენ სისტემის რესურსების მცირე ნაწილს, დომენის კონტროლერები, როგორც წესი, ვირტუალიზაციის მთავარი კანდიდატები არიან. ვირტუალური კონტროლერის უზრუნველსაყოფად Veeam-ით, თქვენ უნდა დააინსტალიროთ და დააკონფიგურიროთ Veeam სარეზერვო&რეპლიკაცია.მნიშვნელოვანი!გამოსავალი მუშაობს დომენის კონტროლერთან VM ჩართული Windows სერვერი 2003 SP1 და უფრო მაღალი, მინიმალური მხარდაჭერილი ტყის ფუნქციონალური დონე არის Windows 2003. ანგარიშს უნდა მიენიჭოს Active Directory ადმინისტრატორის უფლებები - შეუძლია იმუშაოს ქვეშ ანგარიშისაწარმო ან დომენის ადმინისტრატორი.

Veeam Backup & Replication-ის ინსტალაციისა და კონფიგურაციის პროცესი უკვე რამდენჯერმე გაშუქდა - მაგალითად, Veeam სისტემის ინჟინრის მიერ მომზადებულ ვიდეოში, ამიტომ დეტალებს გამოვტოვებთ. დავუშვათ, რომ ყველაფერი მოწესრიგებულია და მზადაა წასასვლელად. ახლა თქვენ უნდა შექმნათ დომენის კონტროლერის სარეზერვო სამუშაო. დაყენების პროცესი საკმაოდ მარტივია:

სარეზერვო ასლის სურვილისამებრ შეიძლება შენახვა ღრუბელში Veeam Cloud Connect (VCC) სერვისის პროვაიდერის გამოყენებით. თქვენ ასევე შეგიძლიათ გადაიტანოთ ის სხვა სარეზერვო საცავში სარეზერვო არქივის სამუშაოების ან ფირის არქივის ფუნქციის გამოყენებით. ყველაზე მნიშვნელოვანი ის არის, რომ ახლა სარეზერვო ასლი ინახება უსაფრთხო ადგილას და მისგან საჭირო მონაცემების აღდგენა ნებისმიერ დროს შეიძლება.

თუ თქვენ გაქვთ ფიზიკური DC

პატიოსნად, ვიმედოვნებ, რომ თქვენ აჰყვებით დროს და თქვენს კომპანიაში დომენის კონტროლერები დიდი ხანია ვირტუალიზებულია. თუ ეს ასე არ არის, მაშინ იმედი მაქვს, რომ თქვენ რეგულარულად განაახლებთ მათ და ისინი მუშაობენ შედარებით თანამედროვე ვერსიები Windows Server OS - Windows Server 2008 (R2) და უფრო მაღალი. (ძველ სისტემებთან მუშაობის ნიუანსების შესახებ ცალკე სტატია იქნება).ამრიგად, თქვენ გაქვთ ერთი ან მეტი ფიზიკური დომენის კონტროლერი, რომელიც მუშაობს Windows Server 2008 R2 და უფრო მაღალ ვერსიაზე და გსურთ მათი დაცვა. ამ შემთხვევაში დაგჭირდებათ Veeam Endpoint Backup – გადაწყვეტა, რომელიც შექმნილია სპეციალურად მონაცემთა დაცვისთვის ფიზიკური კომპიუტერებიდა სერვერები. Veeam Endpoint Backup აკოპირებს საჭირო მონაცემებს ფიზიკური მანქანადა ინახავს მათ სარეზერვო ფაილში. კატასტროფის შემთხვევაში, შეგიძლიათ აღადგინოთ მონაცემები "შიშველ ლითონზე" ან განახორციელოთ აღდგენა ლოგიკური დისკის დონეზე. გარდა ამისა, შეგიძლიათ ცალკეული ობიექტების აღდგენა Veeam Explorer-ის გამოყენებით Microsoft Active Directory-ისთვის.

ჩვენ ვაკეთებთ შემდეგს:

სულ ეს არის: სარეზერვო ასლი დასრულებულია, დომენის კონტროლერი დაცულია. გადადით საცავში და იპოვეთ თქვენთვის საჭირო სარეზერვო ან სარეზერვო ჯაჭვები.

თუ თქვენ დააკონფიგურირეთ Veeam Backup & Replication საცავი, როგორც სარეზერვო ასლების დანიშნულების ადგილი, მაშინ ახლად შექმნილი სარეზერვო ასლები გამოჩნდება სარეზერვო ასლების > დისკის ინფრასტრუქტურის პანელში, Endpoint Backups პუნქტში.

დასკვნის ნაცვლად

რა თქმა უნდა, წარმატებული სარეზერვო საშუალება კარგი დასაწყისია, მაგრამ ეს არ არის მთელი ამბავი. ცხადია, სარეზერვო ასლი უსარგებლოა, თუ მისგან მონაცემების აღდგენა შეუძლებელია. ამიტომ, შემდეგ სტატიაში განვიხილავ Active Directory-ის აღდგენის სხვადასხვა სცენარს, მათ შორის დომენის კონტროლერის აღდგენას, ასევე ცალკეული წაშლილი და შეცვლილი ობიექტების აღდგენას. საკუთარი იარაღები Microsoft და Veeam Explorer Active Directory-ისთვის.თქვენ უნდა დააინსტალიროთ და დააკონფიგურიროთ მეორე, დამატებითი დომენის კონტროლერი. ეს აუცილებელია ისე, რომ კომუნიკაციის დაკარგვის ან პირველი დომენის კონტროლერის წარუმატებლობის შემთხვევაში, დომენის დამატებით კონტროლერს შეუძლია მომხმარებლის მოთხოვნების დამუშავება. შემდეგ ქსელში მუშაობა უწყვეტი იქნება ერთ-ერთ კონტროლერთან პრობლემების შემთხვევაში, მეორე შეასრულებს ყველა იგივე ფუნქციას.

მეორე დომენის კონტროლერის ინსტალაცია და კონფიგურაცია.

1. პირველ დომენის კონტროლერზე გახსენით პირველი სერვერის ქსელის პარამეტრები. ამისათვის ჩაწერეთ ncpa.cpl საძიებო ველში. შემდეგი, აირჩიეთ სასურველი ქსელის ინტერფეისი, დააწკაპუნეთ მარჯვენა ღილაკით - "თვისებები - IP ვერსია 4 (TCP/IPv4). - თვისებები". ალტერნატიული ინტერფეისის ველში შეიყვანეთ დამატებითი დომენის კონტროლერის IP მისამართი (ამ შემთხვევაში 192.168.100.6).

2. შემდეგ მივდივართ მეორე სერვერზე და ვაყენებთ მომავალი სერვერის სახელს: „ეს კომპიუტერი – თვისებები – პარამეტრების შეცვლა – შეცვლა“. "კომპიუტერის სახელი" ველში შეიყვანეთ სერვერის სახელი, შემდეგ "OK". თქვენ დაგჭირდებათ თქვენი კომპიუტერის გადატვირთვა, ჩვენ ვეთანხმებით.

3. გადატვირთვის შემდეგ გააგრძელეთ დაყენება ქსელის ინტერფეისი. ამისათვის ჩაწერეთ ncpa.cpl საძიებო ველში. აირჩიეთ საჭირო ინტერფეისი, დააწკაპუნეთ მარჯვენა ღილაკით - "Properties - IP version 4 (TCP/IPv4). - Properties". ფანჯარაში, რომელიც იხსნება, შეავსეთ ველები:

- IP მისამართი: სერვერის IP მისამართი (მაგალითად 192.168.100.6)

- ქვექსელის ნიღაბი: მაგ. 255.255.255.0 (24 ბიტიანი ნიღაბი)

- მთავარი კარიბჭე: მაგალითად 192.168.100.1

- სასურველი DNS სერვერი: პირველი სერვერის IP მისამართი (მაგალითად, 192.168.100.5)

- ალტერნატიული DNS სერვერი: მეორე სერვერის IP მისამართი (მაგალითად, 192.168.100.6)

შემდეგ დააჭირეთ "OK".

4. დაამატეთ ახალი სერვერი დომენში. ამისათვის აირჩიეთ "ეს კომპიუტერი - თვისებები - პარამეტრების შეცვლა - შეცვლა". მონიშნეთ „დომენის წევრია“ ჩამრთველი და შეიყვანეთ დომენის სახელი. შემდეგ "OK".

5. დიალოგში „კომპიუტერის ან დომენის სახელის შეცვლა“ შეიყვანეთ დომენის მომხმარებლის სახელი ადმინისტრაციული უფლებებით (მომხმარებელს უნდა შეეძლოს დომენში კომპიუტერების დამატება), შემდეგ „OK“.

6. თუ ოპერაცია წარმატებით დასრულდა, გამოჩნდება შეტყობინება „Welcome to the domain...“. დააჭირეთ "OK".

7. თქვენი კომპიუტერის გადატვირთვის შემდეგ, "თქვენი კომპიუტერის შესახებ ძირითადი ინფორმაციის ნახვა" ფანჯარაში შეგიძლიათ შეამოწმოთ საპირისპირო " სრული სახელი"რომ კომპიუტერი შეუერთდა დომენს.

8. ამაზე მოსამზადებელი ეტაპიდასრულდა, დროა დააინსტალიროთ საჭირო როლები სერვერზე. ამისათვის გახსენით "სერვერის მენეჯერი" - "როლებისა და კომპონენტების დამატება". აუცილებელია DNS სერვერის, Active Directory Domain Services და DHCP სერვერის დაყენება.

9. წაიკითხეთ ინფორმაცია "სანამ დაიწყებთ" ფანჯარაში, დააწკაპუნეთ "შემდეგი". შემდეგ ფანჯარაში „აირჩიეთ ინსტალაციის ტიპი“, დატოვეთ ჩამრთველი „როლების ან კომპონენტების ინსტალაცია“ ნაგულისხმევად და ისევ „შემდეგი“. აირჩიეთ ჩვენი სერვერი სერვერის აუზიდან, შემდეგ "შემდეგი".

10. "Select server roles" ფანჯარაში აირჩიეთ DNS სერვერი, Active Directory Domain Services, DHCP სერვერი. როლის დამატებისას გამოჩნდება გამაფრთხილებელი შეტყობინება, როგორიცაა "DHCP სერვერისთვის საჭირო კომპონენტების დამატება". დააჭირეთ "კომპონენტების დამატება". საჭირო როლების არჩევის შემდეგ დააჭირეთ "შემდეგი".

11. ახალ ფანჯარაში „Select Components“ უგულებელყავით „Select one ან მეტი კომპონენტი ამ სერვერზე დასაინსტალირებლად“, დააწკაპუნეთ შემდეგი. შემდეგ ფანჯარაში "DHCP სერვერი" ვკითხულობთ რას მივაქციოთ ყურადღება DHCP სერვერის დაყენებისას, შემდეგ "შემდეგი". ახალ "ინსტალაციის დადასტურების" ფანჯარაში შეამოწმეთ არჩეული როლები და დააჭირეთ "ინსტალაციას".

12. გამოჩნდება ფანჯარა, რომელიც აჩვენებს შერჩეული კომპონენტების ინსტალაციის პროგრესს. ეს ფანჯარა შეიძლება დაიხუროს, ეს აღარ იმოქმედებს ინსტალაციის პროცესზე.

13. არჩეული კომპონენტების დაინსტალირების შემდეგ „სერვერ მენეჯერში“ დააწკაპუნეთ გამაფრთხილებელ ხატულაზე ძახილის ნიშნის სახით, აირჩიეთ „ამ სერვერის როლის ამაღლება დომენის კონტროლერის დონეზე“.

14. გამოჩნდება "Active Directory Domain Services Configuration Wizard". "განლაგების კონფიგურაციის" ფანჯარაში ნაგულისხმევად დატოვეთ ჩამრთველი "დომენის კონტროლერის დამატება არსებულ დომენზე" და შეამოწმეთ დომენის სახელი "დომენი" ველში. მოედნის მოპირდაპირედ ( მიმდინარე მომხმარებელი) დააჭირეთ ღილაკს "შეცვლა".

15. ადმინისტრაციული უფლებების მქონე დომენში შეიყვანეთ მომხმარებლის სახელი და პაროლი. დააჭირეთ "OK". შემდეგ "შემდეგი".

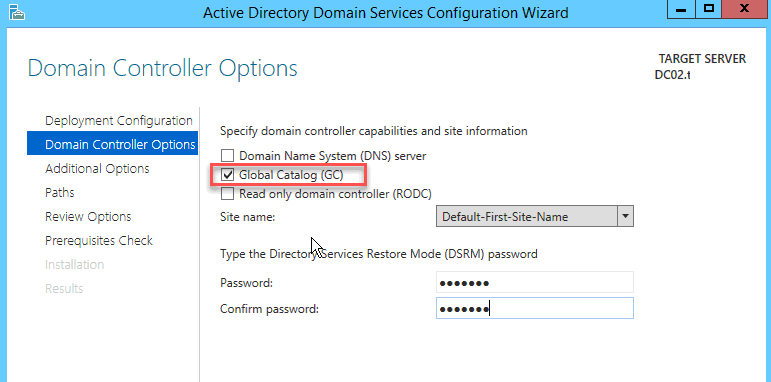

16. "დომენის კონტროლერის პარამეტრების" ფანჯარაში შეიყვანეთ დირექტორია სერვისების აღდგენის რეჟიმის პაროლი (DSRM), ისევ "შემდეგი".

17. ფანჯარაში " DNS პარამეტრები"იგნორირება გაუკეთეთ გაფრთხილებას, რომ ამ DNS სერვერის დელეგირება შეუძლებელია, რადგან ავტორიტეტული მშობელი ზონა ვერ მოიძებნა", უბრალოდ დააწკაპუნეთ "შემდეგი".

18. ფანჯარაში " დამატებითი პარამეტრები"დატოვეთ რეპლიკაციის წყარო, როგორც "ნებისმიერი დომენის კონტროლერი", ისევ "შემდეგი".

19. დატოვეთ AD DS მონაცემთა ბაზის მდებარეობა, ჟურნალის ფაილები და SYSVOL საქაღალდე ნაგულისხმევად, დააწკაპუნეთ „შემდეგი“.

20. გადახედეთ „Active Directory Domain Services Configuration Wizard“-ში კონფიგურირებულ პარამეტრებს, შემდეგ „Next“-ში.

21. ფანჯარაში „შეამოწმეთ წინაპირობები“ შეამოწმეთ, რომ გამოჩნდეს მწვანე ველი. ამრიგად, ინსტალაციის მზადყოფნის ყველა შემოწმება წარმატებით დასრულდა. დააჭირეთ "ინსტალაციას".

22. შემდეგ ფანჯარაში ვკითხულობთ, რომ „ეს სერვერი წარმატებით იქნა კონფიგურირებული დომენის კონტროლერად“. ჩვენ ვკითხულობთ გაფრთხილებებს და დააჭირეთ "დახურვას".

23. დროა შეამოწმოთ ფუნქციონირება დომენის სერვისები Active Directory და DNS სერვერები. ამისათვის გახსენით "სერვერის მენეჯერი".

24. აირჩიეთ „Tools“ - „Active Directory Users and Computers“.

25. გახსენით ჩვენი დომენი და გააფართოვეთ „დომენის კონტროლერების“ განყოფილება. მოპირდაპირე ფანჯარაში ჩვენ ვამოწმებთ მეორე სერვერის არსებობას, როგორც დომენის კონტროლერს.

27. ვამოწმებთ მეორე სერვერის IP მისამართის არსებობას წინსვლის ზონაში და საპირისპირო ძიების ზონაში.

28. შემდეგ აირჩიეთ "Active Directory - საიტები და სერვისები".

29. გააფართოვეთ „Active Directory - Sites“ ხე. ჩვენ ვამოწმებთ მეორე დომენის კონტროლერის არსებობას "სერვერების" საპირისპიროდ.

30. დროა დააკონფიგურიროთ DHCP სერვერი. ამისათვის მეორე სერვერზე აირჩიეთ "სერვერ მენეჯერი" - "ინსტრუმენტები" - "DHCP".

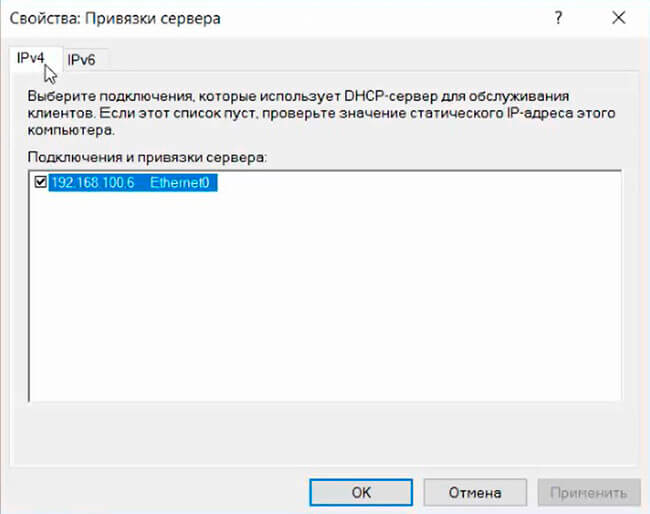

31. აირჩიეთ დამატებითი სერვერი, მარჯვენა გასაღებიმაუსი - "დაამატე ან წაშალე საკინძები".

32. შეამოწმეთ ქსელური ინტერფეისის კონფიგურაცია, რომლის მეშვეობითაც DHCP კლიენტებს მოემსახურებიან მეორე სერვერზე.

33. ჩვენ ვაკავშირებთ ორ DHCP სერვერს. მაღალი ხელმისაწვდომობის კონფიგურაცია, დაბალანსების რეჟიმი მაღალი დატვირთვა. ჩვენ ვანაწილებთ დატვირთვას სერვერებზე 50x50. პირველ სერვერზე კონფიგურაციისთვის, სადაც არის დაინსტალირებული და კონფიგურირებული DHCP სერვერი, აირჩიეთ "სერვერის მენეჯერი" - "ინსტრუმენტები" - "DHCP".

34. დააწკაპუნეთ მაუსის მარჯვენა ღილაკით DHCP სერვერზე შექმნილ სფეროზე, შემდეგ „Configure failover...“.

35. ჩნდება Configure Failover ოსტატი, შემდეგ შემდეგი.

36. მიუთითეთ პარტნიორი სერვერი შეცდომისთვის. ამისათვის ველში „პარტნიორი სერვერი“ ღილაკის „სერვერის დამატება“ დაამატეთ მეორე (დამატებითი) სერვერი, რომელზეც განლაგებულია DHCP სერვერის როლი. შემდეგ დააჭირეთ "შემდეგი".

37. შეიყვანეთ პაროლი "გაზიარებული საიდუმლო" ველში. დანარჩენი პარამეტრები შეიძლება დარჩეს ნაგულისხმევად, დატვირთვის განაწილების პროცენტის ჩათვლით ლოკალური სერვერი- სერვერის პარტნიორი - 50%-დან 50%-მდე. ისევ "შემდეგი".

38. შეამოწმეთ მარცხის პარამეტრები პირველ სერვერსა და მეორად სერვერს შორის. დააწკაპუნეთ "დასრულება".

39. შეცდომის დაყენების დროს შეამოწმეთ, რომ ყველაფერი არის „წარმატებული“ და დახურეთ ოსტატი.

40. გახსენით მეორე სერვერი. "სერვერ მენეჯერი" - "ინსტრუმენტები" - "ავტორიზება".

41. შეამოწმეთ "Address Pool". DHCP სერვერები სინქრონიზებული იქნება.

ეს ასრულებს ინსტალაციის პროცესს და აქტიური პარამეტრებიდირექტორია, DHCP, DNS დასრულებულია. თქვენ შეგიძლიათ ნახოთ რა და როგორ გააკეთოთ ეს აქ:

მოგეხსენებათ, Active Directory Domain Services (AD DS) დაინსტალირებულია სერვერზე, რომელსაც ეწოდება დომენის კონტროლერი (DC). თქვენ შეგიძლიათ დაამატოთ ათობით დამატებითი კონტროლერი AD დომენის აქტიურ დირექტორიაში დატვირთვის დაბალანსების, შეცდომების ტოლერანტობის, WAN ბმულების დატვირთვის შესამცირებლად და ა.შ. დომენის ყველა კონტროლერი უნდა შეიცავდეს მომხმარებლის ანგარიშების, კომპიუტერული ანგარიშების, ჯგუფების და სხვა LDAP დირექტორია ობიექტების ერთსა და იმავე მონაცემთა ბაზას.

სწორი მუშაობისთვის, დომენის ყველა კონტროლერს სჭირდება ინფორმაციის სინქრონიზაცია და კოპირება ერთმანეთთან. როდესაც თქვენ დაამატებთ ახალ დომენის კონტროლერს არსებულ დომენს, დომენის კონტროლერებმა ავტომატურად უნდა მოახდინოს მონაცემების სინქრონიზაცია ერთმანეთთან. თუ ახალი დომენის კონტროლერი და არსებული DC ერთსა და იმავე საიტზე არიან, მათ შეუძლიათ ადვილად გაიმეორონ მონაცემები ერთმანეთს შორის. თუ ახალი DC არის დისტანციურ ადგილზე, მაშინ ავტომატური რეპლიკაცია არ არის ეფექტური. ვინაიდან რეპლიკაცია გაივლის ნელა (WAN არხები), რომლებიც ჩვეულებრივ ძვირია და მათზე მონაცემთა გადაცემის სიჩქარე არ არის მაღალი.

ამ სტატიაში ჩვენ გაჩვენებთ, თუ როგორ უნდა დაამატოთ დამატებითი დომენის კონტროლერი არსებულ Active Directory დომენში ().

დამატებითი დომენის კონტროლერის დამატება არსებულ AD დომენზე

უპირველეს ყოვლისა, ჩვენ უნდა დავაყენოთ Active Directory Domain Services როლი სერვერზე, რომელიც იქნება ახალი DC.

ADDS როლის ინსტალაცია

უპირველეს ყოვლისა, გახსენით სერვერის მენეჯერის კონსოლი. როდესაც სერვერის მენეჯერი იხსნება, დააწკაპუნეთ „როლებისა და ფუნქციების დამატება“ სერვერის როლების ინსტალაციის კონსოლი გასახსნელად.

გადადით "სანამ დაიწყებთ" გვერდზე. აირჩიეთ „როლზე დაფუძნებული ან გამორჩეული ინსტალაცია“ და დააჭირეთ ღილაკს „შემდეგი“. სერვერის შერჩევის გვერდზე კვლავ დააჭირეთ ღილაკს შემდეგი.

აირჩიეთ როლი Active Directory დომენის სერვისები. ფანჯარაში, რომელიც იხსნება, დააწკაპუნეთ ღილაკზე „ფუნქციების დამატება“ დასამატებლად საჭირო იარაღები აქტიური კონტროლიდირექტორია მართვის ინსტრუმენტები.

როდესაც ინსტალაციის პროცესი დასრულდება, გადატვირთეთ სერვერი, შედით როგორც ადმინისტრატორი და მიჰყევით ამ ნაბიჯებს.

დამატებითი დომენის კონტროლერის დაყენება

ახლა როლების ინსტალაციის ოსტატში დააწკაპუნეთ ბმულზე " დააწინაურეთ ეს სერვერი დომენის კონტროლერში».

აირჩიეთ „დომენის კონტროლერის დამატება არსებულ დომენზე“ და შეიყვანეთ თქვენი AD დომენის სახელი ქვემოთ. თუ შესული ხართ როგორც სტანდარტული მომხმარებელი, შეგიძლიათ შეცვალოთ თქვენი რწმუნებათა სიგელები დომენის ადმინისტრატორად. დააჭირეთ ღილაკს "აირჩიეთ", გაიხსნება ახალი ფანჯარა, აირჩიეთ თქვენი დომენის სახელი და დააჭირეთ "OK", შემდეგ "შემდეგი".

დომენის კონტროლერის პარამეტრების გვერდზე, შეგიძლიათ აირჩიოთ DNS სერვერის როლის დაყენება თქვენს DC-ზე. ასევე აირჩიეთ გლობალური კატალოგის როლი. შეიყვანეთ ადმინისტრატორის პაროლი DSRM რეჟიმისთვის და დაადასტურეთ იგი, შემდეგ დააჭირეთ ღილაკს "შემდეგი".

დამატებითი პარამეტრების გვერდზე მიუთითეთ სერვერი, რომლითაც გსურთ განახორციელოთ Active Directory მონაცემთა ბაზის საწყისი რეპლიკაცია (სქემა და ყველა AD დირექტორიის ობიექტი დაკოპირდება მითითებული სერვერიდან). შეგიძლიათ გადაიღოთ სნეფშოტი მიმდინარე მდგომარეობა Active Directory დომენის ერთ-ერთ კონტროლერზე და გამოიყენეთ იგი ახალ მანქანაზე. ამის შემდეგ იქნება ამ სერვერის AD მონაცემთა ბაზა ზუსტი ასლიარსებული დომენის კონტროლერი. წაიკითხეთ მეტი Install From Media (IFM) ფუნქციის შესახებ - ახალი DC-ის დაყენება მედიიდან ერთ-ერთ შემდეგ სტატიაში ():

"ბილიკების და მიმოხილვის პარამეტრების" გვერდებზე ჩვენ არ მოგვიწევს არაფრის კონფიგურაცია, გამოტოვეთ ისინი ღილაკზე "შემდეგი" დაწკაპუნებით. "წინა პირობის" გვერდზე, თუ რაიმე შეცდომას ხედავთ, შეამოწმეთ და შეავსეთ ყველა მითითებული მოთხოვნა, შემდეგ დააჭირეთ ღილაკს "ინსტალაცია".

რეპლიკაციის დაყენება ახალ და არსებულ დომენის კონტროლერს შორის

ჩვენ თითქმის დავასრულეთ, ახლა მოდით შევამოწმოთ და დავიწყოთ რეპლიკაცია პირველად DC-ს შორის (DC01..site). ამ ორ დომენის კონტროლერს შორის ინფორმაციის კოპირებისას, Active Directory მონაცემთა ბაზის მონაცემები დაკოპირდება DC01..site-დან. პროცესის დასრულების შემდეგ, ყველა მონაცემი root დომენის კონტროლერიდან გამოჩნდება ახალ დომენის კონტროლერზე.

"სერვერ მენეჯერში" აირჩიეთ "ინსტრუმენტები" ჩანართი და შემდეგ "აქტიური დირექტორია საიტები და სერვისები".

მარცხენა პანელში გააფართოვეთ Sites -> Default-First-Site-Name -> Servers ჩანართი. ორივე ახალი DC არის იმავე AD საიტზე (ეს ნიშნავს, რომ ისინი არიან იმავე ქვექსელში, ან ქსელებში, რომლებიც დაკავშირებულია მაღალსიჩქარიანი საკომუნიკაციო ბმულით). შემდეგი, აირჩიეთ მიმდინარე სერვერის სახელი, რომელზეც ამჟამად მუშაობთ, შემდეგ დააჭირეთ "NTDS Settings". ჩემს შემთხვევაში DC01 არის root დომენის კონტროლერი, in მომენტშიკონსოლი მუშაობს DC02-ზე, რომელიც იქნება დამატებითი დომენის კონტროლერი.

დააწკაპუნეთ დააწკაპუნეთ მარჯვენა ღილაკითდააჭირე ელემენტს სახელად „ავტომატურად გენერირებული“. დააწკაპუნეთ "გამეორება ახლა". გამოჩნდება გაფრთხილება, რომელიც მიუთითებს, რომ რეპლიკაცია დაიწყო root დომენის კონტროლერსა და ახალ დომენის კონტროლერს შორის.

იგივე გააკეთე DC01-ზე. გააფართოვეთ DC01 ჩანართი და დააჭირეთ "NTDS Settings". დააწკაპუნეთ მაუსის მარჯვენა ღილაკით "ავტომატურად გენერირებული" და შემდეგ "გამეორება ახლა". ორივე სერვერი იმეორებს ერთმანეთს და DC01-ის ყველა შინაარსი დაკოპირდება DC02-ში.

UPD:მე შევქმენი ვიდეო არხი YouTube-ზე, სადაც ეტაპობრივად ვაქვეყნებ ტრენინგ ვიდეოებს IT-ის ყველა სფეროზე, რომელსაც კარგად ვიცნობ, გამოიწერეთ: http://www.youtube.com/user/itsemaev

UPD2: Microsoft ტრადიციულად ცვლის ჩვეულებრივ სინტაქსს ბრძანების ხაზი, ასე რომ, როლები თითოეულში ვინდოუსის ვერსიებისერვერი შეიძლება განსხვავებულად ჟღერდეს. მათ უკვე აღარ ეძახიან fsmo, არამედ ოპერაციის ოსტატებს. ასე რომ, fsmo-ს შენარჩუნების შემდეგ კონსოლში სწორი ბრძანებებისთვის, უბრალოდ დაწერეთ? და ის გაჩვენებთ ხელმისაწვდომ ბრძანებებს.

ჩემს აპრილის ჟურნალში" სისტემის ადმინისტრატორი" აიღო სტატია თემაზე "მოძველებული ან წარუმატებელი დომენის კონტროლერის უმტკივნეულო ჩანაცვლება Windows-ზე დაფუძნებულისერვერი"

და ასი დოლარიც კი გადაიხადეს და ტვინი მომცეს)) ახლა ონოტოლე ვარ.

უმტკივნეულოდ შეცვალეთ მოძველებული ან წარუმატებელი Windows Server დომენის კონტროლერი.(თუ ვინმეს დასჭირდება გამოგიგზავნით სურათებს)

თუ თქვენი დომენის კონტროლერი ვერ მოხერხდა ან სრულიად მოძველებულია და საჭიროებს ჩანაცვლებას, ნუ იჩქარებთ დაგეგმოთ შემდეგი შაბათ-კვირის დახარჯვა ახალი დომენის შექმნაზე ახალ სერვერზე და მასზე მომხმარებელთა მანქანების უმტკივნეულოდ გადატანას. კომპეტენტური მენეჯმენტისარეზერვო დომენის კონტროლერი დაგეხმარებათ სწრაფად და უმტკივნეულოდ შეცვალოთ წინა სერვერი.

Windows-ზე დაფუძნებულ სერვერებთან მომუშავე თითქმის ყველა ადმინისტრატორი, ადრე თუ გვიან, აწყდება სრულიად მოძველებული პირველადი დომენის კონტროლერის შეცვლის აუცილებლობას, რომლის შემდგომ განახლებას აზრი აღარ აქვს, ახლით, რომელიც უფრო მეტად აკმაყოფილებს თანამედროვე მოთხოვნებს. არის კიდევ უფრო უარესი სიტუაციები - დომენის კონტროლერი უბრალოდ გამოუსადეგარი ხდება ავარიის გამო ფიზიკური დონედა სარეზერვო ასლები და სურათები მოძველებულია ან დაკარგულია

პრინციპში, ერთი დომენის კონტროლერის მეორით შეცვლის პროცედურის აღწერა შეგიძლიათ იხილოთ სხვადასხვა ფორუმზე, მაგრამ ინფორმაცია მოცემულია ფრაგმენტებად და, როგორც წესი, ვრცელდება მხოლოდ კონკრეტულ სიტუაციაზე, მაგრამ არ იძლევა რეალურ გადაწყვეტას. გარდა ამისა, თუნდაც მრავალი ფორუმის, ცოდნის ბაზის და სხვა რესურსების წაკითხვის შემდეგ ინგლისური- დომენის კონტროლერის შეცდომის გარეშე გამოცვლის პროცედურის სწორად განხორციელება მხოლოდ მესამე ან მეოთხედ შევძელი.

ამრიგად, მე მინდა მოგაწოდოთ ნაბიჯ-ნაბიჯ ინსტრუქციები დომენის კონტროლერის შეცვლის შესახებ, მიუხედავად იმისა, მუშაობს თუ არა. ერთადერთი განსხვავება ისაა, რომ „დავარდნილი“ კონტროლერის შემთხვევაში, ეს სტატია დაგეხმარებათ მხოლოდ იმ შემთხვევაში, თუ წინასწარ იზრუნებთ და განათავსებთ სარეზერვო დომენის კონტროლერს.

სერვერების მომზადება როლის დაწინაურებისთვის/დაქვეითებისთვის

სარეზერვო დომენის კონტროლერის შექმნის პროცედურა მარტივია - ჩვენ უბრალოდ ვმართავთ dcpromo ოსტატს ქსელის ნებისმიერ სერვერზე. dcpromo ოსტატის გამოყენებით, ჩვენ ვქმნით დომენის კონტროლერს არსებულ დომენში. ამ მანიპულაციების შედეგად, ჩვენ ვიღებთ განლაგებულ AD დირექტორია სერვისს დამატებითი სერვერი(მე მას დავარქმევ pserver და მთავარი კონტროლერი dcserver).

შემდეგი, თუ თავად dcpromo-მ არ შესთავაზა, გაუშვით DNS ინსტალაციასერვერი. თქვენ არ გჭირდებათ რაიმე პარამეტრის შეცვლა, არც ზონის შექმნა - ის ინახება AD-ში და ყველა ჩანაწერი ავტომატურად იმეორებს სარეზერვო კონტროლერს. ყურადღება - DNS-ში მთავარი ზონა გამოჩნდება მხოლოდ რეპლიკაციის შემდეგ, რომლის დაჩქარების მიზნით შესაძლებელია სერვერის გადატვირთვა. TCP/IP პარამეტრებში ქსელის ბარათისარეზერვო დომენის კონტროლერი პირველადი მისამართით DNS სერვერიდა უნდა იყოს მითითებული პირველადი დომენის კონტროლერის IP მისამართი.

ახლა თქვენ შეგიძლიათ მარტივად შეამოწმოთ სარეზერვო დომენის კონტროლერის ფსერვერის ფუნქციონირება. ჩვენ შეგვიძლია შევქმნათ დომენის მომხმარებელი როგორც ძირითად, ასევე სარეზერვო დომენის კონტროლერებზე. შექმნისთანავე ის ჩნდება დუბლიკატ სერვერზე, მაგრამ ერთ წუთში (როდესაც რეპლიკაცია მიმდინარეობს) ნაჩვენებია როგორც გამორთული, რის შემდეგაც ის იწყებს იდენტურად გამოჩენას ორივე კონტროლერზე.

ერთი შეხედვით, დასრულებულია რამდენიმე დომენის კონტროლერის ურთიერთქმედების სამუშაო სქემის შექმნის ყველა ნაბიჯი და ახლა, "პირველადი" დომენის კონტროლერის წარუმატებლობის შემთხვევაში, "სარეზერვო" კონტროლერები ავტომატურად შეასრულებენ მის ფუნქციებს. . თუმცა, მიუხედავად იმისა, რომ განსხვავება "ძირითად" და "სარეზერვო" დომენის კონტროლერს შორის არის წმინდა ნომინალური, "პირველადი" დომენის კონტროლერს აქვს მთელი რიგი ფუნქციები (FSMO როლები), რომლებიც არ უნდა დავივიწყოთ. ამრიგად, ზემოაღნიშნული ოპერაციები ამისთვის ნორმალური ფუნქციონირებადირექტორია სერვისები "პირველადი" დომენის კონტროლერის წარუმატებლობის შემთხვევაში არ არის საკმარისი და ქვემოთ იქნება აღწერილი ქმედებები, რომლებიც უნდა განხორციელდეს პირველადი დომენის კონტროლერის როლის კომპეტენტურად გადაცემის/დაუფლებისთვის.

ცოტა თეორია

უნდა იცოდეთ, რომ კონტროლერები დომენი აქტიურიდირექტორიები ასრულებენ რამდენიმე ტიპის როლს. ამ როლებს ეწოდება FSMO (მოქნილი ერთი სამაგისტრო ოპერაციები):

- სქემის ოსტატი(სქემის მფლობელი) - როლი პასუხისმგებელია სქემის შეცვლის უნარზე - მაგალითად, გაფართოება გაცვლის სერვერიან ISA სერვერი. თუ როლის მფლობელი მიუწვდომელია, თქვენ ვერ შეძლებთ არსებული დომენის სქემის შეცვლას;

- Domain Naming Master (Domain Naming Operation Master) - როლი საჭიროა, თუ თქვენს დომენის ტყეში რამდენიმე დომენი ან ქვედომენია. ამის გარეშე შეუძლებელი იქნება დომენების შექმნა და წაშლა ერთი დომენის ტყეში;

- Relative ID Master (Relative ID Master) - პასუხისმგებელია თითოეული AD ობიექტისთვის უნიკალური ID-ის შექმნაზე;

- ძირითადი დომენის კონტროლერის ემულატორი - ის პასუხისმგებელია მომხმარებლის ანგარიშებთან მუშაობაზე და უსაფრთხოების პოლიტიკაზე. მასთან კომუნიკაციის ნაკლებობა საშუალებას გაძლევთ შეხვიდეთ სამუშაო სადგურებში ძველი პაროლით, რომლის შეცვლა შეუძლებელია, თუ დომენის კონტროლერი "დავარდება";

- ინფრასტრუქტურის ოსტატი (Infrastructure Master) - როლი პასუხისმგებელია AD ობიექტების შესახებ ინფორმაციის გადაცემაზე სხვა დომენის კონტროლერებისთვის მთელ ტყეში.

ეს როლები საკმარისად დეტალურად არის დაწერილი მრავალ ცოდნის ბაზაში, მაგრამ მთავარი როლი თითქმის ყოველთვის დავიწყებულია - ეს არის გლობალური კატალოგის როლი. სინამდვილეში, ეს დირექტორია უბრალოდ იწყებს LDAP სერვისს 3268 პორტზე, მაგრამ ეს არის მისი მიუწვდომლობა, რომელიც არ მისცემს დომენის მომხმარებლებს სისტემაში შესვლის საშუალებას. აღსანიშნავია, რომ დომენის ყველა კონტროლერს ერთდროულად შეუძლია გლობალური კატალოგის როლი.

სინამდვილეში, შეგვიძლია დავასკვნათ, რომ თუ თქვენ გაქვთ პრიმიტიული დომენი 30-50 აპარატისთვის, გაფართოებული ინფრასტრუქტურის გარეშე, რომელიც არ შეიცავს ქვედომენებს, მაშინ შეიძლება ვერ შეამჩნიოთ წვდომის ნაკლებობა პირველი ორი როლის მფლობელთან/მფლობელებთან. გარდა ამისა, რამდენჯერმე წავაწყდი ორგანიზაციებს, რომლებიც ერთ წელზე მეტია ფუნქციონირებენ დომენის კონტროლერის გარეშე, მაგრამ დომენის ინფრასტრუქტურაზე. ანუ, ყველა უფლება დიდი ხნის წინ იყო განაწილებული, დომენის კონტროლერი გაშვებული იყო და არ სჭირდებოდათ შეცვლა, მომხმარებლები არ ცვლიდნენ პაროლს და მუშაობდნენ ჩუმად.

განსაზღვრეთ ამჟამინდელი fsmo როლის მფლობელები.

ნება მომეცით განვმარტო - ჩვენ გონივრულად გვინდა შევცვალოთ დომენის კონტროლერი მისი შესაძლებლობების დაკარგვის გარეშე. იმ შემთხვევაში, თუ დომენში არის ორი ან მეტი კონტროლერი, ჩვენ უნდა გავარკვიოთ ვის ეკუთვნის თითოეული fsmo როლი. ამის გაკეთება საკმაოდ მარტივია შემდეგი ბრძანებების გამოყენებით:

dsquery სერვერი -hasfsmo სქემა

dsquery სერვერი - hasfsmo სახელი

dsquery სერვერი - hasfsmo rid

dsquery სერვერი - hasfsmo pdc

dsquery სერვერი - hasfsmo infr

dsquery სერვერი -forest -isgc

თითოეული ბრძანება აჩვენებს ინფორმაციას იმის შესახებ, თუ ვინ არის მოთხოვნილი როლის მფლობელი (ნახ. 1). ჩვენს შემთხვევაში, ყველა როლის მფლობელი არის პირველადი დომენის კონტროლერი dcserver.

fsmo როლების ნებაყოფლობითი გადაცემა Active Directory კონსოლების გამოყენებით.

ჩვენ გვაქვს ყველა საჭირო ინფორმაცია PDC როლის გადასატანად. დავიწყოთ: ჯერ უნდა დავრწმუნდეთ, რომ ჩვენი ანგარიში არის დომენის ადმინისტრატორთა, სქემის ადმინისტრატორთა და საწარმოთა ადმინისტრატორთა ჯგუფის წევრი და შემდეგ გავაგრძელოთ ტრადიციული მეთოდი fsmo როლის გადაცემა - დომენის მართვა Active Directory კონსოლების მეშვეობით.

„დომენის დასახელების სამაგისტრო“ როლის გადასატანად, შეასრულეთ შემდეგი ნაბიჯები:

- გახსენით „Active Directory Domains and Trusts“ დომენის კონტროლერზე, საიდანაც გვინდა როლის გადატანა. თუ AD-ით ვიმუშავებთ დომენის კონტროლერზე, რომელზეც გვინდა როლის გადატანა, მაშინ გამოვტოვებთ შემდეგ პუნქტს;

- დააწკაპუნეთ მაუსის მარჯვენა ღილაკით Active Directory - Domains and Trusts ხატულაზე და აირჩიეთ Connect to domain controller ბრძანება. ვირჩევთ დომენის კონტროლერს, რომელზეც გვინდა როლის გადატანა;

- დააწკაპუნეთ Active Directory - Domains and Trusts კომპონენტზე მარჯვენა ღილაკით და აირჩიეთ Operation Masters ბრძანება;

- Change Operations Owner დიალოგურ ფანჯარაში დააწკაპუნეთ ღილაკზე Change (ნახ. 2).

- pop-up მოთხოვნაზე დადებითი პასუხის შემდეგ, ჩვენ ვიღებთ წარმატებით გადაცემულ როლს.

ანალოგიურად, შეგიძლიათ გამოიყენოთ Active Directory Users and Computers კონსოლი RID Master, PDC და Infrastructure Master როლების გადასატანად.

„სქემის მფლობელის“ როლის გადასატანად ჯერ სისტემაში უნდა დაარეგისტრიროთ საკონტროლო ბიბლიოთეკა აქტიური სქემადირექტორია:

მას შემდეგ, რაც ყველა როლი გადაინაცვლებს, რჩება საქმე დარჩენილ ვარიანტთან - გლობალური კატალოგის მცველთან. ჩვენ მივდივართ Active Directory-ში: „საიტები და სერვისები“, ნაგულისხმევი საიტი, სერვერები, ვპოულობთ დომენის კონტროლერს, რომელიც გახდა მთავარი და მის NTDS პარამეტრების თვისებებში, მონიშნეთ ყუთი გლობალური კატალოგის გვერდით. (ნახ. 3)

შედეგი არის ის, რომ ჩვენ შევცვალეთ როლის მფლობელები ჩვენი დომენისთვის. მათთვის, ვინც საბოლოოდ უნდა მოიცილოს ძველი დომენის კონტროლერი, ჩვენ მას ვამცირებთ წევრი სერვერზე. ამასთან, განხორციელებული ქმედებების სიმარტივე ანაზღაურდება იმით, რომ მათი განხორციელება რიგ სიტუაციებში შეუძლებელია, ან მთავრდება შეცდომით. ამ შემთხვევებში ntdsutil.exe დაგვეხმარება.

fsmo როლების ნებაყოფლობითი გადაცემა ntdsutil.exe კონსოლების გამოყენებით.

იმ შემთხვევაში, თუ fsmo როლების გადაცემა AD კონსოლების გამოყენებით ვერ მოხერხდა, Microsoft-მა შექმნა ძალიან მოსახერხებელი პროგრამა - ntdsutil.exe - ტექნიკური პროგრამა. აქტიური დირექტორიადირექტორია. ეს ინსტრუმენტი საშუალებას გაძლევთ შეასრულოთ ძალიან სასარგებლო ქმედებები- მთლიანი AD მონაცემთა ბაზის აღდგენამდე სარეზერვო ასლიდან, რომელიც თავად ამ პროგრამამ შექმნა AD-ში ბოლო ცვლილების დროს. მისი ყველა შესაძლებლობა შეგიძლიათ იხილოთ Microsoft-ის ცოდნის ბაზაში (სტატიის კოდი: 255504). ამ შემთხვევაში, ჩვენ ვსაუბრობთ იმაზე, რომ ntdsutil.exe პროგრამა საშუალებას გაძლევთ გადაიტანოთ როლები და „აირჩიოთ“ ისინი.

თუ გვინდა როლის გადატანა არსებული „პირველადი“ დომენის კონტროლერიდან „სარეზერვოზე“, შევდივართ „ძირითად“ კონტროლერში და ვიწყებთ როლების გადაცემას (გადაცემის ბრძანება).

თუ რაიმე მიზეზით არ გვაქვს პირველადი დომენის კონტროლერი, ან ვერ შევდივართ ადმინისტრაციული ანგარიშით, შევდივართ სარეზერვო დომენის კონტროლერში და ვიწყებთ როლების „არჩევას“ (ბრძანების ჩამორთმევა).

ასე რომ, პირველი შემთხვევა არის ის, რომ პირველადი დომენის კონტროლერი არსებობს და ნორმალურად ფუნქციონირებს. შემდეგ მივდივართ დომენის ძირითად კონტროლერზე და აკრიფეთ შემდეგი ბრძანებები:

ntdsutil.exe

როლები

კავშირები

დაკავშირება სერვერის სერვერის სახელთან (ვისაც გვინდა როლი მივცეთ)

ქ

თუ შეცდომები გამოჩნდება, ჩვენ უნდა შევამოწმოთ კავშირი დომენის კონტროლერთან, რომელთანაც დაკავშირებას ვცდილობთ. თუ შეცდომები არ არის, მაშინ ჩვენ წარმატებით დავუკავშირდით მითითებულ დომენის კონტროლერს იმ მომხმარებლის უფლებებით, რომლის სახელითაც შევიყვანთ ბრძანებებს.

ბრძანებების სრული სია ხელმისაწვდომია fsmo ტექნიკური მომსახურების მოთხოვნის შემდეგ სტანდარტული ნიშნის გამოყენებით? . როლების გადაცემის დრო დადგა. მე მაშინვე, დაუფიქრებლად, გადავწყვიტე როლები გადამეტანა იმ თანმიმდევრობით, რომლითაც ისინი მითითებულია ntdsutil-ის ინსტრუქციებში და მივედი დასკვნამდე, რომ მე ვერ გადავიტანდი ინფრასტრუქტურის მფლობელის როლს. როლის გადაცემის მოთხოვნის საპასუხოდ, დამიბრუნდა შეცდომა: „Fsmo როლის ამჟამინდელ მფლობელთან დაკავშირება შეუძლებელია“. დიდი ხანი ვეძებდი ინფორმაციას ინტერნეტში და აღმოვაჩინე, რომ ადამიანების უმეტესობა, ვინც როლის გადაცემის სტადიას მიაღწია, ამ შეცდომის წინაშე დგას. ზოგიერთი მათგანი ცდილობს ძალით წაართვას ეს როლი (არაუშავს), ზოგი ტოვებს ყველაფერს ისე, როგორც არის - და ამ როლის გარეშე ბედნიერად ცხოვრობს.

საცდელი და შეცდომით გავარკვიე, რომ როლების გადაცემისას ამ თანმიმდევრობითყველა ნაბიჯის სწორად შესრულება გარანტირებულია:

- იდენტიფიკატორების მფლობელი;

- სქემის მფლობელი;

- დასახელების ოსტატი;

- ინფრასტრუქტურის მფლობელი;

- დომენის კონტროლერი;

სერვერთან წარმატებით დაკავშირების შემდეგ, ჩვენ ვიღებთ მოწვევას როლების მართვისთვის (fsmo შენარჩუნება) და შეგვიძლია დავიწყოთ როლების გადაცემა:

- დომენის დასახელების ოსტატის გადაცემა

- ინფრასტრუქტურის გადაცემის ოსტატი

- გადაცემის განთავისუფლების ოსტატი

- გადაცემის სქემის ოსტატი

- PDC ოსტატის გადაცემა

ყოველი ბრძანების შესრულების შემდეგ უნდა გამოჩნდეს მოთხოვნა, რომელიც გვეკითხება ნამდვილად გვინდა თუ არა მითითებული როლის მითითებულ სერვერზე გადატანა. ბრძანების წარმატებით შესრულების შედეგი ნაჩვენებია ნახ. 4-ში.

გლობალური კატალოგის მეურვის როლი დელეგირებულია წინა ნაწილში აღწერილი წესით.

fsmo როლების იძულება ntdsutil.exe-ის გამოყენებით.

მეორე შემთხვევა არის ის, რომ ჩვენ გვინდა პირველადი როლი მივცეთ ჩვენს სარეზერვო დომენის კონტროლერს. ამ შემთხვევაში არაფერი იცვლება - ერთადერთი განსხვავება ისაა, რომ ჩვენ ვასრულებთ ყველა ოპერაციას seize ბრძანების გამოყენებით, მაგრამ სერვერზე, რომელზეც გვინდა როლების გადაცემა როლების მინიჭებისთვის.

დომენის დასახელების ოსტატის ხელში ჩაგდება

ინფრასტრუქტურის ოსტატის ხელში ჩაგდება

წართმევა განთავისუფლების ოსტატი

სქემის ოსტატის ხელში ჩაგდება

ჩამორთმევა PDC

გთხოვთ გაითვალისწინოთ, რომ თუ თქვენ ჩამოართვით როლი დომენის კონტროლერს, რომელიც ამჟამად არ არის, მაშინ როდესაც ის გამოჩნდება ქსელში, კონტროლერები დაიწყებენ კონფლიქტს და თქვენ ვერ აიცილებთ პრობლემებს დომენის ფუნქციონირებაში.

შეცდომებზე მუშაობა.

ყველაზე მნიშვნელოვანი, რაც არ უნდა დაგვავიწყდეს, არის ის, რომ ახალი პირველადი დომენის კონტროლერი დამოუკიდებლად არ დააფიქსირებს TCP/IP პარამეტრებს: მას ახლა სასურველია ჰქონდეს პირველადი DNS სერვერის მისამართი (და თუ ძველი კონტროლერიდომენი + DNS სერვერი აკლია, მაშინ აუცილებლად მიუთითეთ 127.0.0.1.

უფრო მეტიც, თუ თქვენს ქსელში გაქვთ DHCP სერვერი, მაშინ თქვენ უნდა აიძულოთ იგი, რომ გასცეს პირველადი DNS სერვერის მისამართი თქვენი ახალი სერვერის IP, თუ DHCP არ არის, გაიარეთ ყველა მანქანა და მიანიშნეთ ეს. მათ პირველადი DNSხელით. ალტერნატიულად, შეგიძლიათ იგივე ip მიანიჭოთ დომენის ახალ კონტროლერს, როგორც ძველს.

ახლა თქვენ უნდა შეამოწმოთ როგორ მუშაობს ყველაფერი და თავიდან აიცილოთ ძირითადი შეცდომები. ამისათვის მე გთავაზობთ ყველა მოვლენის წაშლას ორივე კონტროლერზე და ჟურნალების შენახვა საქაღალდეში სხვა სარეზერვო ასლებიდა გადატვირთეთ ყველა სერვერი.

მათი ჩართვის შემდეგ, ჩვენ ყურადღებით ვაანალიზებთ ყველა მოვლენის ჟურნალს გაფრთხილებებისა და შეცდომების გამო.

ყველაზე გავრცელებული გაფრთხილება fsmo-ზე როლების გადაცემის შემდეგ არის შეტყობინება, რომ "msdtc ვერ უმკლავდება დომენის კონტროლერის დაწინაურებას/დაქვეითებას, რომელიც მოხდა."

გამოსწორება მარტივია: "ადმინისტრაციის" მენიუში ვხვდებით "სერვისებს"

კომპონენტები". იქ ვხსნით "კომპონენტის სერვისებს", "კომპიუტერებს", ვხსნით "ჩემი კომპიუტერის" განყოფილების თვისებებს, ვეძებთ "MS DTC" იქ და დააჭირეთ "უსაფრთხოების პარამეტრებს". იქ ჩვენ დავუშვებთ "წვდომა DTC ქსელში" და დააჭირეთ OK. სერვისი განახლდება და გაფრთხილება გაქრება.

შეცდომის მაგალითი იქნება შეტყობინება, რომ მთავარი DNS ზონა ვერ ჩაიტვირთება, ან DNS სერვერი ვერ ხედავს დომენის კონტროლერს.

თქვენ შეგიძლიათ გაიგოთ დომენის ფუნქციონირების პრობლემები უტილიტის გამოყენებით (ნახ. 5):

თქვენ შეგიძლიათ დააინსტალიროთ ეს პროგრამა ორიგინალი დისკი Windows 2003 /support/tools საქაღალდედან. პროგრამა საშუალებას გაძლევთ შეამოწმოთ დომენის კონტროლერის ყველა სერვისის ფუნქციონირება. თითოეული ეტაპი უნდა დასრულდეს წარმატებით გავლილი სიტყვებით. თუ თქვენ ვერ შეძლებთ (ყველაზე ხშირად ეს არის კავშირის ან სისტემური ჟურნალის ტესტები), მაშინ შეგიძლიათ სცადოთ შეცდომის ავტომატურად გამოსწორება:

dcdiag /v / fix

როგორც წესი, DNS-თან დაკავშირებული ყველა შეცდომა უნდა გაქრეს. თუ არა, გამოიყენეთ უტილიტა ყველა ქსელის სერვისის სტატუსის შესამოწმებლად:

და მისი სასარგებლო ინსტრუმენტიპრობლემების მოგვარება:

netdiag /v / fix

თუ ამის შემდეგ კვლავ რჩება DNS-თან დაკავშირებული შეცდომები, უმარტივესი გზაა მისგან ყველა ზონის ამოღება და ხელით შექმნა. ეს საკმაოდ მარტივია - მთავარია შექმნათ სამაგისტრო ზონა დომენის სახელით, შენახული Active Directory-ში და რეპლიკაციური ქსელის ყველა დომენის კონტროლერზე.

მეტი დეტალური ინფორმაციაშესახებ DNS შეცდომებიიძლევა სხვა ბრძანებას:

dcdiag / ტესტი: dns

შესრულებული სამუშაოს დასასრულს, კიდევ 30 წუთი დამჭირდა, რომ გამეგო მრავალი გაფრთხილების გამოჩენის მიზეზი - გავარკვიე დროის სინქრონიზაცია, გლობალური კატალოგის არქივირება და სხვა რამ, რაც არასდროს მიმიღია. ადრე. ახლა ყველაფერი მუშაობს საათის მექანიზმის მსგავსად - მთავარია გახსოვდეთ, რომ შექმნათ სარეზერვო დომენის კონტროლერი, თუ გსურთ ძველი დომენის კონტროლერის ქსელიდან ამოღება.