რა არის აქტიური დირექტორია და როგორ მუშაობს. რა არის Active Directory. ავთენტიფიკაციის ერთი წერტილი

ნებისმიერ ახალბედა მომხმარებელს, რომელსაც შეექმნა აბრევიატურა AD, აინტერესებს რა არის Active Directory? Active Directory არის Microsoft-ის მიერ შემუშავებული დირექტორია სერვისი Windows დომენური ქსელებისთვის. შედის Windows Server ოპერაციული სისტემების უმეტესობაში, როგორც პროცესებისა და სერვისების ერთობლიობა. თავდაპირველად სერვისი მხოლოდ დომენებს ეხებოდა. თუმცა, Windows Server 2008-დან დაწყებული, AD გახდა დირექტორიაზე დაფუძნებული პირადობის სერვისების ფართო სპექტრის სახელი. ეს Active Directory დამწყებთათვის სწავლის უკეთეს გამოცდილებას ხდის.

ძირითადი განმარტება

სერვერს, რომელიც აწარმოებს Active Directory Domain Directory Services-ს, ეწოდება დომენის კონტროლერი. ის ამოწმებს და ავტორიზაციას აძლევს ყველა მომხმარებელს და კომპიუტერს Windows ქსელის დომენში, ანიჭებს და ახორციელებს უსაფრთხოების პოლიტიკას ყველა კომპიუტერისთვის, და ინსტალაციას ან განახლებას პროგრამულ უზრუნველყოფას. მაგალითად, როდესაც მომხმარებელი შედის კომპიუტერში, რომელიც უერთდება Windows დომენს, Active Directory ამოწმებს მოწოდებულ პაროლს და ადგენს სუბიექტი სისტემის ადმინისტრატორია თუ სტანდარტული მომხმარებელი. ის ასევე იძლევა ინფორმაციის მენეჯმენტსა და შენახვას, უზრუნველყოფს ავთენტიფიკაციისა და ავტორიზაციის მექანიზმებს და აყალიბებს ჩარჩოს სხვა დაკავშირებული სერვისების განსათავსებლად: სერტიფიკატების სერვისები, ფედერირებული და მსუბუქი დირექტორია სერვისები და უფლებების მართვა.

Active Directory იყენებს LDAP ვერსიებს 2 და 3, Microsoft-ის Kerberos ვერსიას და DNS.

Active Directory - რა არის ეს? მარტივი სიტყვებით კომპლექსის შესახებ

ქსელის მონაცემების მონიტორინგი შრომატევადი ამოცანაა. მცირე ქსელებშიც კი, მომხმარებლებს ჩვეულებრივ უჭირთ ქსელის ფაილების და პრინტერების პოვნა. რაიმე სახის დირექტორიას გარეშე, საშუალო და დიდი ქსელების მართვა შეუძლებელია და ხშირად ექმნებათ სირთულეები რესურსების მოძიებაში.

Microsoft Windows-ის წინა ვერსიები მოიცავდა სერვისებს, რომლებიც ეხმარებოდნენ მომხმარებლებს და ადმინისტრატორებს ინფორმაციის მოძიებაში. ქსელის სამეზობლო სასარგებლოა ბევრ გარემოში, მაგრამ აშკარა მინუსი არის უხერხული ინტერფეისი და მისი არაპროგნოზირებადობა. WINS მენეჯერი და სერვერის მენეჯერი შეიძლება გამოყენებულ იქნას სისტემების სიის სანახავად, მაგრამ ისინი არ იყო ხელმისაწვდომი საბოლოო მომხმარებლებისთვის. ადმინისტრატორები იყენებდნენ მომხმარებლის მენეჯერს, რათა დაემატებინათ და ამოეღოთ მონაცემები სრულიად განსხვავებული ტიპის ქსელის ობიექტიდან. აღმოჩნდა, რომ ეს აპლიკაციები არაეფექტური იყო დიდი ქსელებისთვის და დაისვა კითხვა, რატომ სჭირდებათ კომპანიებს Active Directory?

დირექტორია, ყველაზე ზოგადი გაგებით, არის ობიექტების სრული სია. სატელეფონო წიგნი არის დირექტორიას ტიპი, რომელიც ინახავს ინფორმაციას ხალხის, ბიზნესისა და სამთავრობო ორგანიზაციების შესახებ დაისინი ჩვეულებრივ იწერენ სახელებს, მისამართებს და ტელეფონის ნომრებს.მაინტერესებს Active Directory - რა არის ეს, მარტივი სიტყვებით შეგვიძლია ვთქვათ, რომ ეს ტექნოლოგია დირექტორიას ჰგავს, მაგრამ ბევრად უფრო მოქნილი. AD ინახავს ინფორმაციას ორგანიზაციების, საიტების, სისტემების, მომხმარებლების, აქციების და ნებისმიერი სხვა ქსელის ერთეულის შესახებ.

Active Directory კონცეფციების შესავალი

რატომ სჭირდება ორგანიზაციას Active Directory? როგორც Active Directory-ის შესავალშია აღნიშნული, სერვისი ინახავს ინფორმაციას ქსელის კომპონენტების შესახებ. Active Directory დამწყებთათვის სახელმძღვანელო განმარტავს, რომ ეს საშუალებას აძლევს კლიენტებს იპოვონ ობიექტები თავიანთ სახელთა სივრცეში.ეს თ ტერმინი (ასევე უწოდებენ კონსოლის ხეს) ეხება იმ არეალს, რომელშიც შეიძლება განთავსდეს ქსელის კომპონენტი. მაგალითად, წიგნის სარჩევი ქმნის სახელთა სივრცეს, რომელშიც თავები შეიძლება მიენიჭოს გვერდების ნომრებს.

DNS არის კონსოლის ხე, რომელიც წყვეტს ჰოსტის სახელებს IP მისამართებზე, როგორიცაასატელეფონო წიგნები უზრუნველყოფს სახელების ადგილს ტელეფონის ნომრების სახელების გადასაჭრელად.როგორ ხდება ეს Active Directory-ში? AD უზრუნველყოფს კონსოლის ხეს ქსელის ობიექტების სახელების გადასაჭრელად თავად ობიექტებისთვის დაშეუძლია გადაჭრას ერთეულების ფართო სპექტრი, მათ შორის მომხმარებლები, სისტემები და სერვისები ქსელში.

ობიექტები და ატრიბუტები

ყველაფერი, რასაც Active Directory აკონტროლებს, ითვლება ობიექტად.მარტივი სიტყვებით შეგვიძლია ვთქვათ, რომ ეს არის Active Directory-ში არის ნებისმიერი მომხმარებელი, სისტემა, რესურსი ან სერვისი. ჩვეულებრივი ტერმინი ობიექტი გამოიყენება, რადგან AD-ს შეუძლია მრავალი ელემენტის თვალყურის დევნება და ბევრ ობიექტს შეუძლია საერთო ატრიბუტების გაზიარება. Რას ნიშნავს?

ატრიბუტები აღწერს ობიექტებს Active Directory-ში, მაგალითად, მომხმარებლის ყველა ობიექტი იზიარებს ატრიბუტებს მომხმარებლის სახელის შესანახად. ეს ასევე ეხება მათ აღწერილობებს. სისტემები ასევე არის ობიექტები, მაგრამ მათ აქვთ ატრიბუტების ცალკეული ნაკრები, რომელიც მოიცავს ჰოსტის სახელს, IP მისამართს და მდებარეობას.

ნებისმიერი კონკრეტული ტიპის ობიექტისთვის ხელმისაწვდომი ატრიბუტების ერთობლიობას სქემა ეწოდება. ის განასხვავებს ობიექტების კლასებს ერთმანეთისგან. სქემის ინფორმაცია რეალურად ინახება Active Directory-ში. რომ უსაფრთხოების პროტოკოლის ეს ქცევა ძალიან მნიშვნელოვანია, მეტყველებს ის ფაქტი, რომ დიზაინი საშუალებას აძლევს ადმინისტრატორებს დაამატონ ატრიბუტები ობიექტების კლასებში და გაანაწილონ ისინი ქსელში დომენის ყველა კუთხეში დომენის კონტროლერების გადატვირთვის გარეშე.

LDAP კონტეინერი და სახელი

კონტეინერი არის სპეციალური ტიპის ობიექტი, რომელიც გამოიყენება სერვისის მუშაობის ორგანიზებისთვის. ის არ წარმოადგენს ფიზიკურ ერთეულს, როგორიცაა მომხმარებელი ან სისტემა. ამის ნაცვლად, იგი გამოიყენება სხვა ელემენტების დასაჯგუფებლად. კონტეინერის ობიექტები შეიძლება მოთავსდეს სხვა კონტეინერებში.

AD-ის ყველა ელემენტს აქვს სახელი. ეს ისეთები არ არიან, რომლებსაც შეჩვეული ხართ, მაგალითად, ივანე ან ოლგა. ეს არის LDAP გამორჩეული სახელები. LDAP გამორჩეული სახელები რთულია, მაგრამ ისინი საშუალებას გაძლევთ ცალსახად ამოიცნოთ ნებისმიერი ობიექტი დირექტორიაში, მისი ტიპის მიუხედავად.

ტერმინების ხე და ვებგვერდი

ტერმინი ხე გამოიყენება Active Directory-ში ობიექტების ნაკრების აღსაწერად. Ეს რა არის? მარტივი სიტყვებით, ეს შეიძლება აიხსნას ხის ასოციაციის გამოყენებით. როდესაც კონტეინერები და ობიექტები გაერთიანებულია იერარქიულად, ისინი ქმნიან ტოტებს - აქედან მოდის სახელი. დაკავშირებული ტერმინია უწყვეტი ქვეხე, რომელიც ეხება ხის უწყვეტ მთავარ ტოტს.

მეტაფორის გაგრძელება, ტერმინი "ტყე" აღწერს კოლექციას, რომელიც არ არის იგივე სახელთა სივრცის ნაწილი, მაგრამ იზიარებს საერთო სქემას, კონფიგურაციას და გლობალურ დირექტორიას. ამ სტრუქტურებში ობიექტები ხელმისაწვდომია ყველა მომხმარებლისთვის, თუ უსაფრთხოება იძლევა. მრავალ დომენად დაყოფილმა ორგანიზაციებმა ხეები უნდა დააჯგუფონ ერთ ტყეში.

საიტი არის გეოგრაფიული მდებარეობა, რომელიც განსაზღვრულია Active Directory-ში. საიტები შეესაბამება ლოგიკურ IP ქვექსელებს და, როგორც ასეთი, შეიძლება გამოყენებულ იქნას აპლიკაციების მიერ ქსელში უახლოესი სერვერის მოსაძებნად. Active Directory-დან საიტის ინფორმაციის გამოყენებამ შეიძლება მნიშვნელოვნად შეამციროს ტრაფიკი WAN-ებზე.

Active Directory მენეჯმენტი

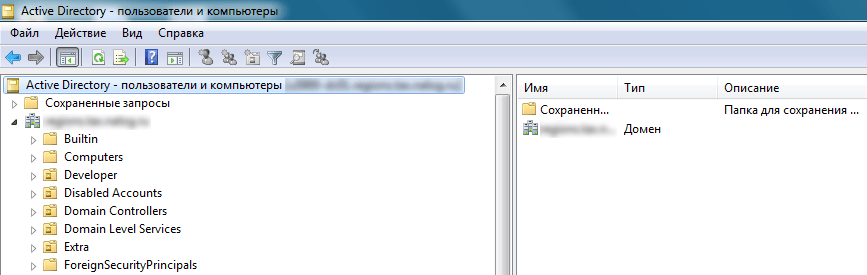

Active Directory მომხმარებლების snap-in კომპონენტი. ეს არის ყველაზე მოსახერხებელი ინსტრუმენტი Active Directory-ის ადმინისტრირებისთვის. ის პირდაპირ ხელმისაწვდომია ადმინისტრაციული ინსტრუმენტების პროგრამის ჯგუფიდან Start მენიუში. ის ცვლის და აუმჯობესებს სერვერის მენეჯერს და მომხმარებლის მენეჯერს Windows NT 4.0-დან.

Უსაფრთხოება

Active Directory მნიშვნელოვან როლს ასრულებს Windows ქსელების მომავალში. ადმინისტრატორებს უნდა შეეძლოთ დაიცვან თავიანთი დირექტორია თავდამსხმელებისგან და მომხმარებლებისგან დავალებების დელეგირებისას სხვა ადმინისტრატორებისთვის. ეს ყველაფერი შესაძლებელია Active Directory უსაფრთხოების მოდელის გამოყენებით, რომელიც აკავშირებს წვდომის კონტროლის სიას (ACL) დირექტორიაში არსებული ყველა კონტეინერისა და ობიექტის ატრიბუტთან.

კონტროლის მაღალი დონე საშუალებას აძლევს ადმინისტრატორს მიანიჭოს ცალკეულ მომხმარებლებს და ჯგუფებს სხვადასხვა დონის ნებართვები ობიექტებზე და მათ თვისებებზე. მათ შეუძლიათ დაამატონ ატრიბუტები ობიექტებში და დამალონ ეს ატრიბუტები მომხმარებლის გარკვეული ჯგუფებისგან. მაგალითად, შეგიძლიათ დააყენოთ ACL ისე, რომ მხოლოდ მენეჯერებს შეეძლოთ სხვა მომხმარებლების სახლის ტელეფონების ნახვა.

დელეგირებული ადმინისტრაცია

Windows 2000 სერვერის ახალი კონცეფცია არის დელეგირებული ადმინისტრაცია. ეს საშუალებას გაძლევთ დაავალოთ დავალებები სხვა მომხმარებლებს დამატებითი წვდომის უფლებების მინიჭების გარეშე. დელეგირებული ადმინისტრაცია შეიძლება დაინიშნოს კონკრეტული ობიექტების ან მომიჯნავე დირექტორიაში ქვეხეების მეშვეობით. ეს არის ბევრად უფრო ეფექტური მეთოდი ქსელებში უფლებამოსილების მინიჭების მიზნით.

IN ადგილი, სადაც ვინმეს ენიჭება გლობალური დომენის ადმინისტრატორის უფლებები, მომხმარებელს შეუძლია მიენიჭოს ნებართვები მხოლოდ კონკრეტულ ქვეხეში. Active Directory მხარს უჭერს მემკვიდრეობას, ამიტომ ნებისმიერი ახალი ობიექტი მემკვიდრეობს მათი კონტეინერის ACL-ს.

ტერმინი "ფიდუციალური ურთიერთობა"

ტერმინი „ფიდუციალური ურთიერთობა“ ჯერ კიდევ გამოიყენება, მაგრამ აქვს განსხვავებული ფუნქციონირება. არ არსებობს განსხვავება ცალმხრივ და ორმხრივ ნდობას შორის. ყოველივე ამის შემდეგ, Active Directory-ის ყველა ნდობის ურთიერთობა ორმხრივია. უფრო მეტიც, ისინი ყველა გარდამავალია. ასე რომ, თუ დომენი A ენდობა B დომენს, ხოლო B ენდობა C, მაშინ არსებობს ავტომატური იმპლიციტური ნდობის ურთიერთობა დომენსა და C დომენს შორის.

აუდიტი Active Directory-ში - რა არის ეს მარტივი სიტყვებით? ეს არის უსაფრთხოების ფუნქცია, რომელიც საშუალებას გაძლევთ განსაზღვროთ ვინ ცდილობს ობიექტებზე წვდომას და რამდენად წარმატებულია მცდელობა.

DNS-ის (დომენის სახელების სისტემის) გამოყენება

სისტემა, სხვაგვარად ცნობილი როგორც DNS, აუცილებელია ინტერნეტთან დაკავშირებული ნებისმიერი ორგანიზაციისთვის. DNS უზრუნველყოფს სახელების გარჩევადობას საერთო სახელებს შორის, როგორიცაა mspress.microsoft.com და დაუმუშავებელი IP მისამართები, რომლებსაც ქსელის ფენის კომპონენტები იყენებენ კომუნიკაციისთვის.

Active Directory ფართოდ იყენებს DNS ტექნოლოგიას ობიექტების მოსაძებნად. ეს არის მნიშვნელოვანი ცვლილება წინა Windows ოპერაციული სისტემებისგან, რომლებიც მოითხოვს NetBIOS სახელების გადაჭრას IP მისამართებით და დაეყრდნონ WINS ან NetBIOS სახელების გადაწყვეტის სხვა ტექნიკას.

Active Directory საუკეთესოდ მუშაობს DNS სერვერებთან, რომლებიც მუშაობენ Windows 2000. Microsoft-მა გაუადვილა ადმინისტრატორებს მიგრაცია Windows 2000-ზე დაფუძნებულ DNS სერვერებზე მიგრაციის ოსტატების მიწოდებით, რომლებიც ხელმძღვანელობენ ადმინისტრატორს ამ პროცესში.

შეიძლება გამოყენებულ იქნას სხვა DNS სერვერები. თუმცა, ეს მოითხოვს ადმინისტრატორებს მეტი დროის დახარჯვას DNS მონაცემთა ბაზების მართვაზე. რა არის ნიუანსი? თუ გადაწყვეტთ არ გამოიყენოთ DNS სერვერები, რომლებიც მუშაობენ Windows 2000-ზე, უნდა უზრუნველყოთ, რომ თქვენი DNS სერვერები შეესაბამებოდეს DNS დინამიური განახლების ახალ პროტოკოლს. სერვერები ეყრდნობიან თავიანთი ჩანაწერების დინამიურ განახლებას დომენის კონტროლერების მოსაძებნად. არ არის კომფორტული. ბოლოს და ბოლოს, ეთუ დინამიური განახლება არ არის მხარდაჭერილი, თქვენ უნდა განაახლოთ მონაცემთა ბაზები ხელით.

Windows დომენები და ინტერნეტ დომენები ახლა სრულად თავსებადია. მაგალითად, სახელი, როგორიცაა mspress.microsoft.com, განსაზღვრავს Active Directory დომენის კონტროლერებს, რომლებიც პასუხისმგებელნი არიან დომენზე, ასე რომ ნებისმიერ კლიენტს DNS წვდომით შეუძლია იპოვნოს დომენის კონტროლერი.კლიენტებს შეუძლიათ გამოიყენონ DNS გარჩევადობა ნებისმიერი რაოდენობის სერვისის მოსაძიებლად, რადგან Active Directory სერვერები აქვეყნებენ მისამართების სიას DNS-ის ახალი დინამიური განახლების ფუნქციების გამოყენებით. ეს მონაცემები განისაზღვრება, როგორც დომენი და გამოქვეყნებულია სერვისის რესურსების ჩანაწერების მეშვეობით. SRV RR მიჰყევით ფორმატსსერვისი.პროტოკოლი.დომენი.

Active Directory სერვერები უზრუნველყოფენ LDAP სერვისს ობიექტების ჰოსტინგისთვის, ხოლო LDAP იყენებს TCP-ს, როგორც სატრანსპორტო ფენის ძირითადი პროტოკოლს. ამიტომ, კლიენტი, რომელიც ეძებს Active Directory სერვერს mspress.microsoft.com დომენში, მოძებნის DNS ჩანაწერს ldap.tcp.mspress.microsoft.com-ისთვის.

გლობალური კატალოგი

Active Directory გთავაზობთ გლობალურ კატალოგს (GC) დაუზრუნველყოფს ერთიან წყაროს ორგანიზაციის ქსელში ნებისმიერი ობიექტის საძიებლად.

გლობალური კატალოგი არის სერვისი Windows 2000 სერვერზე, რომელიც მომხმარებლებს საშუალებას აძლევს იპოვონ ნებისმიერი გაზიარებული ობიექტი. ეს ფუნქცია ბევრად აღემატება Find Computer აპლიკაციას, რომელიც შედის Windows-ის წინა ვერსიებში. ბოლოს და ბოლოს, მომხმარებლებს შეუძლიათ მოძებნონ ნებისმიერი ობიექტი Active Directory-ში: სერვერები, პრინტერები, მომხმარებლები და აპლიკაციები.

Windows-ის ქსელის ადმინისტრატორები ვერ მოერიდებიან გაცნობას. ეს მიმოხილვის სტატია ყურადღებას გაამახვილებს იმაზე, თუ რა არის Active Directory და რაში გამოიყენება ისინი.

Windows-ის ქსელის ადმინისტრატორები ვერ მოერიდებიან გაცნობას. ეს მიმოხილვის სტატია ყურადღებას გაამახვილებს იმაზე, თუ რა არის Active Directory და რაში გამოიყენება ისინი.

ასე რომ, Active Directory არის Microsoft-ის დირექტორია სერვისის განხორციელება. ამ შემთხვევაში, დირექტორია სერვისი ნიშნავს პროგრამულ პაკეტს, რომელიც ეხმარება სისტემის ადმინისტრატორს იმუშაოს ქსელის რესურსებთან, როგორიცაა საერთო საქაღალდეები, სერვერები, სამუშაო სადგურები, პრინტერები, მომხმარებლები და ჯგუფები.

Active Directory-ს აქვს იერარქიული სტრუქტურა, რომელიც შედგება ობიექტებისგან. ყველა ობიექტი იყოფა სამ ძირითად კატეგორიად.

- მომხმარებლის და კომპიუტერის ანგარიშები;

- რესურსები (მაგალითად, პრინტერები);

- სერვისები (მაგალითად, ელექტრონული ფოსტა).

თითოეულ ობიექტს აქვს უნიკალური სახელი და აქვს მთელი რიგი მახასიათებლები. ობიექტები შეიძლება დაჯგუფდეს.

მომხმარებლის თვისებები

მომხმარებლის თვისებები Active Directory-ს აქვს ტყის სტრუქტურა. ტყეს აქვს რამდენიმე ხე, რომელიც შეიცავს დომენებს. დომენები, თავის მხრივ, შეიცავს ზემოხსენებულ ობიექტებს.

Active Directory სტრუქტურა

Active Directory სტრუქტურა როგორც წესი, დომენის ობიექტები დაჯგუფებულია ორგანიზაციულ ერთეულებად. განყოფილებები ემსახურება იერარქიის შექმნას დომენის ფარგლებში (ორგანიზაციები, ტერიტორიული განყოფილებები, დეპარტამენტები და ა.შ.). ეს განსაკუთრებით მნიშვნელოვანია გეოგრაფიულად გაფანტული ორგანიზაციებისთვის. სტრუქტურის აგებისას რეკომენდებულია რაც შეიძლება ნაკლები დომენის შექმნა, საჭიროების შემთხვევაში ცალკე განყოფილებების შექმნა. სწორედ მათზეა აზრი ჯგუფური პოლიტიკის გამოყენებას.

სამუშაო სადგურის თვისებები

სამუშაო სადგურის თვისებები Active Directory-ის სტრუქტურის კიდევ ერთი გზაა საიტები. საიტები არის ფიზიკური და არა ლოგიკური დაჯგუფების მეთოდი, რომელიც ეფუძნება ქსელის სეგმენტებს.

როგორც უკვე აღვნიშნეთ, Active Directory-ში თითოეულ ობიექტს აქვს უნიკალური სახელი. მაგალითად, პრინტერი HPLaserJet4350dtn, რომელიც განლაგებულია სამმართველოში იურისტებიდა დომენში primer.ruსახელი ექნება CN=HPLaserJet4350dtn,OU=იურისტები,DC=პრაიმერი,DC=ru. CNსაერთო სახელია OU- გაყოფა, DC- დომენის ობიექტის კლასი. ობიექტის სახელს შეიძლება ჰქონდეს ბევრად მეტი ნაწილი, ვიდრე ამ მაგალითში.

ობიექტის სახელის დაწერის სხვა ფორმა ასე გამოიყურება: primer.ru/Lawyers/HPLaserJet4350dtn. ასევე, თითოეულ ობიექტს აქვს გლობალურად უნიკალური იდენტიფიკატორი ( GUID) არის უნიკალური და უცვლელი 128-ბიტიანი სტრიქონი, რომელიც გამოიყენება Active Directory-ში საძიებლად და რეპლიკაციისთვის. ზოგიერთ ობიექტს ასევე აქვს UPN ( UPN) ფორმატში ობიექტი @ დომენი.

აქ არის მიმოხილვა, თუ რა არის Active Directory და რატომ არის საჭირო Windows-ზე დაფუძნებულ ლოკალურ ქსელებში. დაბოლოს, აზრი აქვს იმის თქმა, რომ ადმინისტრატორს აქვს Active Directory-თან დისტანციურად მუშაობის შესაძლებლობა. დისტანციური სერვერის ადმინისტრირების ინსტრუმენტები Windows 7-ისთვის (KB958830)(ჩამოტვირთვა) და დისტანციური სერვერის ადმინისტრირების ინსტრუმენტები Windows 8.1-ისთვის (KB2693643) (ჩამოტვირთვა).

დომენი არის ძირითადი ადმინისტრაციული ერთეული საწარმოს ქსელის ინფრასტრუქტურაში, რომელიც მოიცავს ყველა ქსელის ობიექტს, როგორიცაა მომხმარებლები, კომპიუტერები, პრინტერები, აქციები და ა.შ. დომენების კოლექციას (იერარქიას) უწოდებენ ტყეს. თითოეულ კომპანიას შეიძლება ჰქონდეს გარე და შიდა დომენი.

მაგალითად, ვებსაიტი არის გარე დომენი ინტერნეტში, რომელიც შეძენილია სახელების რეგისტრატორისგან. ეს დომენი მასპინძლობს ჩვენს ვებ საიტს და ფოსტის სერვერს. lankey.local არის Active Directory დირექტორია სერვისის შიდა დომენი, რომელიც მასპინძლობს მომხმარებლის, კომპიუტერის, პრინტერის, სერვერის და კორპორატიული აპლიკაციის ანგარიშებს. ზოგჯერ გარე და შიდა დომენური სახელები მზადდება ერთნაირად.

Microsoft Active Directory გახდა სტანდარტი საწარმოთა ერთიანი დირექტორია სისტემებისთვის. Active Directory-ზე დაფუძნებული დომენი დანერგილია მსოფლიოს თითქმის ყველა კომპანიაში და Microsoft-ს პრაქტიკულად არ ჰყავს კონკურენტები ამ ბაზარზე, იგივე Novell Directory Service (NDS) წილი უმნიშვნელოა, ხოლო დანარჩენი კომპანიები თანდათან გადადიან Მოქმედი დირექტორი.

Active Directory (Directory Service) არის განაწილებული მონაცემთა ბაზა, რომელიც შეიცავს დომენის ყველა ობიექტს. Active Directory დომენის გარემო უზრუნველყოფს ავთენტიფიკაციისა და ავტორიზაციის ერთ წერტილს მომხმარებლებისთვის და აპლიკაციებისთვის მთელი საწარმოსთვის. სწორედ დომენის ორგანიზებით და Active Directory-ის განლაგებით იწყება საწარმოს IT ინფრასტრუქტურის მშენებლობა. Active Directory მონაცემთა ბაზა ინახება სპეციალურ სერვერებზე - დომენის კონტროლერებზე. Active Directory არის როლი Microsoft Windows Server სერვერის ოპერაციულ სისტემებში. LanKey ამჟამად ახორციელებს Active Directory დომენებს Windows Server 2008 R2 ოპერაციული სისტემის საფუძველზე.

Active Directory-ის დანერგვა სამუშაო ჯგუფზე უზრუნველყოფს შემდეგ სარგებელს:

- ავთენტიფიკაციის ერთი წერტილი. როდესაც კომპიუტერები მუშაობენ სამუშაო ჯგუფში, მათ არ აქვთ ერთი მომხმარებლის მონაცემთა ბაზა. ამიტომ, ნაგულისხმევად, არცერთ მომხმარებელს არ აქვს ქსელური წვდომა სხვა მომხმარებლის კომპიუტერზე ან სერვერზე. და, როგორც მოგეხსენებათ, ქსელის წერტილი არის ზუსტად ის, რომ მომხმარებლებს შეუძლიათ ურთიერთქმედება. თანამშრომლებმა უნდა გაიზიარონ დოკუმენტები ან განაცხადები. სამუშაო ჯგუფში, თითოეულ კომპიუტერზე ან სერვერზე, თქვენ მოგიწევთ ხელით დაამატოთ მომხმარებელთა სრული სია, რომლებიც საჭიროებენ ქსელში წვდომას. თუ მოულოდნელად ერთ-ერთ თანამშრომელს სურს შეცვალოს პაროლი, მაშინ ის უნდა შეიცვალოს ყველა კომპიუტერზე და სერვერზე. კარგია, თუ ქსელი შედგება 10 კომპიუტერისგან, მაგრამ თუ მათგან 100 ან 1000 იქნება, მაშინ სამუშაო ჯგუფის გამოყენება მიუღებელია. Active Directory დომენის გამოყენებისას, ყველა მომხმარებლის ანგარიში ინახება ერთ მონაცემთა ბაზაში და ყველა კომპიუტერი მას ავტორიზაციისთვის ეძებს. დომენის ყველა მომხმარებელი შედის შესაბამის ჯგუფებში, მაგალითად, "ბუღალტერია", "ადამიანური რესურსები", "ფინანსთა დეპარტამენტი" და ა.შ. საკმარისია გარკვეული ჯგუფებისთვის ნებართვების ერთხელ დაყენება და ყველა მომხმარებელს ექნება შესაბამისი წვდომა დოკუმენტებსა და აპლიკაციებზე. თუ კომპანიაში ახალი თანამშრომელი შემოდის, მისთვის ექაუნთი იქმნება, რომელიც შედის შესაბამის ჯგუფში და ეს არის! რამდენიმე წუთის შემდეგ, ახალი თანამშრომელი იღებს წვდომას ყველა ქსელურ რესურსზე, რომლებზეც მას უნდა მიეცეს წვდომა, ყველა სერვერზე და კომპიუტერზე. თუ თანამშრომელი დატოვებს, მაშინ საკმარისია მისი ანგარიშის დაბლოკვა ან წაშლა და ის მაშინვე დაკარგავს წვდომას ყველა კომპიუტერზე, დოკუმენტსა და აპლიკაციაზე.

- პოლიტიკის მართვის ერთი წერტილი. Peer-to-peer ქსელში (სამუშაო ჯგუფში) ყველა კომპიუტერს აქვს თანაბარი უფლებები. არცერთ კომპიუტერს არ შეუძლია მართოს მეორე, ყველა კომპიუტერი სხვაგვარად არის კონფიგურირებული და შეუძლებელია ერთიანი პოლიტიკის ან უსაფრთხოების წესების დაცვის მონიტორინგი. ერთი Active Directory-ის გამოყენებისას, ყველა მომხმარებელი და კომპიუტერი იერარქიულად ნაწილდება ორგანიზაციულ ერთეულებზე, რომელთაგან თითოეული ექვემდებარება იმავე ჯგუფის პოლიტიკას. პოლიტიკა საშუალებას გაძლევთ დააყენოთ ერთიანი პარამეტრები და უსაფრთხოების პარამეტრები კომპიუტერებისა და მომხმარებლების ჯგუფისთვის. როდესაც დომენს ემატება ახალი კომპიუტერი ან მომხმარებელი, ის ავტომატურად იღებს პარამეტრებს, რომლებიც შეესაბამება მიღებულ კორპორატიულ სტანდარტებს. ასევე, პოლიტიკის გამოყენებით, შეგიძლიათ ცენტრალიზებულად მიაკუთვნოთ ქსელის პრინტერები მომხმარებლებს, დააინსტალიროთ საჭირო აპლიკაციები, დააყენოთ ინტერნეტ ბრაუზერის უსაფრთხოების პარამეტრები, დააკონფიგურიროთ Microsoft Office აპლიკაციები და ა.შ.

- ინტეგრაცია კორპორატიულ აპლიკაციებთან და აღჭურვილობასთან. Active Directory-ის დიდი უპირატესობა არის მისი შესაბამისობა LDAP სტანდარტთან, რომელსაც მხარს უჭერს ასობით აპლიკაცია, როგორიცაა ფოსტის სერვერები (Exchange, Lotus, Mdaemon), ERP სისტემები (Dynamics, CRM), პროქსი სერვერები (ISA Server, Squid) და ა.შ. უფრო მეტიც, ეს არის არა მხოლოდ აპლიკაციები Microsoft Windows-ისთვის, არამედ Linux-ზე დაფუძნებული სერვერებიც. ასეთი ინტეგრაციის უპირატესობებია ის, რომ მომხმარებელს არ სჭირდება შესვლისა და პაროლების დიდი რაოდენობის დამახსოვრება კონკრეტულ აპლიკაციაში წვდომისათვის, მომხმარებელს აქვს იგივე სერთიფიკატები, რადგან მისი ავთენტიფიკაცია ხდება ერთ Active Directory-ში. გარდა ამისა, დასაქმებულს არ სჭირდება მომხმარებლის სახელის და პაროლის რამდენჯერმე შეყვანა, საკმარისია კომპიუტერის გაშვებისას ერთხელ შევიდეს სისტემაში, ხოლო მომავალში მომხმარებელი ავტომატურად დამოწმებული იქნება ყველა აპლიკაციაში. Windows Server უზრუნველყოფს RADIUS პროტოკოლს Active Directory-თან ინტეგრაციისთვის, რომელსაც მხარს უჭერს დიდი რაოდენობით ქსელური აღჭურვილობა. ამ გზით შეგიძლიათ, მაგალითად, უზრუნველყოთ ავთენტიფიკაცია დომენის მომხმარებლებისთვის CISCO როუტერთან VPN-ით დაკავშირებისას.

- ერთიანი აპლიკაციის კონფიგურაციის საცავი. ზოგიერთი აპლიკაცია ინახავს მათ კონფიგურაციას Active Directory-ში, როგორიცაა Exchange Server ან Office Communications Server. ამ აპლიკაციების მუშაობის წინაპირობაა Active Directory დირექტორია სერვისის გამოყენება. თქვენ ასევე შეგიძლიათ შეინახოთ DNS დომენის სახელის სერვერის კონფიგურაცია დირექტორია სერვისში. აპლიკაციის კონფიგურაციის შენახვა დირექტორია სერვისში გთავაზობთ მოქნილობისა და საიმედოობის სარგებელს. მაგალითად, Exchange სერვერის სრული უკმარისობის შემთხვევაში, მისი მთელი კონფიგურაცია ხელუხლებელი დარჩება, რადგან ინახება Active Directory-ში. და კორპორატიული ფოსტის ფუნქციონირების აღსადგენად, საკმარისი იქნება Exchange სერვერის ხელახლა ინსტალაცია აღდგენის რეჟიმში.

- ინფორმაციული უსაფრთხოების დონის ამაღლება. Active Directory-ის გამოყენება მნიშვნელოვნად ზრდის ქსელის უსაფრთხოების დონეს. პირველ რიგში, ეს არის ერთი და უსაფრთხო ანგარიშის საცავი. Peer-to-peer ქსელში მომხმარებლის რწმუნებათა სიგელები ინახება ლოკალური ანგარიშის მონაცემთა ბაზაში (SAM), რომელიც თეორიულად შეიძლება გატეხილი იყოს კომპიუტერის ხელში ჩაგდებით. დომენის გარემოში, დომენის მომხმარებლის ყველა პაროლი ინახება სპეციალურ დომენის კონტროლერ სერვერებზე, რომლებიც, როგორც წესი, დაცულია გარე წვდომისგან. მეორეც, დომენის გარემოს გამოყენებისას, ავთენტიფიკაციისთვის გამოიყენება Kerberos პროტოკოლი, რაც ბევრად უფრო უსაფრთხოა ვიდრე NTLM, რომელიც გამოიყენება სამუშაო ჯგუფებში. თქვენ ასევე შეგიძლიათ გამოიყენოთ ორფაქტორიანი ავთენტიფიკაცია ჭკვიანი ბარათების გამოყენებით მომხმარებლების სისტემაში შესვლისთვის. იმათ. იმისათვის, რომ თანამშრომელმა შეძლოს კომპიუტერთან წვდომა, მას დასჭირდება შესვლა და პაროლი, ასევე სმარტ ბარათის ჩასმა.

Active Directory მასშტაბურობა და გამძლეობა

Microsoft Active Directory დირექტორია სერვისი ძალიან მასშტაბირებადია. Active Directory ტყეში შეიძლება შეიქმნას 2 მილიარდზე მეტი ობიექტი, რაც საშუალებას აძლევს დირექტორია სერვისის დანერგვას ასიათასობით კომპიუტერით და მომხმარებლის მქონე კომპანიებში. დომენების იერარქიული სტრუქტურა საშუალებას გაძლევთ მოქნილად გააფართოვოთ IT ინფრასტრუქტურა კომპანიების ყველა ფილიალსა და რეგიონულ განყოფილებაში. კომპანიის თითოეული ფილიალისთვის ან განყოფილებისთვის შეიძლება შეიქმნას ცალკე დომენი, თავისი პოლიტიკით, საკუთარი მომხმარებლებით და ჯგუფებით. თითოეული ბავშვის დომენისთვის ადმინისტრაციული უფლებამოსილება შეიძლება გადაეცეს ადგილობრივი სისტემის ადმინისტრატორებს. ამავდროულად, ბავშვთა დომენები კვლავ ექვემდებარება მათ მშობლებს.

გარდა ამისა, Active Directory გაძლევთ საშუალებას დააკონფიგურიროთ ნდობის ურთიერთობები დომენის ტყეებს შორის. თითოეულ კომპანიას აქვს დომენების საკუთარი ტყე, თითოეულს აქვს საკუთარი რესურსები. მაგრამ ზოგჯერ თქვენ გჭირდებათ თქვენი კორპორატიული რესურსების წვდომა პარტნიორი კომპანიების თანამშრომლებისთვის. მაგალითად, ერთობლივ პროექტებში მონაწილეობისას, პარტნიორი კომპანიების თანამშრომლებს შეიძლება დასჭირდეთ ერთად მუშაობა საერთო დოკუმენტებზე ან განაცხადებზე. ამისათვის შეიძლება შეიქმნას ნდობის ურთიერთობები ორგანიზაციულ ტყეებს შორის, რაც საშუალებას მისცემს ერთი ორგანიზაციის თანამშრომლებს შევიდნენ მეორის დომენში.

დირექტორია სერვისის შეცდომების ტოლერანტობა უზრუნველყოფილია 2 ან მეტი სერვერის - დომენის კონტროლერების განლაგებით თითოეულ დომენში. ყველა ცვლილება ავტომატურად იმეორებს დომენის კონტროლერებს შორის. თუ დომენის ერთ-ერთი კონტროლერი ვერ ხერხდება, ქსელის ფუნქციონირება არ იმოქმედებს, რადგან დანარჩენები აგრძელებენ მუშაობას. გამძლეობის დამატებითი დონე უზრუნველყოფილია DNS სერვერების განთავსებით დომენის კონტროლერებზე Active Directory-ში, რაც საშუალებას აძლევს თითოეულ დომენს ჰქონდეს რამდენიმე DNS სერვერი, რომელიც ემსახურება დომენის ძირითად ზონას. და თუ ერთ-ერთი DNS სერვერი ვერ მოხერხდება, დანარჩენი გააგრძელებს მუშაობას და ისინი ხელმისაწვდომი იქნება როგორც კითხვისთვის, ასევე წერისთვის, რაც შეუძლებელია, მაგალითად, BIND DNS სერვერების გამოყენებით Linux-ზე დაფუძნებული.

Windows Server 2008 R2-ზე განახლების უპირატესობები

მაშინაც კი, თუ თქვენს კომპანიას უკვე აქვს Active Directory კატალოგის სერვისი, რომელიც მუშაობს Windows Server 2003-ზე, შეგიძლიათ მიიღოთ მრავალი სარგებელი Windows Server 2008 R2-ზე განახლებით. Windows Server 2008 R2 გთავაზობთ შემდეგ დამატებით ფუნქციებს:

მხოლოდ წაკითხვადი დომენის კონტროლერი RODC (მხოლოდ წაკითხვადი დომენის კონტროლერი). დომენის კონტროლერები ინახავენ მომხმარებლის ანგარიშებს, სერთიფიკატებს და ბევრ სხვა მგრძნობიარე ინფორმაციას. თუ სერვერები განლაგებულია დაცულ მონაცემთა ცენტრებში, მაშინ შეგიძლიათ მშვიდად იყოთ ამ ინფორმაციის უსაფრთხოებასთან დაკავშირებით, მაგრამ რა უნდა გააკეთოთ, თუ დომენის კონტროლერი მდებარეობს ფილიალში, საჯაროდ ხელმისაწვდომ ადგილას. ამ შემთხვევაში, არსებობს შესაძლებლობა, რომ სერვერი მოიპაროს თავდამსხმელებმა და გატეხონ. და შემდეგ ისინი იყენებენ ამ მონაცემებს თქვენს კორპორატიულ ქსელზე თავდასხმის ორგანიზებისთვის, რათა მოიპარონ ან გაანადგურონ ინფორმაცია. ასეთი შემთხვევების თავიდან ასაცილებლად ფილიალები აყენებენ მხოლოდ წაკითხვის დომენის კონტროლერებს (RODC). ჯერ ერთი, RODC კონტროლერები არ ინახავენ მომხმარებლის პაროლებს, არამედ მხოლოდ ქეშირებენ მათ წვდომის დასაჩქარებლად და მეორეც, ისინი იყენებენ ცალმხრივ რეპლიკაციას, მხოლოდ ცენტრალური სერვერებიდან ფილიალამდე, მაგრამ არა უკან. და მაშინაც კი, თუ თავდამსხმელები აიღებენ RODC დომენის კონტროლერს, ისინი არ მიიღებენ მომხმარებლის პაროლებს და ვერ შეძლებენ ზიანი მიაყენონ მთავარ ქსელს.

წაშლილი Active Directory ობიექტების აღდგენა. თითქმის ყველა სისტემის ადმინისტრატორს შეექმნა შემთხვევით წაშლილი მომხმარებლის ანგარიშის ან მომხმარებელთა მთელი ჯგუფის აღდგენის საჭიროება. Windows 2003-ში ეს მოითხოვდა დირექტორია სერვისის აღდგენას სარეზერვო ასლიდან, რომელიც ხშირად არ არსებობდა, მაგრამ ასეთიც რომ ყოფილიყო, აღდგენას საკმაოდ დიდი დრო დასჭირდა. Windows Server 2008 R2-მა გააცნო Active Directory Recycle Bin. ახლა, როდესაც თქვენ წაშლით მომხმარებელს ან კომპიუტერს, ის მიდის გადასამუშავებელ ურნაში, საიდანაც შესაძლებელია მისი აღდგენა რამდენიმე წუთში 180 დღის განმავლობაში, ყველა ორიგინალური ატრიბუტის შენარჩუნებით.

გამარტივებული მენეჯმენტი. Windows Server 2008 R2 მოიცავს მთელ რიგ ცვლილებებს, რომლებიც მნიშვნელოვნად ამცირებს დატვირთვას სისტემის ადმინისტრატორებზე და აადვილებს IT ინფრასტრუქტურის მართვას. მაგალითად, გამოჩნდა ისეთი ინსტრუმენტები, როგორიცაა: Active Directory ცვლილებების აუდიტი, რომელიც აჩვენებს ვინ რა და როდის შეცვალა; პაროლის სირთულის პოლიტიკის კონფიგურაცია შესაძლებელია მომხმარებელთა ჯგუფის დონეზე, ადრე ეს შესაძლებელი იყო მხოლოდ დომენის დონეზე; მომხმარებლისა და კომპიუტერული მართვის ახალი ინსტრუმენტები; პოლიტიკის შაბლონები; მართვა PowerShell ბრძანების ხაზის გამოყენებით და ა.შ.

Active Directory-ის დანერგვა

Active Directory დირექტორიას სერვისი წარმოადგენს საწარმოს IT ინფრასტრუქტურის გულს. თუ ის ვერ მოხერხდება, მთელი ქსელი, ყველა სერვერი და ყველა მომხმარებლის მუშაობა პარალიზდება. ვერავინ შეძლებს კომპიუტერში შესვლას ან მის დოკუმენტებსა და აპლიკაციებს. ამიტომ, დირექტორია სერვისი ყურადღებით უნდა იყოს შემუშავებული და განლაგებული, ყველა შესაძლო ნიუანსის გათვალისწინებით. მაგალითად, საიტების სტრუქტურა უნდა აშენდეს ქსელის ფიზიკური ტოპოლოგიისა და არხების სიმძლავრის საფუძველზე კომპანიის ფილიალებსა და ოფისებს შორის, რადგან ეს პირდაპირ გავლენას ახდენს მომხმარებლის შესვლის სიჩქარეზე, ასევე დომენის კონტროლერებს შორის რეპლიკაციაზე. გარდა ამისა, საიტის ტოპოლოგიაზე დაყრდნობით, Exchange Server 2007/2010 ასრულებს ფოსტის მარშრუტიზაციას. თქვენ ასევე გჭირდებათ სწორად გამოთვალოთ გლობალური კატალოგის სერვერების რაოდენობა და განლაგება, რომლებიც ინახავენ უნივერსალურ ჯგუფების სიებს და ბევრ სხვა ჩვეულებრივ გამოყენებულ ატრიბუტს ტყეში ყველა დომენში. ამიტომ კომპანიები აკისრებენ Active Directory დირექტორია სერვისის დანერგვას, რეორგანიზაციას ან მიგრაციას სისტემის ინტეგრატორებს. თუმცა, არ უნდა დაუშვათ შეცდომა სისტემური ინტეგრატორის არჩევისას, უნდა დარწმუნდეთ, რომ ის არის სერთიფიცირებული ამ ტიპის სამუშაოს შესასრულებლად და აქვს შესაბამისი კომპეტენციები.

LanKey არის სერტიფიცირებული სისტემის ინტეგრატორი და აქვს Microsoft Gold Certified Partner-ის სტატუსი. LanKey-ს აქვს მონაცემთა ცენტრის პლატფორმის (Advanced Infrastructure Solutions) კომპეტენცია, რაც ადასტურებს ჩვენს გამოცდილებას და კვალიფიკაციას Active Directory-ის დანერგვასთან და Microsoft-ის სერვერული გადაწყვეტილებების დანერგვასთან დაკავშირებულ საკითხებში.

პროექტებში ყველა სამუშაოს ასრულებენ Microsoft-ის სერტიფიცირებული ინჟინრები MCSE, MCITP, რომლებსაც აქვთ დიდი გამოცდილება დიდ და რთულ პროექტებში IT ინფრასტრუქტურის ასაშენებლად და Active Directory დომენების დანერგვის მიზნით.

LanKey განავითარებს IT ინფრასტრუქტურას, განათავსებს Active Directory დირექტორია სერვისს და უზრუნველყოფს ყველა არსებული საწარმოს რესურსების გაერთიანებას ერთ საინფორმაციო სივრცეში. Active Directory-ის დანერგვა ხელს შეუწყობს საინფორმაციო სისტემის მფლობელობის მთლიანი ღირებულების შემცირებას, ასევე გაზრდის საერთო რესურსების გაზიარების ეფექტურობას. LanKey ასევე გთავაზობთ მომსახურებას დომენის მიგრაციისთვის, IT ინფრასტრუქტურის კონსოლიდაციისა და გამოყოფისთვის შერწყმისა და შესყიდვის დროს, საინფორმაციო სისტემების შენარჩუნებასა და მხარდაჭერაზე.

LanKey-ის მიერ განხორციელებული Active Directory განხორციელების პროექტის მაგალითები:

| დამკვეთი | ხსნარის აღწერა |

|

2011 წლის დეკემბერში ჰოლდინგის ციმბირის ბიზნეს გაერთიანების კომპანიის OJSC SIBUR-Minudobreniya (მოგვიანებით ეწოდა OJSC SDS-Azot) აქციების 100% შეძენის ტრანზაქციასთან დაკავშირებით, გაჩნდა საჭიროება OJSC-ის IT ინფრასტრუქტურის გამოყოფა. SDS -Azot“ SIBUR Holding ქსელიდან. კომპანია LanKey-მ გადაიტანა SIBUR-Minudobreniya განყოფილების Active Directory დირექტორია სერვისი SIBUR ჰოლდინგის ქსელიდან ახალ ინფრასტრუქტურაში. ასევე მოხდა მომხმარებლის ანგარიშების, კომპიუტერების და აპლიკაციების მიგრაცია. პროექტის შედეგებიდან გამომდინარე, დამკვეთისგან მიღებული იქნა მადლობის წერილი. |

|

| ბიზნესის რესტრუქტურიზაციასთან დაკავშირებით, Active Directory დირექტორია სერვისი განლაგდა ცენტრალურ ოფისში და 50 მოსკოვსა და რეგიონულ მაღაზიაში. დირექტორია სერვისი უზრუნველყოფდა საწარმოს ყველა რესურსის ცენტრალიზებულ მართვას, ასევე ყველა მომხმარებლის ავთენტიფიკაციას და ავტორიზაციას. | |

| როგორც საწარმოს IT ინფრასტრუქტურის შექმნის ყოვლისმომცველი პროექტის ნაწილი, LanKey-მ განათავსა Active Directory დომენი მმართველი კომპანიისთვის და 3 რეგიონული განყოფილებისთვის. თითოეული ფილიალისთვის შეიქმნა ცალკე საიტი; ასევე განთავსდა სერტიფიცირების სერვისები. ყველა სერვისი განლაგებული იყო ვირტუალურ მანქანებზე, რომლებიც მუშაობენ Microsoft Hyper-V-ზე. მიმოხილვით აღინიშნა LanKey კომპანიის მუშაობის ხარისხი. | |

| კორპორატიული საინფორმაციო სისტემის შექმნის ყოვლისმომცველი პროექტის ფარგლებში, Active Directory დირექტორია სერვისი განლაგდა Windows Server 2008 R2-ზე დაყრდნობით. სისტემა განლაგდა სერვერის ვირტუალიზაციის ტექნოლოგიის გამოყენებით, რომელიც მუშაობს Microsoft Hyper-V. დირექტორია სერვისი უზრუნველყოფდა ერთიან ავთენტიფიკაციას და ავტორიზაციას საავადმყოფოს ყველა თანამშრომლისთვის და ასევე უზრუნველყოფდა ისეთი აპლიკაციების ფუნქციონირებას, როგორიცაა Exchange, TMG, SQL და ა.შ. | |

|

|

Active Directory დირექტორია სერვისი განლაგდა Windows Server 2008 R2-ზე. ხარჯების შემცირების მიზნით, ინსტალაცია განხორციელდა სერვერის ვირტუალიზაციის სისტემაში, რომელიც დაფუძნებულია Microsoft Hyper-V-ზე. |

| როგორც საწარმოს IT ინფრასტრუქტურის შექმნის ყოვლისმომცველი პროექტის ნაწილი, განლაგდა Windows Server 2008 R2-ზე დაფუძნებული დირექტორია სერვისი. დომენის ყველა კონტროლერი განლაგდა Microsoft Hyper-V სერვერის ვირტუალიზაციის სისტემის გამოყენებით. სამუშაოს ხარისხი დასტურდება მომხმარებლისგან მიღებული გამოხმაურებით. | |

|

|

Active Directory დირექტორია სერვისის ფუნქციონირება აღდგა უმოკლეს დროში კრიტიკულ ბიზნეს სიტუაციაში. LanKey-ის სპეციალისტებმა სიტყვასიტყვით აღადგინეს root დომენის ფუნქციონირება სულ რაღაც რამდენიმე საათში და დაწერეს ინსტრუქციები 80 ფილიალის რეპლიკაციის აღდგენისთვის. ჩვენ მივიღეთ მომხმარებლისგან გამოხმაურება სამუშაოს ეფექტურობისა და ხარისხის შესახებ. |

| როგორც IT ინფრასტრუქტურის შექმნის ყოვლისმომცველი პროექტის ნაწილი, Active Directory დომენი განლაგდა Windows Server 2008 R2-ზე დაყრდნობით. დირექტორია სერვისის ფუნქციონირება უზრუნველყოფილი იყო 5 დომენის კონტროლერის გამოყენებით, რომლებიც განლაგებულია ვირტუალური მანქანების კლასტერზე. დირექტორია სერვისის სარეზერვო ასლი განხორციელდა Microsoft Data Protection Manager 2010-ის გამოყენებით და განიხილება ხარისხით. | |

|

კორპორატიული საინფორმაციო სისტემის აგების ყოვლისმომცველი პროექტის ფარგლებში, Active Directory ერთიანი დირექტორია სერვისი განლაგდა Windows Server 2008-ზე დაყრდნობით. IT ინფრასტრუქტურა აშენდა Hyper-V ვირტუალიზაციის გამოყენებით. პროექტის დასრულების შემდეგ დაიდო ხელშეკრულება საინფორმაციო სისტემის შემდგომი მოვლა-პატრონობის შესახებ. სამუშაოს ხარისხი დასტურდება მიმოხილვით. |

|

| ნავთობისა და გაზის ტექნოლოგიები | როგორც IT ინფრასტრუქტურის შექმნის ყოვლისმომცველი პროექტის ნაწილი, განლაგდა ერთი Active Directory დირექტორია Windows Server 2008 R2-ზე დაფუძნებული. პროექტი 1 თვეში დასრულდა. პროექტის დასრულების შემდეგ დაიდო ხელშეკრულება სისტემის შემდგომი მოვლა-პატრონობის შესახებ. სამუშაოს ხარისხი დასტურდება მიმოხილვით. |

| Active Directory განლაგდა Windows Server 2008-ზე, როგორც Exchange Server 2007 განხორციელების პროექტის ნაწილი. | |

| რეორგანიზაცია Active Directory დირექტორია Windows Server 2003-ზე დაფუძნებული Exchange Server 2007-ის დანერგვამდე. მუშაობის ხარისხი დადასტურდა გამოხმაურებით. | |

| Active Directory დირექტორიას სერვისი განლაგდა Windows Server 2003 R2-ზე. პროექტის დასრულების შემდეგ გაფორმდა ხელშეკრულება სისტემის შემდგომი მოვლა-პატრონობის შესახებ. სამუშაოს ხარისხი დასტურდება მიმოხილვით. | |

|

|

Active Directory განლაგდა Windows Server 2003-ზე. პროექტის დასრულების შემდეგ გაფორმდა ხელშეკრულება სისტემის შემდგომი მხარდაჭერისთვის. |

Active Directory საფუძვლები

სერვისი Მოქმედი დირექტორი

გაფართოებადი და მასშტაბირებადი დირექტორია სერვისი აქტიური დირექტორიასაშუალებას გაძლევთ ეფექტურად მართოთ ქსელის რესურსები.

აქტიური დირექტორია არის იერარქიულად ორგანიზებული მონაცემთა საცავი ქსელის ობიექტების შესახებ, რომელიც უზრუნველყოფს ამ მონაცემების მოსაძებნად და გამოსაყენებლად მოსახერხებელ საშუალებებს.. კომპიუტერი გაშვებულია აქტიურიდირექტორია, ე.წ დომენის კონტროლერი . თან Მოქმედი დირექტორითითქმის ყველა ადმინისტრაციული ამოცანა დაკავშირებულია.

Active Directory ტექნოლოგია ეფუძნება სტანდარტს ინტერნეტ პროტოკოლებიდა ეხმარება ნათლად განსაზღვროს ქსელის სტრუქტურა.

Active Directory და DNS

IN აქტიური დირექტორიწგამოიყენება დომენური სახელების სისტემა.

დომენისახელი სისტემა (DNS) არის სტანდარტული ინტერნეტ სერვისი, რომელიც აწყობს კომპიუტერების ჯგუფებს დომენებად.DNS დომენებს აქვთ იერარქიული სტრუქტურა, რომელიც ქმნის ინტერნეტის საფუძველს. ამ იერარქიის სხვადასხვა დონე იდენტიფიცირებს კომპიუტერებს, ორგანიზაციულ დომენებს და ზედა დონის დომენებს. DNS ასევე ემსახურება ჰოსტების სახელების გადაჭრას, მაგ. ზ eta.webatwork.com ციფრული IP მისამართებისთვის, როგორიცაა 192.168.19.2. DNS-ის გამოყენებით Active Directory დომენის იერარქია შეიძლება იყოს ინტეგრირებული ინტერნეტ სივრცეში ან დარჩეს დამოუკიდებელი და იზოლირებული გარე წვდომისგან.

რესურსებზე წვდომისთვის დომენი იყენებს სრულად კვალიფიციურ ჰოსტის სახელს, მაგალითად zeta.webatwork.com. Აქზდა- ინდივიდუალური კომპიუტერის სახელი, webwork - ორგანიზაციის დომენი და com - უმაღლესი დონის დომენი. ზედა დონის დომენები ქმნიან DNS იერარქიის საფუძველს და, შესაბამისად, უწოდებენ root დომენები (root domains). ისინი ორგანიზებულია გეოგრაფიულად, სახელებით, რომლებიც ეფუძნება ორასოიან ქვეყნის კოდებს (ruრუსეთისთვის), ორგანიზაციის ტიპის მიხედვით (ასობითკომერციული ორგანიზაციებისთვის) და დანიშნულებისამებრ (მლნ სამხედრო ორგანიზაციებისთვის).

რეგულარული დომენები, როგორიცაა microsoft.com, უწოდებენ მშობლები (მშობელი დომენი), რადგან ისინი ქმნიან ორგანიზაციული სტრუქტურის საფუძველს. მშობელი დომენები შეიძლება დაიყოს სხვადასხვა ფილიალების ქვედომენებად ან დისტანციურ ფილიალებად. მაგალითად, Microsoft-ის სიეტლის ოფისში კომპიუტერის სრული სახელი შეიძლება იყოს jacob.seattle.microsoft.com , სად ჯაკობი- კომპიუტერის სახელი, სეალტლე - ქვედომენი, ხოლო microsoft.com არის მთავარი დომენი. ქვედომენის სხვა სახელია ბავშვის დომენი (ბავშვის დომენი).

კომპონენტები აქტიური დირექტორია

Active Directory აერთიანებს ფიზიკურ და ლოგიკურ სტრუქტურას ქსელის კომპონენტებისთვის. Active Directory ლოგიკური სტრუქტურები დაგეხმარებათ დირექტორია ობიექტების ორგანიზებაში და ქსელის ანგარიშებისა და გაზიარებების მართვაში. ლოგიკური სტრუქტურა მოიცავს შემდეგ ელემენტებს:

ორგანიზაციული ერთეული - კომპიუტერების ქვეჯგუფი, რომელიც ჩვეულებრივ ასახავს კომპანიის სტრუქტურას;

დომენი ( დომენი) - კომპიუტერების ჯგუფი, რომლებიც იზიარებენ საერთო კატალოგის მონაცემთა ბაზას;

დომენის ხე (დომენი ხე) - ერთი ან მეტი დომენი, რომლებიც იზიარებენ მომიჯნავე სახელთა სივრცეს;

დომენის ტყე - ერთი ან მეტი ხე, რომელიც აზიარებს დირექტორიას ინფორმაციას.

ფიზიკური ელემენტები ხელს უწყობს ქსელის რეალური სტრუქტურის დაგეგმვას. ფიზიკურ სტრუქტურებზე დაყრდნობით იქმნება ქსელური კავშირები და ქსელის რესურსების ფიზიკური საზღვრები. ფიზიკური სტრუქტურა მოიცავს შემდეგ ელემენტებს:

ქვექსელი ( ქვექსელი) - ქსელის ჯგუფი მითითებული IP მისამართის არეალით და ქსელის ნიღბით;

საიტი ( საიტი) - ერთი ან მეტი ქვექსელი. საიტი გამოიყენება დირექტორიაში წვდომის კონფიგურაციისთვის და რეპლიკაციისთვის.

ორგანიზაციული განყოფილებები

ორგანიზაციული ერთეულები (OU) არის ქვეჯგუფები დომენებში, რომლებიც ხშირად ასახავს ორგანიზაციის ფუნქციურ სტრუქტურას. OU არის ერთგვარი ლოგიკური კონტეინერი, რომელშიც განთავსებულია ანგარიშები, აქციები და სხვა OU. მაგალითად, შეგიძლიათ შექმნათ დომენში მიკროსოფტ. comგანყოფილებები რესურსები, IT, მარკეტინგი. შემდეგ ეს სქემა შეიძლება გაფართოვდეს და შეიცავდეს შვილობილ ერთეულებს.

OP-ში დასაშვებია მხოლოდ ძირითადი დომენის ობიექტების განთავსება. მაგალითად, OU დომენიდან Seattle.microsoft.com შეიცავს მხოლოდ ამ დომენის ობიექტებს. დაამატეთ ობიექტები იქიდანმწ. მicrosoft.com დაუშვებელია. OP ძალიან მოსახერხებელია ფუნქციური ან ფორმირებისას ბიზნეს სტრუქტურებიორგანიზაციები.მაგრამ ეს არ არის მათი გამოყენების ერთადერთი მიზეზი.

OP-ები საშუალებას გაძლევთ განსაზღვროთ ჯგუფური პოლიტიკა დომენის რესურსების მცირე ნაკრებისთვის მისი მთელ დომენზე გამოყენების გარეშე. OP ქმნის დომენის დირექტორია ობიექტების კომპაქტურ და უფრო მართვადი ხედებს, რაც დაგეხმარებათ რესურსების უფრო ეფექტურად მართვაში.

OP-ები გაძლევთ უფლებას დელეგირებას და აკონტროლოთ ადმინისტრაციული წვდომა დომენის რესურსებზე, რაც გეხმარებათ დომენში ადმინისტრატორის უფლებამოსილების ლიმიტების დაყენებაში. შეგიძლიათ მომხმარებლის A-ს ადმინისტრაციული უფლებები მიანიჭოთ მხოლოდ ერთ OU-ზე და ამავე დროს გადასცეთ ადმინისტრაციული უფლებები B მომხმარებელს დომენის ყველა OU-ისთვის.

დომენები

დომენი Active Directory არის კომპიუტერების ჯგუფი, რომლებიც იზიარებენ საერთო კატალოგის მონაცემთა ბაზას. Active Directory დომენური სახელები უნდა იყოს უნიკალური. მაგალითად, არ შეიძლება იყოს ორი დომენი მicrosoft.com, მაგრამ შეიძლება არსებობდეს მშობელი დომენი microsoft.com საბავშვო დომენებით seattle.microsoft.com და მy.microsoft.com. თუ დომენი არის დახურული ქსელის ნაწილი, ახალ დომენს მინიჭებული სახელი არ უნდა ეწინააღმდეგებოდეს ამ ქსელში არსებულ დომენურ სახელებს. თუ დომენი არის გლობალური ინტერნეტის ნაწილი, მაშინ მისი სახელი არ უნდა ეწინააღმდეგებოდეს ინტერნეტში არსებულ დომენის რომელიმე სახელს. იმის უზრუნველსაყოფად, რომ სახელები უნიკალურია ინტერნეტში, მთავარი დომენის სახელი უნდა დარეგისტრირდეს ნებისმიერი ავტორიზებული სარეგისტრაციო ორგანიზაციის მეშვეობით.

თითოეულ დომენს აქვს საკუთარი უსაფრთხოების პოლიტიკა და ნდობის ურთიერთობები სხვა დომენებთან. ხშირად, დომენები ნაწილდება რამდენიმე ფიზიკურ ადგილას, ანუ ისინი შედგება რამდენიმე საიტისგან და საიტები აერთიანებს რამდენიმე ქვექსელს. დომენის კატალოგის მონაცემთა ბაზა ინახავს ობიექტებს, რომლებიც განსაზღვრავენ მომხმარებლების, ჯგუფებისა და კომპიუტერების ანგარიშებს, ასევე საზიარო რესურსებს, როგორიცაა პრინტერები და საქაღალდეები.

დომენის ფუნქციები შეზღუდულია და რეგულირდება მისი მუშაობის რეჟიმით. დომენის ოთხი ფუნქციონალური რეჟიმია:

შერეული რეჟიმი Windows 2000 (შერეული რეჟიმი) - მხარს უჭერს დომენის კონტროლერებს Windows-ზე NT 4.0, ვი ინდოვს 2000 და ფანჯრები სერვერი 2003;

Windows 2000 მშობლიური რეჟიმი - მხარს უჭერს დომენის კონტროლერებს, რომლებიც მუშაობენ Windows 2000 და ფანჯრები სერვერი 2003;

შუალედური რეჟიმი ფანჯრები სერვერი 2003 ( შუალედური რეჟიმი) - მხარს უჭერს დომენის კონტროლერების გაშვებას ფანჯრები NT 4.0 და ფანჯრები სერვერი 2003;

რეჟიმი Windows Server 2003 - მხარს უჭერს დომენის კონტროლერებს, რომლებიც მუშაობენ Windows Server 2003.

ტყეები და ხეები

ყველა დომენი აქტიური დირექტორიააქვს DNS- დაწერეთ სახელი მიკროსოფტი.com. დომენები, რომლებიც იზიარებენ დირექტორიაში მონაცემებს, ქმნიან ტყეს. ტყის დომენური სახელები DNS სახელების იერარქიაში არის არამიმართული(შეწყვეტილი) ან მიმდებარე(მიმდებარე).

დომენებს, რომლებსაც აქვთ მომიჯნავე დასახელების სტრუქტურა, ეწოდება დომენის ხე. თუ ტყის დომენებს აქვთ არამიმდევრული DNS სახელები, ისინი ქმნიან ცალკეულ დომენის ხეებს ტყეში. ტყე შეიძლება შეიცავდეს ერთ ან მეტ ხეს. კონსოლი გამოიყენება დომენის სტრუქტურებზე წვდომისთვისაქტიური დირექტორია- დომენები და ნდობა (აქტიურიდირექტორია დომენებიდა ენდობა).

ტყეების ფუნქციები შეზღუდულია და რეგულირდება ტყის ფუნქციური რეჟიმით. არსებობს სამი ასეთი რეჟიმი:

Windows 2000 - მხარს უჭერს დომენის კონტროლერებს, რომლებიც მუშაობენ Windows NT 4.0, Windows 2000 და Windows სერვერი 2003;

შუალედური ( შუალედური) ფანჯრები სერვერი 2003 - მხარს უჭერს დომენის კონტროლერებს, რომლებიც მუშაობენ Windows NT 4.0 და Windows Server 2003;

Windows Server 2003 - მხარს უჭერს დომენის კონტროლერებს Windows Server 2003-ით.

Active Directory-ის უახლესი ფუნქციები ხელმისაწვდომია Windows Server 2003 რეჟიმში, თუ ტყის ყველა დომენი მუშაობს ამ რეჟიმში, შეგიძლიათ ისარგებლოთ გაუმჯობესებული გლობალური კატალოგის რეპლიკაციით და Active Directory მონაცემების უფრო ეფექტური რეპლიკაციით. თქვენ ასევე შეგიძლიათ გამორთოთ სქემის კლასები და ატრიბუტები, გამოიყენოთ დინამიური დამხმარე კლასები, გადარქმევა დომენები და შექმნათ ცალმხრივი, ორმხრივი და გარდამავალი ნდობის ურთიერთობები ტყეში.

საიტები და ქვექსელები

საიტი არის კომპიუტერების ჯგუფი ერთ ან მეტ IP ქვექსელზე, რომელიც გამოიყენება ქსელის ფიზიკური სტრუქტურის დასაგეგმად. საიტის დაგეგმვა ხდება დომენის ლოგიკური სტრუქტურის მიუხედავად. Active Directory გაძლევთ საშუალებას შექმნათ მრავალი საიტი ერთ დომენში ან ერთ საიტზე, რომელიც მოიცავს მრავალ დომენს.

საიტებისგან განსხვავებით, რომლებსაც შეუძლიათ მრავალი IP მისამართის ფარგლები მოიცავდეს, ქვექსელებს აქვთ მითითებული IP მისამართის ფარგლები და ქსელის ნიღაბი. ქვექსელის სახელები მითითებულია ფორმატში ქსელი/ბიტმასკი, მაგალითად 192.168.19.0/24, სადაც ქსელის მისამართი 192.168.19.0 და ქსელის ნიღაბი 255.255.255.0 გაერთიანებულია ქვექსელის სახელში 192.168.19.0/24.

კომპიუტერები ენიჭება საიტებს მათი მდებარეობის მიხედვით ქვექსელში ან ქვექსელების კომპლექტში. თუ ქვექსელზე მყოფ კომპიუტერებს შეუძლიათ საკმარისად მაღალი სიჩქარით კომუნიკაცია, მათ უწოდებენ კარგად დაკავშირებული (კარგად არის დაკავშირებული).

იდეალურ შემთხვევაში, საიტები შედგება კარგად დაკავშირებული ქვექსელებისგან და კომპიუტერებისგან, თუ ტრეფიკი ქვექსელებსა და კომპიუტერებს შორის ნელია, შეიძლება დაგჭირდეთ მრავალი საიტის შექმნა. კარგი კავშირი საიტებს გარკვეულ უპირატესობებს აძლევს.

როდესაც კლიენტი შედის დომენში, ავტორიზაციის პროცესი პირველად ეძებს ლოკალური დომენის კონტროლერს კლიენტის საიტზე, რაც ნიშნავს, რომ ლოკალური კონტროლერები პირველად იკითხება, როდესაც ეს შესაძლებელია, რაც ზღუდავს ქსელის ტრაფიკს და აჩქარებს ავტორიზაციას.

დირექტორიის ინფორმაცია უფრო ხშირად მეორდება შიგნით საიტები ვიდრე შორის საიტები. ეს ამცირებს რეპლიკაციით გამოწვეულ ქსელთაშორის ტრაფიკს და უზრუნველყოფს, რომ ადგილობრივი დომენის კონტროლერები სწრაფად მიიღებენ განახლებულ ინფორმაციას.

თქვენ შეგიძლიათ დააკონფიგურიროთ თანმიმდევრობა, რომლითაც ხდება დირექტორიაში მონაცემების რეპლიკაცია საიტის ბმულები (საიტის ბმულები). მაგალითად, განსაზღვრეთ ხიდის სერვერი (ხიდი) საიტებს შორის რეპლიკაციისთვის.

საიტის ჯვარედინი რეპლიკაციის დატვირთვის უმეტესი ნაწილი დაეცემა ამ ერთგულ სერვერზე, ვიდრე რომელიმე ხელმისაწვდომი საიტის სერვერზე. ვებსაიტებიდა ქვექსელები კონფიგურირებულია კონსოლში Მოქმედი დირექტორი -საიტები და სერვისები(Active Directory საიტები და სერვისები).

დომენებთან მუშაობა Მოქმედი დირექტორი

ონლაინ ფანჯრები სერვერი 2003 წლის სერვისი აქტიურიდირექტორიაკონფიგურირებულია ერთდროულადDNS. თუმცა, Active Directory დომენებს და DNS დომენებს განსხვავებული დანიშნულება აქვთ. Active Directory დომენები გვეხმარება ანგარიშების, რესურსების და უსაფრთხოების მართვაში.

DNS დომენის იერარქია შექმნილია ძირითადად სახელის გადაწყვეტისთვის.

კომპიუტერებს, რომლებიც მუშაობენ Windows XP Professional და Windows 2000-ით, შეუძლიათ სრულად ისარგებლონ Active Directory-ით, ისინი მუშაობენ ქსელში, როგორც Active Directory კლიენტები და აქვთ წვდომა გარდამავალ ნდობაზე, რომელიც არსებობს დომენების ხეში ან ტყეში. ეს ურთიერთობები უფლებამოსილ მომხმარებლებს აძლევს წვდომის რესურსებს ტყეში არსებულ ნებისმიერ დომენში.

სისტემა Windows Server 2003 ფუნქციონირებს როგორც დომენის კონტროლერი ან როგორც წევრი სერვერი. წევრი სერვერები ხდება კონტროლერები Active Directory-ის დაინსტალირების შემდეგ; კონტროლერები დაქვეითებულია წევრების სერვერებზე Active Directory-ის წაშლის შემდეგ.

ორივე პროცესი ხორციელდება Active Directory ინსტალაციის ოსტატი. დომენში შეიძლება იყოს მრავალი კონტროლერი. ისინი იმეორებენ დირექტორიაში მონაცემებს ერთმანეთში მრავალმასტერ რეპლიკაციის მოდელის გამოყენებით, რომელიც თითოეულ კონტროლერს საშუალებას აძლევს დაამუშავოს დირექტორიაში ცვლილებები და შემდეგ გაავრცელოს ისინი სხვა კონტროლერებზე. მრავალფუნქციური სტრუქტურით, ყველა კონტროლერს ნაგულისხმევად თანაბარი პასუხისმგებლობა აქვს. თუმცა, თქვენ შეგიძლიათ მიანიჭოთ დომენის ზოგიერთ კონტროლერს პრიორიტეტი სხვებთან შედარებით გარკვეული ამოცანებისთვის, როგორიცაა ხიდის სერვერის შექმნა, რომელსაც აქვს პრიორიტეტი დირექტორია მონაცემების სხვა საიტებზე რეპლიკაციისას.

გარდა ამისა, ზოგიერთი დავალება უკეთესად შესრულებულია სპეციალურ სერვერზე. სერვერს, რომელიც ამუშავებს კონკრეტული ტიპის დავალებას, ეწოდება ოპერაციების ოსტატი (ოპერაციების ოსტატი).

ანგარიშები იქმნება ყველა Windows 2000, Windows XP Professional და Windows Server 2003 კომპიუტერისთვის, რომლებიც დაკავშირებულია დომენთან და, სხვა რესურსების მსგავსად, ისინი ინახება როგორც Active Directory ობიექტები. კომპიუტერული ანგარიშები გამოიყენება ქსელთან და მის რესურსებზე წვდომის გასაკონტროლებლად, სანამ კომპიუტერი შეძლებს დომენზე წვდომას თავისი ანგარიშის გამოყენებით, მან უნდა გაიაროს ავტორიზაციის პროცედურა.

დირექტორია სტრუქტურა

დირექტორიის მონაცემები ხელმისაწვდომია მომხმარებლებისთვის და კომპიუტერებისთვის მონაცემთა მაღაზია (მონაცემთა მაღაზიები) და გლობალური დირექტორიები (გლობალურიკატალოგები). მიუხედავად იმისა, რომ უმეტესი მახასიათებლებიაქტიურიდირექტორიაგავლენას ახდენს მონაცემთა შენახვაზე, გლობალური კატალოგები (GC) არანაკლებ მნიშვნელოვანია, რადგან ისინი გამოიყენება სისტემაში შესვლისა და ინფორმაციის საძიებლად. თუ GC არ არის ხელმისაწვდომი, რეგულარული მომხმარებლები ვერ შეძლებენ დომენში შესვლას.ამ მდგომარეობის თავიდან აცილების ერთადერთი გზა არის წევრობის ლოკალურად ქეშირება უნივერსალური ჯგუფები.

Active Directory მონაცემების წვდომა და განაწილება უზრუნველყოფილია საშუალებებით დირექტორიაში წვდომის პროტოკოლები (ცნობარი წვდომაპროტოკოლები) და რეპლიკაცია (რეპლიკაცია).

რეპლიკაცია საჭიროა განახლებული მონაცემების კონტროლერებზე გასავრცელებლად. განახლებების გავრცელების მთავარი მეთოდია მრავალმასტერ რეპლიკაცია, მაგრამ ზოგიერთი ცვლილება მუშავდება მხოლოდ სპეციალიზებული კონტროლერების მიერ - ოპერაციების ოსტატები (ოპერაციების ოსტატები).

Windows Server 2003-ში მულტი-მასტერ რეპლიკაციის შესრულების მეთოდი ასევე შეიცვალა დანერგვით. კატალოგის სექციები აპლიკაციები (განაცხადიდირექტორიატიხრები). მათი მეშვეობით, სისტემის ადმინისტრატორებს შეუძლიათ შექმნან რეპლიკაციის ტიხრები დომენის ტყეში, რომლებიც არის ლოგიკური სტრუქტურები, რომლებიც გამოიყენება დომენის ტყეში რეპლიკაციის სამართავად. მაგალითად, შეგიძლიათ შექმნათ დანაყოფი, რომელიც გაუმკლავდება DNS ინფორმაციის რეპლიკაციას დომენში. დომენის სხვა სისტემებს დაუშვებელია DNS ინფორმაციის გამეორება.

განაცხადის დირექტორიას ტიხრები შეიძლება იყოს დომენის შვილი, სხვა განაცხადის დანაყოფის შვილი ან ახალი ხე დომენების ტყეში. დანაყოფების ასლები შეიძლება განთავსდეს Active Directory დომენის ნებისმიერ კონტროლერზე, მათ შორის გლობალურ კატალოგებზე. მიუხედავად იმისა, რომ აპლიკაციების დირექტორიას ტიხრები სასარგებლოა დიდ დომენებსა და ტყეებში, ისინი ზრდის დაგეგმვის, ადმინისტრირებისა და ტექნიკური ხარჯებს.

მონაცემთა შენახვა

საცავი შეიცავს ინფორმაციას Active Directory დირექტორია სერვისის ყველაზე მნიშვნელოვანი ობიექტების შესახებ - ანგარიშები, გაზიარებული რესურსები, OP და ჯგუფის პოლიტიკა. ზოგჯერ მონაცემთა საწყობს უბრალოდ უწოდებენ კატალოგი (ცნობარი). დომენის კონტროლერზე დირექტორია ინახება NTDS.DIT ფაილში, რომლის მდებარეობა განისაზღვრება Active Directory-ის დაყენებისას (ეს უნდა იყოს NTFS დისკი). ზოგიერთი კატალოგის მონაცემები ასევე შეიძლება შეინახოს ძირითადი მაღაზიისგან განცალკევებით, როგორიცაა ჯგუფის პოლიტიკა, სკრიპტები და სხვა ინფორმაცია, რომელიც ინახება SYSVOL სისტემის გაზიარებაში.

დირექტორია ინფორმაციის გაზიარებას ე.წ გამოცემა (გამოქვეყნება). მაგალითად, როდესაც პრინტერი იხსნება ქსელში გამოსაყენებლად, ის ქვეყნდება; გაზიარებული საქაღალდის ინფორმაცია ქვეყნდება და ა.შ. დომენის კონტროლერები ახდენენ მეხსიერების უმეტეს ცვლილებებს მულტი-მასტერ რეჟიმში. მცირე ან საშუალო ზომის ორგანიზაციის ადმინისტრატორი იშვიათად მართავს შენახვის რეპლიკაციას, რადგან ის ავტომატურია, მაგრამ მისი კონფიგურაცია შესაძლებელია ქსელის არქიტექტურის სპეციფიკის შესაბამისად.

დირექტორიის ყველა მონაცემი არ არის გამეორებული, მხოლოდ:

დომენის მონაცემები - ინფორმაცია დომენის ობიექტების შესახებ, მათ შორის ანგარიშების ობიექტები, გაზიარებული რესურსები, OP და ჯგუფის პოლიტიკა;

კონფიგურაციის მონაცემები - ინფორმაცია დირექტორია ტოპოლოგიის შესახებ: ყველა დომენის, ხეების და ტყეების სია, ასევე კონტროლერების და GC სერვერების მდებარეობა;

სქემის მონაცემები - ინფორმაცია ყველა ობიექტისა და მონაცემთა ტიპების შესახებ, რომლებიც შეიძლება შეინახოს დირექტორიაში; სტანდარტული Windows Server 2003 სქემა აღწერს ანგარიშის ობიექტებს, საერთო რესურსის ობიექტებს და ა.შ. და შეიძლება გაფართოვდეს ახალი ობიექტებისა და ატრიბუტების განსაზღვრით ან არსებული ობიექტებისთვის ატრიბუტების დამატებით.

გლობალური კატალოგი

თუ ადგილობრივი წევრობის ქეშირება უნივერსალური ჯგუფები არ ხორციელდება ქსელში შესვლა უნივერსალური ჯგუფის წევრობის შესახებ სამოქალაქო კოდექსით გათვალისწინებულ ინფორმაციას.

ის ასევე უზრუნველყოფს დირექტორიაში ძიებას ტყეში ყველა დომენში. კონტროლერი, როლის შესრულება GK სერვერი ინახავს ყველა დირექტორია ობიექტის სრულ ასლს მის დომენში და ობიექტების ნაწილობრივ ასლს ტყის სხვა დომენებში.

შესვლისა და ძიებისთვის საჭიროა მხოლოდ რამდენიმე ობიექტის თვისება, ამიტომ ნაწილობრივი ასლების გამოყენება შესაძლებელია. ნაწილობრივი ასლის შესაქმნელად, რეპლიკაცია მოითხოვს ნაკლები მონაცემების გადაცემას, რაც ამცირებს ქსელის ტრაფიკს.

ნაგულისხმევად, პირველი დომენის კონტროლერი ხდება მთავარი დომენის კონტროლერი. ამიტომ, თუ დომენში მხოლოდ ერთი კონტროლერია, მაშინ მთავარი დომენის სერვერი და დომენის კონტროლერი ერთი და იგივე სერვერია. თქვენ შეგიძლიათ განათავსოთ GC სხვა კონტროლერზე, რათა შეამციროთ პასუხის მოლოდინის დრო სისტემაში შესვლისას და დააჩქაროთ ძებნა. რეკომენდირებულია შექმნათ ერთი GC თითოეულ დომენის საიტზე.

ამ პრობლემის მოგვარების რამდენიმე გზა არსებობს. რა თქმა უნდა, შეგიძლიათ შექმნათ GC სერვერი დომენის ერთ-ერთ კონტროლერზე დისტანციურ ოფისში. ამ მეთოდის მინუსი არის ის, რომ ის ზრდის დატვირთვას GK სერვერზე, რასაც შეიძლება დასჭირდეს დამატებითი რესურსები და ამ სერვერის მუშაობის დროის ფრთხილად დაგეგმვა.

კიდევ ერთი გამოსავალი არის უნივერსალური ჯგუფის წევრობების ადგილობრივად ქეშირება. ამ შემთხვევაში, დომენის ნებისმიერ კონტროლერს შეუძლია შესვლის მოთხოვნები ადგილობრივად, მთავარ დომენის სერვერთან დაკავშირების გარეშე. ეს აჩქარებს შესვლის პროცედურას და აადვილებს სიტუაციას GK სერვერის უკმარისობის შემთხვევაში. გარდა ამისა, ეს ამცირებს რეპლიკაციის ტრაფიკს.

მთელი ჯგუფის პერიოდულად განახლების ნაცვლად მთელ ქსელში, საკმარისია ქეშირებული ინფორმაციის განახლება უნივერსალური ჯგუფის წევრობის შესახებ. ნაგულისხმევად, განახლება ხდება ყოველ რვა საათში დომენის თითოეულ კონტროლერზე, რომელიც იყენებს ადგილობრივი უნივერსალური ჯგუფის წევრობის ქეშირებას.

წევრობა უნივერსალური ჯგუფი ინდივიდუალურად თითოეული საიტისთვის. შეგახსენებთ, რომ საიტი არის ფიზიკური სტრუქტურა, რომელიც შედგება ერთი ან მეტი ქვექსელისგან, რომლებსაც აქვთ IP მისამართების ინდივიდუალური ნაკრები და ქსელის ნიღაბი. დომენის კონტროლერები ფანჯრებისერვერი 2003 და GC მათზე წვდომა უნდა იყოს იმავე საიტზე. თუ რამდენიმე საიტია, მოგიწევთ თითოეულ მათგანზე ადგილობრივი ქეშირების კონფიგურაცია. გარდა ამისა, საიტზე შესული მომხმარებლები უნდა იყვნენ Windows Server 2003 დომენის ნაწილი, რომელიც მუშაობს Windows Server 2003 ტყის რეჟიმში.

რეპლიკაცია Active Directory-ში

დირექტორიაში ინახება სამი სახის ინფორმაცია: დომენის მონაცემები, სქემის მონაცემები და კონფიგურაციის მონაცემები. დომენის მონაცემები იმეორებს ყველა დომენის კონტროლერს. დომენის ყველა კონტროლერს აქვს თანაბარი უფლებები, ე.ი. ნებისმიერი დომენის კონტროლერიდან განხორციელებული ყველა ცვლილება განმეორდება ყველა სხვა დომენის კონტროლერზე. გარდა ამისა, ცალკეული დომენის ყველა ობიექტი და ტყის ობიექტების ზოგიერთი თვისება მრავლდება GC-ში. ეს ნიშნავს, რომ დომენის კონტროლერი ინახავს და იმეორებს ხის ან ტყის სქემას, კონფიგურაციის ინფორმაციას ხის ან ტყის ყველა დომენისთვის და ყველა დირექტორიას ობიექტსა და თვისებას საკუთარი დომენისთვის.

დომენის კონტროლერი, რომელზედაც ინახება GC შეიცავს და იმეორებს სქემის ინფორმაციას ფორესტისთვის, კონფიგურაციის ინფორმაციას ფორესტის ყველა დომენისთვის და თვისებების შეზღუდულ კომპლექტს ფორესტის ყველა დირექტორიას ობიექტისთვის (ის იმეორებს მხოლოდ GC სერვერებს შორის). ისევე როგორც ყველა დირექტორია ობიექტი და თვისება თქვენი დომენისთვის.

რეპლიკაციის არსის გასაგებად, განიხილეთ ეს სცენარი ახალი ქსელის დასაყენებლად.

1. დომენში დაინსტალირებულია პირველი კონტროლერი. ეს სერვერი ერთადერთი დომენის კონტროლერია. ის ასევე არის GK სერვერი. რეპლიკაცია არ ხდება ასეთ ქსელში, რადგან არ არსებობს სხვა კონტროლერები.

2. დომენში და დამონტაჟებულია მეორე კონტროლერი და იწყება რეპლიკაცია. თქვენ შეგიძლიათ დანიშნოთ ერთი კონტროლერი, როგორც ინფრასტრუქტურის მთავარი, ხოლო მეორე, როგორც GC სერვერი. ინფრასტრუქტურის მფლობელი აკონტროლებს და ითხოვს GL განახლებებს შეცვლილი ობიექტებისთვის. ორივე ეს კონტროლერი ასევე იმეორებს სქემისა და კონფიგურაციის მონაცემებს.

3. დომენში და დამონტაჟებულია მესამე კონტროლერი, რომელსაც არ აქვს მთავარი მართვის განყოფილება. ინფრასტრუქტურის მასტერი აკონტროლებს GC განახლებებს, ითხოვს მათ შეცვლილ ობიექტებს და შემდეგ იმეორებს ცვლილებებს მესამე დომენის კონტროლერზე. სამივე კონტროლერი ასევე იმეორებს სქემისა და კონფიგურაციის მონაცემებს.

4. იქმნება ახალი დომენი B და მას ემატება კონტროლერები. GC სერვერები დომენში A და B დომენში იმეორებენ ყველა სქემასა და კონფიგურაციის მონაცემს, ისევე როგორც დომენის მონაცემების ქვეჯგუფს თითოეული დომენიდან. რეპლიკაცია A დომენში გრძელდება ისე, როგორც ზემოთ იყო აღწერილი, პლუს იწყება რეპლიკაცია B დომენში.

აქტიურიდირექტორიადა LDAP

Lightweight Directory Access Protocol (LDAP) არის სტანდარტული პროტოკოლი ინტერნეტ კავშირებისთვის TCP/IP ქსელებში. LDAP შექმნილია სპეციალურად დირექტორია სერვისებზე წვდომისათვის მინიმალური ზედნადებით. LDAP ასევე განსაზღვრავს ოპერაციებს, რომლებიც გამოიყენება დირექტორიის ინფორმაციის მოთხოვნისა და შესაცვლელად.

კლიენტები Active Directory იყენებს LDAP-ს, რათა დაუკავშირდეს კომპიუტერებს, რომლებიც მუშაობენ Active Directory-ში, როდესაც ისინი შედიან ქსელში ან ეძებენ საერთო რესურსებს. LDAP ამარტივებს დირექტორიათა ურთიერთკავშირს და მიგრაციას Active Directory-ში სხვა დირექტორია სერვისებიდან. თავსებადობის გასაუმჯობესებლად, შეგიძლიათ გამოიყენოთ Active Directory Services ინტერფეისები (აქტიურიდირექტორია სერვისი- ინტერფეისები, ADSI).

ოპერაციების მთავარი როლები

ოპერაციების მასტერი ამუშავებს ამოცანებს, რომლებიც არასასიამოვნოა მრავალმასტერ რეპლიკაციის მოდელში შესასრულებლად. არსებობს ხუთი ოპერაციების მთავარი როლი, რომლებიც შეიძლება მიენიჭოს დომენის ერთ ან მეტ კონტროლერს. ზოგიერთი როლი უნიკალური უნდა იყოს ტყის დონეზე, ზოგი კი უნდა იყოს უნიკალური დომენის დონეზე. შემდეგი როლები უნდა არსებობდეს Active Directory-ის თითოეულ ტყეში:

სქემის ოსტატი) - მართავს განახლებებს და ცვლილებებს დირექტორიას სქემში. დირექტორიას სქემის განახლებისთვის, თქვენ უნდა გქონდეთ წვდომა სქემის მთავარზე. იმის დასადგენად, რომელი სერვერია ამჟამად დომენში სქემის ოსტატი, უბრალოდ გახსენით ბრძანების ხაზის ფანჯარა და შეიყვანეთ: dsquery server -აქვსვsmo სქემა.

დომენის დასახელების ოსტატი - მართავს ტყეში დომენების დამატებას და ამოღებას. დომენის დასამატებლად ან წასაშლელად გჭირდებათ წვდომა დომენის დასახელების მთავარზე. იმის დასადგენად, თუ რომელი სერვერია ამჟამად დომენის დასახელების მთავარი, უბრალოდ შეიყვანეთ ბრძანების ხაზის ფანჯარაში: dsquery server -აქვსვsmo სახელი.

ეს როლები, საერთო ტყისთვის მთლიანობაში, მისთვის უნიკალური უნდა იყოს.

შემდეგი როლები საჭიროა Active Directory-ის ყველა დომენში.

ნათესავი ID ოსტატი - გამოყოფს შედარებით იდენტიფიკატორებს დომენის კონტროლერებს. ყოველ ჯერზე, როდესაც ქმნით მომხმარებლის, ჯგუფის ობიექტს ან კომპიუტერის კონტროლერები ანიჭებენ ობიექტს უსაფრთხოების უნიკალურ იდენტიფიკატორს, რომელიც შედგება დომენის უსაფრთხოების იდენტიფიკატორისა და უნიკალური იდენტიფიკატორისგან, რომელიც გამოყოფილია ფარდობითი იდენტიფიკატორის მასტერის მიერ. იმის დასადგენად, თუ რომელი სერვერია ამჟამად დომენში შედარებითი იდენტიფიკატორების მფლობელი, უბრალოდ შეიყვანეთ ბრძანების ხაზის ფანჯარაში: dsqueryსერვერი -აქვსვsmoგათავისუფლდეს.

PDC ემულატორი - შერეული ან შუალედური დომენის რეჟიმში, მოქმედებს როგორც Windows NT სამაგისტრო დომენის კონტროლერი. ის ამოწმებს Windows NT შესვლას, ამუშავებს პაროლის ცვლილებებს და იმეორებს განახლებებს P DC-ში. იმის დასადგენად, თუ რომელი სერვერია ამჟამად PDC ემულატორი დომენში, უბრალოდ შეიყვანეთ ბრძანების ხაზის ფანჯარაში dsquery სერვერი - ჰასფსმო პდკ.

ინფრასტრუქტურის მფლობელი ოსტატი ) - განაახლებს ობიექტის ბმულებს მისი კატალოგის მონაცემების GK მონაცემებთან შედარებით. თუ მონაცემები მოძველებულია, ის ითხოვს განახლებებს GC-დან და იმეორებს მათ დომენის დარჩენილ კონტროლერებზე. იმის დასადგენად, თუ რომელი სერვერია ამჟამად დომენის ინფრასტრუქტურის მფლობელი, უბრალოდ ბრძანების ხაზის ფანჯარაში და შედით dsqueryსერვერი -hasfsmo infr.

ეს როლები, რომლებიც საერთოა მთელი დომენისთვის, უნიკალური უნდა იყოს დომენში. სხვა სიტყვებით რომ ვთქვათ, თქვენ შეგიძლიათ დააკონფიგურიროთ მხოლოდ ერთი ფარდობითი იდენტიფიკაციის მასტერი, ერთი PDC ემულატორი და ერთი ინფრასტრუქტურის მასტერი თითო დომენზე.

ოპერაციების მთავარი როლები, როგორც წესი, ენიჭება ავტომატურად, მაგრამ მათი ხელახლა მინიჭება შესაძლებელია. ახალი ქსელის დაყენებისას, პირველი დომენის პირველი დომენის კონტროლერი იღებს ყველა ოპერაციების მთავარ როლს. თუ ახალი შვილობილი დომენი ან root დომენი მოგვიანებით შეიქმნება ახალ ხეში, ოპერაციების მთავარი როლები ასევე ავტომატურად ენიჭება პირველ დომენის კონტროლერს. დომენის ახალ ტყეში დომენის კონტროლერს ენიჭება ოპერაციების ყველა მთავარი როლი. თუ ახალი დომენი იქმნება იმავე ტყეში, მის კონტროლერს ენიჭება Relative ID Master, Emulator P.დგ და ინფრასტრუქტურის მფლობელი. სქემის ოსტატის და დომენის დასახელების მასტერის როლები რჩება პირველ დომენთან ტყეში.

თუ დომენში მხოლოდ ერთი კონტროლერია, ის ასრულებს ყველა ოპერაციის მთავარ როლს. თუ ქსელში მხოლოდ ერთი საიტია, ოპერაციების ოსტატების სტანდარტული მდებარეობა ოპტიმალურია. მაგრამ დომენის კონტროლერებისა და დომენების დამატებისას, ზოგჯერ საჭიროა ოპერაციების ძირითადი როლების გადატანა სხვა დომენის კონტროლერებზე.

თუ დომენში არის ორი ან მეტი დომენის კონტროლერი, რეკომენდებულია, რომ ორი დომენის კონტროლერი იყოს კონფიგურირებული ოპერაციების მთავარ როლებად. მაგალითად, დანიშნეთ ერთი დომენის კონტროლერი, როგორც ოპერაციების პირველადი ოსტატი, ხოლო მეორე, როგორც სარეზერვო, რომელიც საჭირო იქნება, თუ მთავარი ვერ მოხერხდება.

ადმინისტრაცია Მოქმედი დირექტორი

CActive Directory სერვისის გამოყენებით იქმნება კომპიუტერული ანგარიშები, ისინი დაკავშირებულია დომენთან და იმართება კომპიუტერები, დომენის კონტროლერები და ორგანიზაციული ერთეულები (OU).

ადმინისტრაცია და დამხმარე ინსტრუმენტები მოწოდებულია Active Directory-ის სამართავად. ქვემოთ ჩამოთვლილი ხელსაწყოები ასევე დანერგილია როგორც MMC კონსოლის სნეპ-ინები (მაიკროსოფტი მენეჯმენტიკონსოლი):

Active Directory - მომხმარებლები და კომპიუტერები (Active Directory მომხმარებლები და კომპიუტერები) საშუალებას გაძლევთ მართოთ მომხმარებლები, ჯგუფები, კომპიუტერები და ორგანიზაციული ერთეულები (OU);

აქტიური დირექტორია- დომენები და ნდობა ( აქტიური დირექტორია დომენებიდა ნდობა ) ემსახურება დომენებთან, დომენის ხეებთან და დომენის ტყეებთან მუშაობას;

Მოქმედი დირექტორი - საიტები დამომსახურება (Active Directory საიტები და სერვისები) საშუალებას გაძლევთ მართოთ საიტები და ქვექსელები;

შედეგიანი პოლიტიკა (პოლიტიკის შედეგის ნაკრები) გამოიყენება მომხმარებლის ან სისტემის მიმდინარე პოლიტიკის სანახავად და პოლიტიკაში ცვლილებების დასაგეგმად.

IN Microsoft Windows 2003 Server-ში ამ სნეპ-ინებზე წვდომა შეგიძლიათ პირდაპირ ადმინისტრაციული ხელსაწყოების მენიუდან.

კიდევ ერთი ადმინისტრაციული ინსტრუმენტი არის snap-in სქემა აქტიურიდირექტორია (აქტიური დირექტორია სქემა) - გაძლევთ საშუალებას მართოთ და შეცვალოთ დირექტორიას სქემა.

Command Line Utilities აქტიური დირექტორია

ობიექტების მართვა აქტიური დირექტორიაარსებობს ბრძანების ხაზის ინსტრუმენტები, რომლებიც საშუალებას გაძლევთ შეასრულოთ ადმინისტრაციული ამოცანების ფართო სპექტრი:

DSADD - დასძენს აქტიური დირექტორიაკომპიუტერები, კონტაქტები, ჯგუფები, OP და მომხმარებლები.

DSGET - აჩვენებს კომპიუტერების, კონტაქტების, ჯგუფების, OP-ების, მომხმარებლების, საიტების, ქვექსელების და სერვერების თვისებებს, რომლებიც რეგისტრირებულია აქტიური დირექტორია.

DSMOD - ცვლის კომპიუტერების, კონტაქტების, ჯგუფების, OP-ების, მომხმარებლებისა და სერვერების თვისებებს, რომლებიც რეგისტრირებულნი არიან აქტიური დირექტორია.

DSMOVE - გადააქვს ერთი ობიექტი ახალ ადგილას დომენში ან გადარქმევს ობიექტს გადატანის გარეშე.

DSQXJERY - ეძებს კომპიუტერებს, კონტაქტებს, ჯგუფებს, OP-ებს, მომხმარებლებს, საიტებს, ქვექსელებსა და სერვერებს აქტიური დირექტორიაგანსაზღვრული კრიტერიუმების მიხედვით.

DSRM - შლის საგანს აქტიური დირექტორია.

NTDSUTIL - საშუალებას გაძლევთ ნახოთ ინფორმაცია საიტის, დომენის ან სერვერის შესახებ, მართოთ ოპერაციების ოსტატები (ოპერაციები ოსტატები) და მონაცემთა ბაზის შენარჩუნებააქტიური დირექტორია.

Active Directory - გაფართოებადი და მასშტაბირებადი Active Directory დირექტორია სერვისი საშუალებას გაძლევთ ეფექტურად მართოთ ქსელის რესურსები.

Მოქმედი დირექტორიარის ქსელის ობიექტების შესახებ მონაცემთა იერარქიულად ორგანიზებული საცავი, რომელიც უზრუნველყოფს ამ მონაცემების ძიებისა და გამოყენების მოსახერხებელ საშუალებებს. კომპიუტერს, რომელიც მუშაობს Active Directory-ს, ეწოდება დომენის კონტროლერი. თითქმის ყველა ადმინისტრაციული ამოცანა დაკავშირებულია Active Directory-თან.

Active Directory ტექნოლოგია ეფუძნება სტანდარტულ ინტერნეტ პროტოკოლებს და გვეხმარება მკაფიოდ განსაზღვროს ქსელის სტრუქტურა, წაიკითხეთ მეტი, თუ როგორ უნდა განათავსოთ Active Directory დომენი ნულიდან აქ.

Active Directory და DNS

Active Directory იყენებს დომენის სახელების სისტემას.

Active Directory სერვისის გამოყენებით, კომპიუტერული ანგარიშები იქმნება, დაკავშირებულია დომენთან და იმართება კომპიუტერები, დომენის კონტროლერები და ორგანიზაციული ერთეულები (OU).

ადმინისტრაცია და დამხმარე ინსტრუმენტები მოწოდებულია Active Directory-ის სამართავად. ქვემოთ ჩამოთვლილი ინსტრუმენტები ასევე დანერგილია როგორც snap-ის სახით MMC კონსოლში (Microsoft Management Console):

Active Directory - მომხმარებლები და კომპიუტერები (Active Directory Users and Computers) გაძლევთ საშუალებას მართოთ მომხმარებლები, ჯგუფები, კომპიუტერები და ორგანიზაციული ერთეულები (OU);

Active Directory - დომენები და ტრასტები (Active Directory Domains and Trusts) გამოიყენება დომენებთან, დომენის ხეებთან და დომენის ტყეებთან სამუშაოდ;

Active Directory Sites and Services გაძლევთ საშუალებას მართოთ საიტები და ქვექსელები;

პოლიტიკის შედეგიანი ნაკრები გამოიყენება მომხმარებლის ან სისტემის მიმდინარე პოლიტიკის სანახავად და პოლიტიკაში ცვლილებების დასაგეგმად.

Microsoft Windows 2003 Server-ში ამ სნეპ-ინებზე წვდომა შეგიძლიათ პირდაპირ ადმინისტრაციული ხელსაწყოების მენიუდან.

კიდევ ერთი ადმინისტრაციული ინსტრუმენტი, Active Directory Schema snap-in, გაძლევთ საშუალებას მართოთ და შეცვალოთ დირექტორიას სქემა.

Active Directory ობიექტების სამართავად, არსებობს ბრძანების ხაზის ინსტრუმენტები, რომლებიც საშუალებას გაძლევთ შეასრულოთ ადმინისტრაციული ამოცანების ფართო სპექტრი:

DSADD - ამატებს კომპიუტერებს, კონტაქტებს, ჯგუფებს, OU-ებს და მომხმარებლებს Active Directory-ში.

DSGET - აჩვენებს Active Directory-ში რეგისტრირებული კომპიუტერების, კონტაქტების, ჯგუფების, OU-ების, მომხმარებლების, საიტების, ქვექსელების და სერვერების თვისებებს.

DSMOD - ცვლის Active Directory-ში რეგისტრირებული კომპიუტერების, კონტაქტების, ჯგუფების, OP-ების, მომხმარებლებისა და სერვერების თვისებებს.

DSMOVE - გადააქვს ერთი ობიექტი ახალ მდებარეობაზე დომენში ან გადარქმევს ობიექტს გადატანის გარეშე.

DSQXJERY - ეძებს კომპიუტერებს, კონტაქტებს, ჯგუფებს, OP-ებს, მომხმარებლებს, საიტებს, ქვექსელებსა და სერვერებს Active Directory-ში მითითებული კრიტერიუმების მიხედვით.

DSRM - შლის ობიექტს Active Directory-დან.

NTDSUTIL - საშუალებას გაძლევთ ნახოთ ინფორმაცია საიტის, დომენის ან სერვერის შესახებ, მართოთ ოპერაციების მასტერები და შეინახოთ Active Directory მონაცემთა ბაზა.