Décryptage du trafic Internet. L'attaque BREACH vous permet de décrypter rapidement le trafic HTTPS. Qu’est-ce que le trafic frauduleux ?

La compression HTTP, utilisée par la plupart des sites pour réduire la taille des données transférées, peut devenir un risque sérieux pour la sécurité si le site utilise HTTPS. C'est ce qu'ont déclaré les experts en sécurité Dimitris Karakostas et Dionysis Zindros. Les chercheurs ont réussi à améliorer l'exploitation d'une faille connue de longue date qui permet d'accélérer le décryptage du trafic HTTPS et ont utilisé une attaque contre les chiffrements par blocs dans une connexion SSL/TLS.

L'attaque, appelée BREACH (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext), exploite des failles dans l'algorithme de compression gzip/DEFLATE. L’attaque a été connue pour la première fois en 2013. Lors de la conférence Black Hat USA, les chercheurs Angelo Prado, Neal Harris et Yoel Gluck ont parlé d'attaques contre les chiffrements de flux SSL/TLS tels que RC4.

La nouvelle approche de l'exploitation est démontrée dans le framework open source Rupture, présenté à Black Hat Asia la semaine dernière.

Au cours du rapport, les experts ont démontré deux attaques réussies contre les chats Gmail et Facebook.

Pour mener une attaque BREACH, l'attaquant doit être capable d'intercepter le trafic réseau de la victime. Cela peut se faire via un réseau Wi-Fi, ou via l'accès à l'équipement d'un fournisseur Internet. L'attaquant devra également découvrir une partie vulnérable de l'application qui accepte les entrées via des URL de paramètres et renvoie ces données dans une réponse cryptée.

Dans le cas de Gmail, cette application s'est avérée être une recherche sur le site pour les appareils mobiles. Si la demande de recherche est effectuée au nom d'un utilisateur autorisé, un jeton d'authentification est également joint à la réponse. Ce jeton sera chiffré dans la réponse. Cependant, chaque fois que la chaîne de recherche correspond à une partie du jeton, la taille de la réponse au client sera plus petite, puisque les chaînes identiques dans la réponse seront compressées.

Un attaquant pourrait forcer l'application cliente à envoyer un grand nombre de requêtes et ainsi deviner tous les caractères du jeton d'authentification.

Le framework Rupture vous permet d'injecter du code spécial dans chaque requête HTTP non chiffrée ouverte par le navigateur de la victime. Le code injecté amène le navigateur client à établir des connexions à l'application HTTPS vulnérable en arrière-plan. Ceci est nécessaire pour mener à bien une attaque contre les chiffrements par blocs, qui créent beaucoup de « bruit » lors du cryptage des données. Pour éliminer les déchets, les chercheurs ont envoyé les mêmes demandes plusieurs fois de suite et ont analysé la différence dans la taille des réponses reçues. Les experts ont également réussi à utiliser la parallélisation du côté du navigateur, ce qui a considérablement accéléré l'attaque contre les chiffrements par blocs dans les connexions TLS.

Les journalistes du journal Kommersant ont appris comment les services gouvernementaux voient dans la pratique la mise en œuvre de la loi Yarovaya.

Selon Kommersant, le FSB, le ministère des Télécommunications et des Communications et le ministère de l'Industrie et du Commerce discutent actuellement d'un ensemble de solutions techniques qui permettront le décryptage et, par conséquent, l'accès à tout le trafic Internet des Russes, comme l'exige la Yarovaya. Loi. Les journalistes font référence à des informations reçues d'un cadre supérieur d'un des fabricants d'équipements, d'un membre de l'Administration présidentielle (AP), ainsi que d'une source anonyme d'une entreprise informatique.

« Cela n'a aucun sens de stocker des exaoctets de trafic Internet crypté - vous n'y trouverez rien. Le FSB préconise de décrypter tout le trafic en temps réel et de l'analyser selon des paramètres clés, relativement parlant, selon le mot « bombe », et les ministères insistent sur le décryptage du trafic uniquement pour les abonnés qui attirent l'attention des forces de l'ordre », a déclaré Représentant de l'AP auprès des journalistes.

Pour analyser le trafic en clair et déjà décrypté, il est prévu d'utiliser les systèmes DPI (Deep Packet Inspection), encore utilisés par de nombreux opérateurs, par exemple pour le filtrage d'URL à l'aide de listes de sites interdits.

Le trafic crypté pose des problèmes aux ministères. « Il existe un très grand nombre de sites sur Internet qui ne sont pas des organisateurs de diffusion d'informations et utilisent une connexion https sécurisée », expliquent les interlocuteurs de la publication « Sans décoder le trafic, il n'est pas toujours possible de comprendre sur quel site se trouve l'utilisateur. visité, sans parler de ce qu'il y a fait " Ainsi, l'une des options discutées pour décrypter le trafic consiste à installer des équipements dans les réseaux des opérateurs qui mèneront réellement des attaques MITM :

« Pour l'utilisateur, cet équipement se fait passer pour le site demandé, et pour le site, il se fait passer pour l'utilisateur. Il s'avère que l'utilisateur établira une connexion SSL avec cet équipement, et cette connexion avec le serveur auquel l'utilisateur a accédé. L'équipement déchiffrera le trafic intercepté depuis le serveur et avant de l'envoyer à l'utilisateur, il le recryptera avec un certificat SSL délivré par une autorité de certification (CA) russe. Pour empêcher le navigateur de l’utilisateur de l’alerter d’une connexion non sécurisée, l’autorité de certification russe doit être ajoutée aux autorités de certification racine de confiance sur l’ordinateur de l’utilisateur.

Les journalistes écrivent qu'Ilya Massukh, chef du sous-groupe « Informatique + Souveraineté » de l'administration présidentielle, avait précédemment confirmé qu'il était effectivement prévu de créer un tel centre de certification. Cependant, on ne sait toujours pas si cette CA sera utilisée pour mettre en œuvre la « loi Yarovaya ».

Anton Sushkevich, fondateur du groupe NVision et copropriétaire du fabricant d'équipements de télécommunications RDP.RU, a également entendu parler de la proposition de décryptage du trafic.

« Les deux principales méthodes de cryptage sur Internet sont de bout en bout, très populaires dans les messageries instantanées, et les certificats SSL - avec leur aide, environ 80 % du trafic Internet est crypté. Afin de remplir la tâche fixée par la loi Yarovaya, c'est-à-dire lutter contre le terrorisme, il est nécessaire de décrypter et d'analyser le trafic en direct, et pas quelque temps après. L'organisation du MITM est une des voies possibles », dit Sushkevich.

Kommersant a également demandé l'avis d'experts sur cette question, qui ont exprimé un certain scepticisme quant au projet décrit.

« Lorsque ce fait sera connu, le certificat d'une telle autorité de certification sera supprimé de tous les logiciels fonctionnant avec un trafic crypté lors de la prochaine mise à jour. Et ce sera exact, car la possibilité de créer de « mauvais » certificats discrédite tout le commerce électronique : toutes les cartes bancaires, les identifiants de tous les utilisateurs dans tous les systèmes sont interceptés », explique le directeur d'ARSIENTEK Denis Neshtun.

« MITM fonctionne bien, et dans certains endroits légalement, pour les technologies client-serveur basées sur SSL. Mais ils ont commencé à l'abandonner plus souvent et à passer à TLS, pour lequel MITM ne peut pas être réalisé aujourd'hui. Et dans le cas du cryptage de bout en bout, sur lequel reposent la plupart des messageries instantanées, le MITM est généralement inapplicable », déclare Alexey Lukatsky, consultant en sécurité Internet chez Cisco.

Permettez-moi de vous rappeler que selon la loi Yarovaya, les organisateurs de la diffusion d'informations doivent fournir les informations nécessaires au décodage des messages électroniques reçus, transmis, livrés et (ou) traités des utilisateurs à l'unité autorisée du FSB.

Les « organisateurs de diffusion de l'information », quant à eux, sont considérés comme « les personnes exerçant des activités visant à assurer le fonctionnement des systèmes d'information et (ou) des programmes » qui sont utilisés pour « recevoir, transmettre, transmettre et (ou) traiter des messages électroniques des utilisateurs d'Internet ». » Autrement dit, il s'agit de presque tous les services à l'aide desquels les messages sont transmis, comme la messagerie instantanée ou le courrier.

Les interlocuteurs de Kommersant estiment que «les entreprises étrangères ne respecteront tout simplement pas cette exigence et que les entreprises russes pourraient remettre les clés après de nombreuses demandes».

De nombreux utilisateurs ne réalisent pas qu'en remplissant un identifiant et un mot de passe lors de leur inscription ou de leur autorisation sur une ressource Internet fermée et en appuyant sur ENTRÉE, ces données peuvent facilement être interceptées. Très souvent, ils sont transmis sur le réseau sous une forme non sécurisée. Par conséquent, si le site auquel vous essayez de vous connecter utilise le protocole HTTP, il est alors très simple de capturer ce trafic, de l'analyser à l'aide de Wireshark, puis d'utiliser des filtres et des programmes spéciaux pour trouver et déchiffrer le mot de passe.

Le meilleur endroit pour intercepter les mots de passe est le cœur du réseau, où le trafic de tous les utilisateurs est dirigé vers des ressources fermées (par exemple, le courrier) ou devant le routeur pour accéder à Internet, lors de l'inscription sur des ressources externes. On installe un miroir et on est prêt à se sentir comme un hacker.

Étape 1. Installez et lancez Wireshark pour capturer le trafic

Parfois, pour ce faire, il suffit de sélectionner uniquement l'interface via laquelle nous envisageons de capturer le trafic et de cliquer sur le bouton Démarrer. Dans notre cas, nous capturons via un réseau sans fil.

La capture du trafic a commencé.

Étape 2. Filtrage du trafic POST capturé

Nous ouvrons le navigateur et essayons de nous connecter à une ressource en utilisant un nom d'utilisateur et un mot de passe. Une fois le processus d’autorisation terminé et le site ouvert, nous arrêtons de capturer le trafic dans Wireshark. Ensuite, ouvrez l'analyseur de protocole et voyez un grand nombre de paquets. C’est à ce stade que la plupart des professionnels de l’informatique abandonnent parce qu’ils ne savent pas quoi faire ensuite. Mais nous connaissons et sommes intéressés par des packages spécifiques contenant des données POST générées sur notre machine locale lorsque nous remplissons un formulaire à l'écran et envoyées à un serveur distant lorsque nous cliquons sur le bouton « Connexion » ou « Autorisation » du navigateur.

Nous entrons dans un filtre spécial dans la fenêtre pour afficher les paquets capturés : http.demande.méthode == «POSTE"

Et nous voyons, au lieu de milliers de packages, un seul contenant les données que nous recherchons.

Étape 3. Recherchez le login et le mot de passe de l'utilisateur

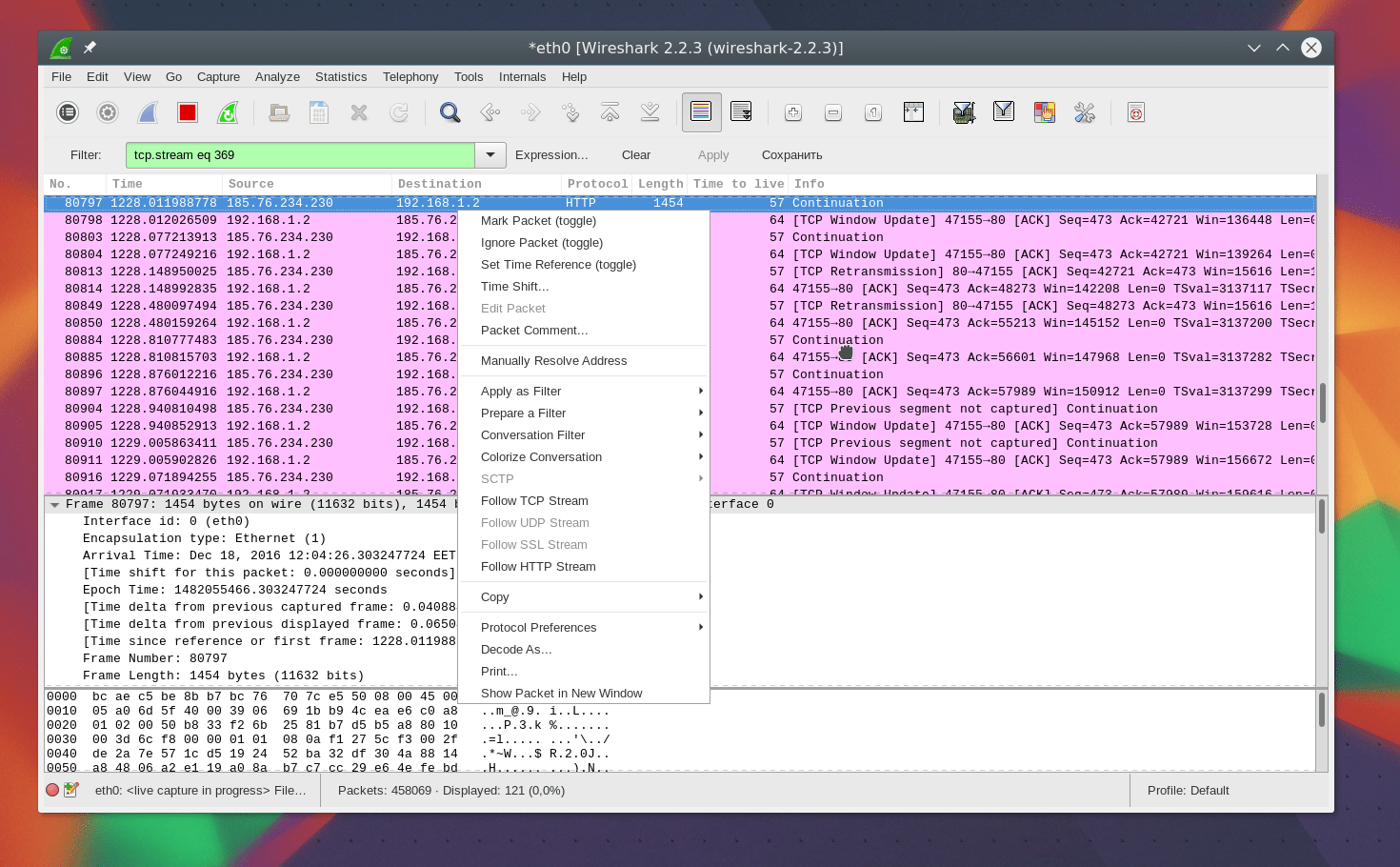

Cliquez rapidement avec le bouton droit et sélectionnez l'élément dans le menu Suivez TCP Steam

Après cela, du texte apparaîtra dans une nouvelle fenêtre qui restaure le contenu de la page dans le code. Retrouvons les champs « mot de passe » et « utilisateur », qui correspondent au mot de passe et au nom d'utilisateur. Dans certains cas, les deux champs seront facilement lisibles et même pas cryptés, mais si nous essayons de capturer du trafic lors de l'accès à des ressources très connues telles que Mail.ru, Facebook, VKontakte, etc., alors le mot de passe sera crypté :

HTTP/1.1 302 trouvé

Serveur : Apache/2.2.15 (CentOS)

X-Powered-By : PHP/5.3.3

P3P : CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Set-Cookie : mot de passe = ; expire = jeu. 7 novembre 2024 à 23:52:21 GMT ; chemin=/

Emplacement : connecté.php

Longueur du contenu : 0

Connexion : fermer

Type de contenu : texte/html ; jeu de caractères = UTF-8

Ainsi, dans notre cas :

Nom d'utilisateur : gourou du réseau

Mot de passe:

Étape 4. Déterminez le type de codage pour déchiffrer le mot de passe

Par exemple, rendez-vous sur le site http://www.onlinehashcrack.com/hash-identification.php#res et saisissez notre mot de passe dans la fenêtre d'identification. On m'a donné une liste de protocoles d'encodage par ordre de priorité :

Étape 5. Décryptage du mot de passe utilisateur

A ce stade nous pouvons utiliser l'utilitaire hashcat :

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

En sortie nous avons reçu un mot de passe déchiffré : simplepassword

Ainsi, avec l'aide de Wireshark, nous pouvons non seulement résoudre les problèmes de fonctionnement des applications et des services, mais également nous essayer en tant que pirate informatique, en interceptant les mots de passe que les utilisateurs saisissent dans les formulaires Web. Vous pouvez également connaître les mots de passe des boîtes aux lettres des utilisateurs à l'aide de filtres simples à afficher :

- Le protocole POP et le filtre ressemblent à ceci : pop.request.command == "USER" || pop.request.command == "PASS"

- Le protocole et le filtre IMAP seront : imap.request contient "login"

- Le protocole est SMTP et vous devrez saisir le filtre suivant : smtp.req.command == "AUTH"

et des utilitaires plus sérieux pour décrypter le protocole de cryptage.

Étape 6 : Que se passe-t-il si le trafic est crypté et utilise HTTPS ?

Il existe plusieurs options pour répondre à cette question.

Option 1. Connectez-vous lorsque la connexion entre l'utilisateur et le serveur est interrompue et capturez le trafic au moment où la connexion est établie (SSL Handshake). Lorsqu'une connexion est établie, la clé de session peut être interceptée.

Option 2 : Vous pouvez décrypter le trafic HTTPS à l'aide du fichier journal des clés de session enregistré par Firefox ou Chrome. Pour ce faire, le navigateur doit être configuré pour écrire ces clés de cryptage dans un fichier journal (exemple basé sur Firefox) et vous devriez recevoir ce fichier journal. Essentiellement, vous devez voler le fichier de clé de session sur le disque dur d'un autre utilisateur (ce qui est illégal). Eh bien, capturez le trafic et utilisez la clé résultante pour le déchiffrer.

Clarification. Nous parlons du navigateur Web d’une personne dont elle essaie de voler le mot de passe. Si nous entendons décrypter notre propre trafic HTTPS et que nous voulons nous entraîner, alors cette stratégie fonctionnera. Si vous essayez de décrypter le trafic HTTPS d'autres utilisateurs sans accès à leurs ordinateurs, cela ne fonctionnera pas - c'est à la fois une question de cryptage et de confidentialité.

Après avoir reçu les clés selon l'option 1 ou 2, vous devez les enregistrer dans WireShark :

- Allez dans le menu Edition - Préférences - Protocoles - SSL.

- Définissez l'indicateur « Réassembler les enregistrements SSL couvrant plusieurs segments TCP ».

- « Liste des clés RSA » et cliquez sur Modifier.

- Entrez les données dans tous les champs et écrivez le chemin dans le fichier avec la clé

Wireshark est un puissant analyseur de réseau qui peut être utilisé pour analyser le trafic transitant par l'interface réseau de votre ordinateur. Vous en aurez peut-être besoin pour détecter et résoudre des problèmes de réseau, déboguer vos applications Web, programmes réseau ou sites. Wireshark vous permet de visualiser entièrement le contenu d'un paquet à tous les niveaux, afin que vous puissiez mieux comprendre le fonctionnement du réseau à bas niveau.

Tous les paquets sont capturés en temps réel et fournis dans un format facile à lire. Le programme prend en charge un système de filtrage très puissant, une mise en évidence des couleurs et d'autres fonctionnalités qui vous aideront à trouver les bons packages. Dans ce didacticiel, nous verrons comment utiliser Wireshark pour analyser le trafic. Récemment, les développeurs ont commencé à travailler sur la deuxième branche du programme Wireshark 2.0, de nombreux changements et améliorations y ont été apportés, notamment pour l'interface. C'est ce que nous utiliserons dans cet article.

Avant de passer à l'examen des moyens d'analyser le trafic, vous devez examiner plus en détail les fonctionnalités prises en charge par le programme, les protocoles avec lesquels il peut fonctionner et ce qu'il peut faire. Voici les principales caractéristiques du programme :

- Capturez des paquets en temps réel à partir d'interfaces réseau filaires ou de tout autre type, ainsi que lisez à partir d'un fichier ;

- Les interfaces de capture suivantes sont prises en charge : Ethernet, IEEE 802.11, PPP et interfaces virtuelles locales ;

- Les paquets peuvent être filtrés en fonction de nombreux paramètres à l'aide de filtres ;

- Tous les protocoles connus sont mis en évidence dans la liste dans différentes couleurs, par exemple TCP, HTTP, FTP, DNS, ICMP, etc. ;

- Prise en charge de la capture du trafic d'appels VoIP ;

- Le décryptage du trafic HTTPS est pris en charge si un certificat est disponible ;

- Décryptage du trafic WEP et WPA des réseaux sans fil avec une clé et une poignée de main ;

- Affichage des statistiques de charge du réseau ;

- Afficher le contenu du package pour toutes les couches réseau ;

- Affiche l'heure d'envoi et de réception des colis.

Le programme possède de nombreuses autres fonctionnalités, mais ce sont les principales qui pourraient vous intéresser.

Comment utiliser Wireshark

Je suppose que le programme est déjà installé, mais sinon, vous pouvez l'installer à partir des référentiels officiels. Pour ce faire, tapez la commande dans Ubuntu :

sudo apt installer Wireshark

Après l'installation, vous pouvez retrouver le programme dans le menu principal de la distribution. Vous devez exécuter Wireshark avec les droits de superutilisateur, sinon il ne pourra pas analyser les paquets réseau. Cela peut être fait depuis le menu principal ou via le terminal en utilisant la commande pour KDE :

Et pour Gnome/Unity :

La fenêtre principale du programme est divisée en trois parties : la première colonne contient une liste des interfaces réseau disponibles pour l'analyse, la seconde - les options d'ouverture des fichiers et la troisième - l'aide.

Analyse du trafic réseau

Pour démarrer l'analyse, sélectionnez une interface réseau, par exemple eth0, et cliquez sur le bouton Commencer.

Après cela, la fenêtre suivante s'ouvrira, avec déjà un flux de paquets qui transitent par l'interface. Cette fenêtre est également divisée en plusieurs parties :

- Partie supérieure- ce sont des menus et des panneaux avec divers boutons ;

- Liste des forfaits- puis le flux de paquets réseau que vous allez analyser s'affiche ;

- Contenu du paquet- juste en dessous se trouve le contenu du colis sélectionné, il est réparti en catégories selon le niveau de transport ;

- De vraies performances- tout en bas, le contenu du colis est affiché sous forme réelle, ainsi que sous forme HEX.

Vous pouvez cliquer sur n’importe quel package pour analyser son contenu :

Ici, nous voyons un paquet de requête DNS pour obtenir l'adresse IP du site, dans la requête elle-même, le domaine est envoyé, et dans le paquet de réponse, nous recevons notre question ainsi que la réponse.

Pour une visualisation plus pratique, vous pouvez ouvrir le package dans une nouvelle fenêtre en double-cliquant sur l'entrée :

Filtres Wireshark

Parcourir manuellement les packages pour trouver ceux dont vous avez besoin est très gênant, surtout avec un thread actif. Par conséquent, pour cette tâche, il est préférable d’utiliser des filtres. Il y a une ligne spéciale sous le menu pour saisir les filtres. Vous pouvez cliquer Expression pour ouvrir le concepteur de filtres, mais il y en a beaucoup, nous allons donc examiner les plus basiques :

- ip.dst- adresse IP cible ;

- ip.src- l'adresse IP de l'expéditeur ;

- adresse IP.addr- IP de l'expéditeur ou du destinataire ;

- ip.proto- protocole ;

- tcp.dstport- port de destination ;

- tcp.srcport- port expéditeur ;

- ip.ttl- Filtre TTL, détermine la distance du réseau ;

- http.request_uri- l'adresse du site Internet demandée.

Pour spécifier la relation entre un champ et une valeur dans un filtre, vous pouvez utiliser les opérateurs suivants :

- == - est égal ;

- != - pas égal ;

- < - moins;

- > - plus;

- <= - inférieur ou égal à ;

- >= - supérieur ou égal à ;

- matchs- expression régulière ;

- contient- contient.

Pour combiner plusieurs expressions, vous pouvez utiliser :

- && - les deux expressions doivent être vraies pour le package ;

- || - une des expressions peut être vraie.

Examinons maintenant de plus près plusieurs filtres à l'aide d'exemples et essayons de comprendre tous les signes de relations.

Tout d'abord, filtrons tous les paquets envoyés au 194.67.215.. Tapez une chaîne dans le champ de filtre et cliquez sur Appliquer. Pour plus de commodité, les filtres Wireshark peuvent être enregistrés à l'aide du bouton Sauvegarder:

ip.dst == 194.67.215.125

Et afin de recevoir non seulement les paquets envoyés, mais aussi ceux reçus en réponse de ce nœud, vous pouvez combiner deux conditions :

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Nous pouvons également sélectionner les fichiers volumineux transférés :

http.content_length > 5000

En filtrant le type de contenu, nous pouvons sélectionner toutes les images qui ont été téléchargées ; Analysons le trafic Wireshark, les paquets contenant le mot image :

http.content_type contient une image

Pour effacer le filtre, vous pouvez appuyer sur le bouton Clair. Il arrive que vous ne connaissiez pas toujours toutes les informations nécessaires au filtrage, mais que vous souhaitiez simplement explorer le réseau. Vous pouvez ajouter n'importe quel champ d'un package sous forme de colonne et afficher son contenu dans la fenêtre générale de chaque package.

Par exemple, je souhaite afficher le TTL (durée de vie) d'un paquet sous forme de colonne. Pour ce faire, ouvrez les informations du package, recherchez ce champ dans la section IP. Appelez ensuite le menu contextuel et sélectionnez l'option Appliquer comme colonne:

De la même manière, vous pouvez créer un filtre basé sur n'importe quel champ souhaité. Sélectionnez-le et affichez le menu contextuel, puis cliquez sur Appliquer comme filtre ou Préparer comme filtre, puis sélectionnez Choisi pour afficher uniquement les valeurs sélectionnées, ou Non sélectionné pour les supprimer :

Le champ spécifié et sa valeur seront appliqués ou, dans le second cas, insérés dans le champ filtre :

De cette façon, vous pouvez ajouter un champ de n'importe quel package ou colonne au filtre. Il y a aussi cette option dans le menu contextuel. Pour filtrer les protocoles, vous pouvez utiliser des conditions plus simples. Par exemple, analysons le trafic Wireshark pour les protocoles HTTP et DNS :

Une autre fonctionnalité intéressante du programme est l'utilisation de Wireshark pour suivre une session spécifique entre l'ordinateur de l'utilisateur et le serveur. Pour ce faire, ouvrez le menu contextuel du package et sélectionnez Suivre le flux TCP.

Une fenêtre s'ouvrira alors dans laquelle vous retrouverez toutes les données transférées entre le serveur et le client :

Diagnostiquer les problèmes de Wireshark

Vous vous demandez peut-être comment utiliser Wireshark 2.0 pour détecter les problèmes sur votre réseau. Pour ce faire, il y a un bouton rond dans le coin inférieur gauche de la fenêtre ; lorsque vous cliquez dessus, une fenêtre s'ouvre ; Outils Expet. Dans celui-ci, Wireshark collecte tous les messages d'erreur et problèmes de réseau :

La fenêtre est divisée en onglets tels que Erreurs, Avertissements, Avis, Chats. Le programme peut filtrer et trouver de nombreux problèmes de réseau, et ici vous pouvez les voir très rapidement. Les filtres Wireshark sont également pris en charge ici.

Analyse du trafic Wireshark

Vous pouvez très facilement comprendre ce que les utilisateurs ont téléchargé et quels fichiers ils ont consulté si la connexion n'était pas cryptée. Le programme fait un très bon travail d'extraction de contenu.

Pour ce faire, vous devez d'abord arrêter la capture de trafic à l'aide du carré rouge sur le panneau. Puis ouvrez le menu Déposer -> Exporter des objets -> HTTP:

Bonne journée! Aujourd'hui, nous allons parler de ce qu'est le trafic ? Ce mot s'applique à différents domaines, mais on le trouve particulièrement souvent sur Internet. En fait, tous les gains en ligne sont basés sur cela.

Le trafic est essentiellement mouvement, activité, transition d'un lieu à un autre. Cela peut être beaucoup ou peu, cela peut être rapide ou lent. Le mot trafic lui-même signifie mouvement en traduction de l'anglais !

Maintenant réfléchissons pourquoi avons-nous besoin de trafic ?? Chaque région en a besoin pour ses propres besoins particuliers. Par exemple, dans le domaine informatique, il désigne le nombre de mégaoctets. Si tel est le cas, vous pouvez aller en ligne, mais vous téléchargerez un film, de la musique, ou autre chose, en fonction du volume que vous devez acheter.

Les webmasters en ont souvent besoin pour gagner de l’argent et tout le monde s'efforce d'avoir autant que possible de ce précieux mouvement sur son site Web !

Types de trafic

Voyons maintenant tous les types de trafic que j’ai réussi à trouver !

Circulation automobile

Ce trafic signifie le nombre de voitures à un moment donné. Par exemple, pendant la pause déjeuner, 500 d'entre eux peuvent passer dans une certaine rue en une heure. Et il s’agit d’un très gros trafic de voitures.

Les propriétaires de points de vente automobiles peuvent parfois se demander comment attirer du trafic vers un concessionnaire automobile ? Ils entendent par là les clients ordinaires, les acheteurs. Pour attirer, il suffit d’utiliser la publicité, c’est tout !

Le trafic automobile doit être mesuré pour diverses études. Il existe des méthodes de mesure automatiques et manuelles.

Le trafic routier ou le trafic routier peut montrer le niveau de pollution à un endroit particulier. Après tout, plus il y a de voitures qui y passent, plus l'accumulation de gaz dans cette zone est importante.

Circulation piétonne

Cette espèce se compose uniquement de ceux qui utilisent des zèbres. Je pense que les animaux peuvent aussi être classés dans cette espèce. Après tout, ils déménagent parfois aussi vers un endroit spécialement désigné.

La circulation piétonne est essentiellement constituée de personnes marchant le long d’une route rayée – un passage piéton !

Parfois, un trafic piétonnier intense peut causer des difficultés aux automobilistes, c'est pourquoi il existe des services qui surveillent son volume. Bien que personnellement, je n'ai rien vu de tel dans la pratique.

Trafic maritime

Il s'agit du mouvement de divers navires en état de naviguer. Par exemple, comme les bateaux, les navires, les bateaux à vapeur et autres ! Les gens recherchent souvent cette phrase sur Internet pour connaître le mouvement du trafic maritime en temps réel ! Étonnamment, il existe bel et bien un affichage cartographique sur le réseau. Vous pouvez entrer et voir où se trouve le bateau souhaité !

Qu’est-ce que le trafic dans le trading ?

Cette expression fait référence au nombre de clients qui sont venus au magasin et ont acheté quelque chose. On peut en dire autant du trafic dans les entreprises. Ce sont simplement des gens qui sont venus prendre quelque chose et ont donné leur argent en retour.

Le plus souvent, le trafic s'échange sur Internet, mais il peut également être vendu dans la vie de tous les jours. Par exemple, en recommandant à une personne un produit vendu dans un certain magasin. De plus, vous devez avoir un accord avec le propriétaire du magasin, et il doit comprendre quel client viendra de vous aujourd'hui en cas de succès, le propriétaire de l'établissement paiera un pourcentage pour l'arrivée de l'acheteur !

Qu’est-ce que le trafic sur Internet ?

Sous ce mot sur Internet, on peut distinguer deux désignations :

- Nombre de mégaoctets, gigaoctets.

- Le nombre de visiteurs sur l'un des sites.

Le premier trafic Internet, également appelé trafic réseau- c'est à ce moment-là que vous souhaitez vous connecter. Pour ce faire, vous avez besoin d’un package contenant les unités de mesure mentionnées ci-dessus. Très souvent, il est limité par les opérateurs mobiles. Pour un ordinateur personnel, vous pouvez vous connecter à Internet par câble moyennant un abonnement fixe. Par exemple, pour 400 roubles, vous pouvez télécharger autant de films, de musique et d'autres fichiers que vous le souhaitez. Ici, la limitation ne peut être qu'en vitesse selon votre tarif. Vous payez ce montant une fois par mois !

Sur l'Internet mobile, avec cet argent, vous pouvez acheter, par exemple, 3 à 5 Go pendant un mois et c'est tout. S'il est épuisé, soit vous en achetez davantage à un prix peu avantageux, soit vous attendez l'expiration de la période de connexion. Par exemple, vous avez connecté 2 Go le 1er mai, mais vous l'avez utilisé le 7 du même mois. Cela signifie que pendant les 23 jours restants, vous devrez vous asseoir sans Internet, soit payer un supplément, soit modifier le tarif.

Mon trafic Internet est de 7 Go par semaine, tarif Zabugorishche! Il s'agit d'Internet de MTS pour 600 roubles. Paiement une fois tous les sept jours pour 150 roubles. De telles conditions me conviennent plutôt bien, d'autant plus que sept gigaoctets sont destinés aux nouveaux utilisateurs. Je me suis connecté plus tôt et je peux télécharger autant que je veux sans restrictions à une vitesse modérée.

Deuxième trafic Internet affiché ou Web est le trafic vers n’importe quelle ressource sur Internet. Par exemple, environ 400 à 450 personnes visitent mon blog sur Internet chaque jour ! Du coup, je peux dire que mon trafic est de quatre cents visiteurs par jour !

Je pense que maintenant, ce qu'est le trafic sur Internet est clair, même pour les nuls !

Qu’est-ce que le trafic mobile ?

Essentiellement, ce sont des personnes qui viennent vers vous via un appareil – un téléphone ! Certaines personnes peuvent également se demander : qu'est-ce que le trafic sur l'Internet mobile ? Eh bien, c'est la quantité de trafic Internet évoquée ci-dessus !

Si vous recevez une notification indiquant qu'il reste peu de trafic, cela signifie qu'Internet sera bientôt désactivé. Cela se produit généralement lorsque le nombre de mégaoctets atteint 10 ou 50.

Trafic incité

Ce type d’apparence signifie qu’une personne a fait quelque chose à la demande de quelqu’un. Par exemple, vous vous êtes inscrit à l'un des programmes d'affiliation, les jeux en ligne. Pour y amener 1 personne, vous recevrez 20 roubles. En conséquence, vous allez effectuer la tâche dans un service spécial. Demandez aux gens de s'inscrire pour une récompense de 5 roubles. Votre bénéfice sera de 15 bénéfices nets ! La personne a infiltré le jeu parce que vous lui avez demandé de le faire pour de l'argent.

Trafic ciblé ou thématique

Je vais vous parler de cette option en utilisant l'exemple d'un groupe ou d'une communauté VKontakte. Un homme a créé quelque chose de similaire et y a rassemblé tous ceux qui étaient intéressés par la sortie d'un nouvel iPhone. Beaucoup de gens sont simplement impatients de l’acheter ! Disons qu'il y avait 20 000 personnes ! Et c'est ainsi qu'il est entré sur le marché, sans y réfléchir à deux fois, l'auteur a trouvé un vrai magasin avec un programme d'affiliation de 5%, généralement les déductions dans les magasins officiels sont faibles. Mais à part ça, j’ai fait toute une histoire et j’ai trouvé une copie affiliée. Tout le monde ne peut pas se permettre l’original. J'ai proposé à la communauté deux options ! Et en conséquence, j'ai reçu un bon revenu de plus de 100 000 roubles ! Et parce que tous ces gens étaient intéressés par l’achat, ils les ont frappés avec du trafic ciblé ou thématique !

Eh bien, non ciblé, cela signifie, par exemple, qu'une publicité pour un ordinateur portable DNS s'adresse à une personne qui rêve d'un ordinateur de MSI. En fait, c’est une tromperie, un gaspillage d’argent, car il ne l’acceptera pas.

Qu’est-ce que la circulation aux portes ?

Je vais le démontrer à nouveau avec un exemple ! Il existe une forte concurrence sur Internet dans la vente de presque tous les produits ou services. Ainsi, certaines personnes, afin de contourner cet obstacle et de gagner de l'argent sur les programmes d'affiliation, suivent le chemin suivant :

- Ils choisissent le produit sur lequel ils veulent gagner de l’argent.

- Ils ne recherchent pas une expression très compétitive de ce créneau, mais plutôt qu'elle soit souvent entrée dans la recherche.

- Ils créent un site Web avec un domaine uniquement pour ce mot-clé.

De ce fait, le site est spécifiquement dédié à un produit, par exemple une caméra d'action ou un tuyau d'arrosage. Eh bien, si tel est le cas, le moteur de recherche, en particulier Yandex, essaie de le placer le plus haut possible. En conséquence, les gens entrent et certains d’entre eux achètent du trafic.

En bref, le trafic provient de la porte ou d'un site conçu pour un programme d'affiliation spécifique.

Trafic de référence

Les propriétaires de programmes d’affiliation utilisent sûrement cette expression ! Ils comptent le nombre de ventes directes qu’ils ont réalisées et la part provenant du trafic de référence, également appelé trafic d’affiliation.

Autrement dit, si vous êtes un affilié et que vous attirez des visiteurs vers le produit, le propriétaire du produit vous appellera une référence.

Ou nous pouvons dire qu’il s’agit d’un utilisateur qui est venu via le lien de référence de quelqu’un vers le service. Et puis il a amené plus de personnes au même projet en utilisant son lien ! Ce qui pourra plus tard être appelé trafic de référence.

Sortant et entrant

Le plus souvent, cela s'applique au tarif Internet de votre ordinateur. Si vous utilisez un programme pour en tenir compte ou si vous disposez d'un modem mobile, par exemple de MTS, vous avez probablement remarqué qu'il y a un graphique là-bas. De plus, il existe des inscriptions pour le trafic entrant et sortant. Eh bien, lorsque vous surfez sur Internet, vous échangez des données avec un serveur sur un autre ordinateur. Certains d'entre eux disparaissent et l'autre partie vous parvient sous forme de logiciels, de films, d'images, de musique, etc.

Trafic vidéo

Il s’agit essentiellement de conversions d’utilisateurs utilisant du contenu vidéo. Par exemple, sur YouTube, vous pouvez fournir des liens sous la vidéo ou insérer des liens dans le clip lui-même. Les YouTubers actifs et populaires sont capables d'attirer un grand nombre d'utilisateurs cibles !

Trafic de recherche ou organique

Autrement dit, il s'agit du trafic des moteurs de recherche ! Disons qu'une personne recherche une clé USB et que le moteur de recherche renvoie de nombreux sites. Eh bien, s'il visite l'un d'entre eux, alors pour le site, ce visiteur sera considéré comme organique ! Des transitions similaires peuvent provenir de différents moteurs de recherche, par exemple de Yandex, Google, Mail, etc.

Trafic direct

Je vais commencer tout de suite par un exemple. Vous avez un ami et il a récemment acheté un presse-agrumes dans une boutique en ligne. Ce service lui a permis de bénéficier d'une réduction de 20 % et lui a même offert un set de tasses ! En regardant votre ami, vous vouliez aussi acheter quelque chose dans ce magasin avec une telle promotion. Et donc demandez-lui l'adresse exacte. Il le donne naturellement et vous allez donc sur le site, faites une visite directe sans aucun système. Nous avons tapé l'adresse et sommes allés à la page principale du projet. Cela signifiera que vous êtes devenu un trafic direct pour ce magasin.

Trafic à partir du contexte

De nombreuses personnes essayant de vendre leurs services ou produits font de la publicité contextuelle sur Internet. Il s’agit d’une publicité que vous avez probablement vue en lisant des articles sur Internet.

Eh bien, si une personne clique sur une annonce dans le texte et accède au produit, cela sera alors appelé trafic issu du contexte !

Qu’est-ce que le trafic frauduleux ?

Ce type indique un trafic pas entièrement propre. Traduit de l'anglais, le mot fraude signifie fraude. Pour les annonceurs, ce type de visite signifie une perte d'argent. Comment cela peut-il arriver ?