Configuration d'une connexion VPN et d'un serveur VPN Windows. Comment créer un VPN personnel

Pour comprendre la configuration d’un VPN, vous devez comprendre de quoi il s’agit. VPN (Virtual Private Network) est un réseau privé virtuel. Il comprend un groupe de protocoles pouvant être utilisés pour organiser un réseau visuel sur un réseau non protégé. Il est utilisé pour accéder à Internet, accéder au réseau d'entreprise et unifier ses segments.

Quels types de VPN existe-t-il ?

Les VPN sont partagésà:

- PPTP (protocole de tunneling point à point)) – protocole de tunnel point à point. Ce protocole sécurise la connexion. Pour ce faire, un tunnel est créé sur le réseau standard. Ce type de protocole n'est actuellement pas recommandé car il est considéré comme le protocole le moins sécurisé. Comment organiser un tel protocole ? Pour la configuration, 2 sessions réseau sont utilisées : session PPP et TCP. Pour établir une session PPP, le protocole GRE est requis. Cette session est établie pour le transfert de données. Une connexion au port TCP est utilisée pour le contrôle. En raison de cette « structure » du protocole, des problèmes peuvent survenir chez les opérateurs hôteliers et mobiles.

- L2TP (protocole de tunneling de couche 2). Ce protocole est meilleur que le précédent. Il repose sur deux protocoles : PPTP et L2F. Il combine des canaux de données et de contrôle et ajoute également un cryptage, ce qui le rend plus sécurisé. De plus, L2TP présente un autre avantage par rapport à PPTP : L2TP est beaucoup plus facile à comprendre par la plupart des pare-feu, contrairement à PPTP.

- SSTP (protocole de tunneling de socket sécurisé)) – protocole de tunneling de socket sécurisé. Il est basé sur SSL, qui est une couche de socket sécurisée et repose sur un système cryptographique utilisant une clé publique et privée. SSTP vous permet de créer une connexion sécurisée de n'importe où en utilisant HTTPS et un port ouvert 443. Son avantage le plus important est l'utilisation efficace des ressources réseau.

A quoi servent les VPN ?

Examinons de plus près les utilisations les plus courantes des VPN :

- Accès à Internet. Souvent utilisé par les fournisseurs de réseaux urbains. Mais cette méthode est également très populaire dans les réseaux d’entreprise. Son principal avantage est son haut niveau de sécurité. Ce fait est facilité par l'accès à Internet via deux réseaux différents. Cela vous permet de définir différents niveaux de sécurité pour eux. La solution classique consiste à distribuer Internet sur un réseau d'entreprise. Dans ce cas, il est presque impossible de maintenir les niveaux de sécurité du trafic local et Internet.

- Accès au réseau d'entreprise depuis l'extérieur. Il est également possible de regrouper les réseaux de toutes les succursales en un seul réseau. Cette fonction est l'objectif principal des développeurs VPN : la possibilité d'organiser un travail sécurisé dans un réseau d'entreprise unique pour les utilisateurs dont les emplacements sont en dehors de l'entreprise. Il est largement utilisé comme connecteur pour les unités géographiquement dispersées, donnant accès au réseau aux employés en voyage d'affaires ou en vacances, et ouvre la possibilité de travailler dans le confort de leur foyer.

- Consolidation des composants du réseau d'entreprise. Le plus souvent, un réseau d’entreprise comprend un certain nombre de segments présentant différents niveaux de sécurité et de confiance. Dans cette situation, un VPN peut être utilisé pour communiquer entre les segments. Cette solution est considérée comme la plus sécurisée par rapport à une simple connexion. Ce faisant, vous pouvez organiser l'accès du réseau d'entrepôts aux ressources individuelles du réseau du service commercial. Etant donné qu'il s'agit d'un réseau logique distinct, les exigences de sécurité nécessaires peuvent lui être attribuées sans interférer avec le processus fonctionnel des réseaux individuels.

Fonctionnalités de configuration d'une connexion VPN

Il existe une forte probabilité que les clients VPN soient des postes de travail exécutant le système d'exploitation Windows. Mais il faut souligner que le serveur peut facilement remplir ses fonctions de base aussi bien sous Windows que sous Linux ou BSD. À cet égard, nous commencerons à considérer Windows 7. Ne vous arrêtez pas aux paramètres de base. Ils n’ont rien de compliqué et ils sont compréhensibles pour absolument tous les utilisateurs. Nous devons nous concentrer sur une nuance subtile :

- Lors de la connexion d'une connexion VPN standard, la passerelle principale sera spécifiée pour le réseau VPN, en d'autres termes, Internet sur la machine client disparaîtra complètement ou sera utilisé via des connexions sur un réseau distant. Un tel inconvénient peut entraîner des coûts financiers importants - double paiement du trafic (la première fois, le réseau distant est payé et la deuxième fois, le réseau du fournisseur). Pour éviter de telles situations, vous devez vous rendre dans la rubrique « Filet", dans les propriétés du protocole TCP/IPv4 appuyez sur le bouton " en plus" et dans la nouvelle fenêtre ouverte, décochez le " ". Sur la figure, vous pouvez vous familiariser visuellement avec cette action.

Cette question n'a pas nécessité un examen détaillé, sinon l'apparition généralisée de problèmes et la méconnaissance des raisons d'un comportement aussi étrange de la connexion VPN parmi de nombreux employés du système.

Qu’est-ce que le routage ? Si l’on n’entre pas trop dans les détails des terminologies, on peut dire qu’il s’agit d’un ensemble de règles qui déterminent le cheminement des données dans les réseaux connectés. Ils peuvent être comparés aux panneaux de signalisation et au marquage routier. Imaginez la situation : vous vous retrouvez dans une ville qui vous est complètement étrangère, où il n'y a aucun panneau ni marquage aux carrefours. Vous devenez confus. Une situation similaire se produit dans les réseaux. Tous les paquets réseau voyagent selon un certain ensemble de règles : les tables de routage. C'est grâce à eux que vous pouvez envoyer un document à une imprimante réseau pour l'imprimer, et l'e-mail parviendra au destinataire exact.

Si vous souhaitez utiliser une connexion VPN pour des clients distants sur un réseau d'entreprise, il devient alors nécessaire de configurer des routes. Si vous n'effectuez pas ce processus, comment le package déterminera-t-il de manière indépendante qu'il doit accéder à votre réseau d'entreprise via le tunnel ? Vous n’indiquez pas dans une lettre postale ou un télégramme qu’il doit être remis à « grand-mère du village ».

Il existe aujourd'hui plusieurs manières connues de créer un réseau virtuel. Chacun d'eux implique son propre schéma de routage unique. Regardons-les plus en détail :

Cette option ne fonctionne qu'avec un support externe. ARP proxy, qui vous permet de combiner deux réseaux non connectés en un tout. On suppose que tous les hôtes sont situés sur le même réseau physique et échangent du trafic sans routage supplémentaire.

Les principaux avantages de cette méthode sont la simplicité et l'accès complet au réseau de clients distants. Cependant, dans ce cas, vous obtenez un faible niveau de sécurité et l'impossibilité de différencier l'accès entre les utilisateurs du réseau local et les clients VPN.

En conséquence, les clients peuvent recevoir des adresses provenant d'une plage qui ne fait pas partie du réseau local, mais qui en est acheminée.

Dans ce cas, les clients distants sont attribués à un sous-réseau distinct (dans l'image, il s'agit de 10.0.1.0/24). Dans le même temps, la figure montre que les deux sous-réseaux peuvent être des composants d'un réseau commun - 10.0.0.0/23. Ainsi, la structure peut être contrôlée à l'aide d'un routage ou d'un masque de sous-réseau.

La première option consiste à déplacer les ordinateurs vers le réseau 10.0.0.0/23 (cela nécessite de changer le masque réseau en 255.255.254.0), ce qui lui donnera accès aux deux sous-réseaux.

La deuxième option consiste à acheminer les paquets d'un sous-réseau à un autre à l'aide d'une passerelle. Cette méthode est mieux adaptée à cette situation, puisque nous pourrons configurer des règles pour différents sous-réseaux, créant ainsi différents niveaux de confiance.

Afin d'accéder à un ordinateur client situé sur un sous-réseau à un autre, vous devez utiliser le routage statique. Les entrées auront le modèle suivant :

Masque X.X.X.X Y.Y.Y.Y Z.Z.Z.Z

Dans ce modèle, le réseau est X.X.X.X, le masque de réseau est Y.Y.Y.Y et la passerelle est Z.Z.Z.Z. afin d'ajouter une route dans le système d'exploitation Windows, vous devez utiliser la commande routeadd. L'entrée de commande générale ressemble à ceci :

routeadd X.X.X.X masque Y.Y.Y.Y Z.Z.Z.Z

Sous Linux, l'entrée change légèrement de forme, mais reste essentiellement la même :

routeadd -net X.X.X.X masque de réseau Y.Y.Y.Y gw Z.Z.Z.Z

Il est à noter que les commandes sont valables jusqu'au premier redémarrage. Bien que cela crée quelques difficultés, cette propriété peut être utilisée en cas d'erreur lors de la création d'un itinéraire. Une fois que vous avez vérifié que tout fonctionne correctement, vous devez ajouter des itinéraires permanents. Pour ce faire, ajoutez le commutateur –p à la commande que nous connaissons déjà :

routeadd X.X.X.X masque Y.Y.Y.Y Z.Z.Z.Z -p

Pour ce faire sous Ubuntu, après avoir décrit l'interface dans le fichier /etc/réseau/interfaces, vous devez ajouter la ligne :

uprouteadd -net X.X.X.X masque de réseau Y.Y.Y.Y gw Z.Z.Z.Z

Revenons maintenant aux itinéraires. Afin de fournir l'accès au réseau local, vous devez enregistrer une route vers celui-ci pour les clients distants :

Et vice versa : pour accéder aux clients distants du réseau local vers un PC, vous devez vous inscrire

Les clients distants ont des adresses qui ne font pas partie du réseau local, mais qui peuvent en être acheminées.

Veuillez noter que ce schéma n'est pas conçu pour le routage d'un réseau local vers un réseau distant. Il est souvent utilisé pour donner accès à des clients peu fiables. Ainsi, seules les ressources publiées dans le VPN sont accessibles aux clients. Il convient de noter que cela ne suffit pas pour accéder au réseau local - vous devez en outre configurer le serveur pour diffuser des paquets du réseau distant vers le réseau local et inversement.

La publication d'une ressource sur un réseau VPN peut se faire des manières suivantes : en la plaçant sur un serveur VPN et en autorisant l'accès à celui-ci depuis un réseau distant, en redirigeant un port vers un réseau distant ou en connectant la ressource en tant que client réseau. . Vous trouverez ci-dessous un diagramme illustrant un serveur de terminaux avec la route 10.0.0.2 accessible à l'adresse 172.16.0.2 sur un réseau distant.

Le diagramme ci-dessus est utilisé pour connecter plusieurs sous-réseaux en un seul réseau complet. Un tel réseau a une structure plus complexe. Cependant, si vous comprenez le processus de routage des paquets via les interfaces, tout se met immédiatement en place. Dans ces conditions, X.X.X.X est l'adresse IP du siège social et les succursales ont des adresses IP grises. Le routeur du bureau se connecte en tant que client. Il héberge un serveur VPN.

Parlons maintenant du routage. Les clients du sous-réseau LAN1 transmettent des paquets au sous-réseau LAN2 vers la passerelle réseau du routeur. De même, le routeur transmet les paquets à l’extrémité opposée du tunnel VPN. Exactement le même routage doit être effectué pour le sous-réseau LAN2.

Pour ce faire, vous devez écrire une route vers LAN2 sur les clients du sous-réseau LAN1 :

10.0.1.0 masque 255.255.255.0 10.0.0.1

Vous devez également enregistrer la route de l'autre extrémité du tunnel sur le routeur LAN1 :

10.0.1.0 masque 255.255.255.0 172.16.0.2

Pour les clients LAN2, les routes devraient ressembler à ceci :

10.0.0.0 masque 255.255.255.0 10.0.1.1

PPTP est un protocole facile à mettre en œuvre. Mais n'oubliez pas que vous ne devez pas l'utiliser lorsque vous travaillez avec des données critiques, car PPTP est un protocole faiblement sécurisé.

Un schéma que nous avons créé dans le laboratoire d'essais qui vous aidera à vous familiariser pratiquement avec la technologie :

Nous avons un réseau local 10.0.0.0/24, dans lequel se trouve un routeur qui remplit les fonctions de serveur VPN et de serveur de terminaux. Le VPN s'est vu attribuer un réseau avec la route 10.0.1.0/24. L'apparence extérieure du serveur porte l'adresse convenue X.X.X.X. Nous devons fournir aux clients distants un accès aux ressources du serveur de terminaux.

Configuration d'un serveur PPTP

Installez le package pptpd :

sudo apt-get install pptpd

Pour la livraison aux clients, nous indiquons la tranche d'adresses :

IP distant 10.0.1.200-250

Sans redémarrer pptpd, il sera impossible d'augmenter le nombre d'adresses, vous devez donc les définir avec une réserve. Vous devez également rechercher et réécrire la ligne :

Deux options peuvent être utilisées. Ce écouter Et vitesse. À l’aide d’écoute, vous spécifiez l’adresse IP à partir de l’interface locale. Ceci est nécessaire pour écouter la connexion PPTP. La seconde – la vitesse – vous permet d’afficher avec précision les connexions VPN en bps. A titre d'exemple, vous pouvez autoriser les serveurs à recevoir une connexion PPTP, mais uniquement avec l'interface externe :

Dans le dossier / etc./ ppp/ pptpd— choix Il existe des réglages beaucoup plus fins. Accepter les paramètres par défaut répondra mieux aux exigences requises. Pour une meilleure idée, cela vaut la peine d’en parler quelques-uns.

La section se charge de crypter les données jointes, ainsi que de vérifier leur authenticité. #Cryptage. Tout protocole soi-disant dangereux tel que CHAP, PAP et MS-CHAP, les protocoles obsolètes sont interdits par les options :

refuser du pap

refuser-chap

refuser-mschap

L'étape suivante consiste à appliquer le protocole d'authentification (MS-CHAP v2, ainsi que MPPE-128 128 bits) :

exiger-mschap-v2

exiger-mppe-128

Ensuite, il convient de mentionner la section #Réseau et Routage. Rubrique à utiliser Serveurs DNS, axés sur le réseau interne. Pourquoi est-ce susceptible de devenir très rentable ? Parce qu'il vous permet d'envoyer le signal directement à l'ordinateur via des noms, et non exclusivement via IP. Ceci est possible en gardant tous les ordinateurs portables dans DNS. Mais dans notre situation, l’option ci-dessus est totalement inutile. Dans ce cas, il vous suffit de saisir l'adresse du serveur WINS via l'option ms-gagne.

Dans la même section il y a proxyarp option. Il comprend la maintenance à l'aide du serveur Proxy ARP.

Section suivante #Divers et contenu dedans option de verrouillage. Limite les capacités de tout client avec une seule connexion.

Ivanov * 123 *

Petrov * 456 10.0.1.201

La première entrée permet à un utilisateur dont le mot de passe est 123 de se connecter au serveur et se voit également attribuer une adresse IP personnelle. La deuxième entrée crée l'utilisateur suivant. Elle lui donne également une adresse permanente (10.0.1.201).

sudo /etc/init.d/pptpd redémarrage

S'il vous plaît payer attention! Dans les cas où pptpdrefuse V redémarrage, se bloque, /var/log/syslog produit la ligne sur longue ligne de fichier de configuration ignorée,immédiatement entrer V fin déposer/etc/pptpd.conftransfert lignes.

Enfin, le serveur est entièrement prêt à être utilisé.

Configuration d'un ordinateur client

Dans la plupart des cas, les paramètres par défaut d'une connexion VPN conviennent, mais il est judicieux de spécifier un type de connexion spécifique et de désactiver les protocoles de cryptage qui ne seront pas utilisés.

Après cela, vous devez enregistrer les adresses des routes statiques et de la passerelle principale, en tenant compte des particularités de la structure du réseau. Ces questions ont été abordées dans les sections précédentes.

Après avoir établi une connexion VPN, nous pouvons pinger n'importe quel ordinateur du réseau local, afin de pouvoir accéder facilement au serveur de terminaux :

Attention, encore une remarque importante ! Souvent, l'accès à un PC sur un réseau local se fera via des adresses IP. Cela signifie que le chemin \\\\10.0.0.1 fonctionnera, mais \\\\SERVER ne fonctionnera pas. Cette option sera très inhabituelle pour les utilisateurs et peut entraîner des difficultés supplémentaires. Il existe plusieurs façons de se débarrasser de ces problèmes :

- Si votre réseau est construit sur une structure de domaine, alors pour une connexion VPN, vous devez spécifier l'adresse du serveur contrôleur de domaine à l'aide de l'adresse du serveur DNS. Vous pouvez utiliser la fonction dans les paramètres du serveur ms-dns dans /etc/ppp/pptpd-options et le client recevra automatiquement les données de paramètres.

- Si votre réseau ne dispose pas DNS serveur, vous pouvez alors créer VICTOIRES-server et configurez de la même manière le transfert automatique de données pour les ordinateurs clients à l'aide de l'option ms-wins.

- Si le nombre de clients distants est faible, vous pouvez configurer les fichiers hôtes sur chaque ordinateur en y écrivant une ligne du type : 10.0.0.2 SERVER. Vous pouvez trouver le fichier hosts dans le dossier (C:\\Windows\\System32\\drivers\\etc\\hosts).

La base de notre serveur était un routeur utilisant WindowsServer 2008 R2. La configuration du serveur a été discutée plus tôt. Les paramètres sont également pertinents pour les serveurs basés sur WindowsServer 2003 – 2008 avec des fonctionnalités mineures.

L'installation est terminée et, en dernier recours, lors du lancement de l'assistant, vous devrez sélectionner la configuration souhaitée. Lors de l'ouverture gestionnaire de serveur, dans les rôles que vous devez trouver " routage et accès à distance n" allez dans ses propriétés (s'ouvre avec le bouton droit de la souris). Dans la fenêtre qui apparaît, vous devez régler le commutateur « IPv4» en état réseau local et appel à la demande et cochez la case à côté de "".

Après ces manipulations, vous devez vous rendre dans la rubrique « sécurité» sélectionnez l'authentification via le protocole MS-CHAPV2 et interdisez la connexion sans vérification.

Après avoir enregistré les modifications, le service redémarrera et le rôle de serveur VPN sera ajouté. L'élément « ports » devrait apparaître dans la console (côté gauche), et nous devons accéder à ses propriétés. Par défaut, le système crée 5 ports PPTP et 5 ports L2TP. Dans les paramètres PPTP, cochez les cases ci-contre connexions à la demande et par ligne commutée. De plus, vous devez spécifier le nombre maximum de ports. Il est recommandé de désactiver tous les ports inutiles.

A ce stade, la configuration du serveur peut être considérée comme une action terminée. Il suffit de déterminer le nombre d'utilisateurs pour lesquels l'accès à distance au serveur sera disponible.

L'accès est configuré dans la section utilisateurs et groupes locaux, où l’on retrouve « propriétés utilisateur" Et permettre accès dans la rubrique "" dans " appels entrants».

Pour vous assurer que tous les paramètres sont corrects, vous devez vous connecter depuis l'ordinateur client, tout en sélectionnant le type de vérification d'accès dont nous avons besoin. La liste des ordinateurs clients connectés est visible dans la console, où se trouve l'élément « ».

Pour diagnostiquer les problèmes de connexion, vous devez d'abord étudier le journal des événements, qui enregistre tous les incidents les plus importants. Dans les descriptions, vous pouvez trouver des informations complètes pour détecter et résoudre rapidement le problème.

Vidéo : Configuration d'un serveur VPN sur Windows 7

De nombreuses entreprises utilisent un VPN pour transférer des données entre ordinateurs. Pour configurer un VPN, Windows 7, XP, 8 et 10 disposent d'un logiciel intégré qui vous permet de créer un réseau virtuel privé en quelques minutes et de l'utiliser pour protéger les informations privées.

Paramètres via le panneau de configuration

Sous Windows XP, Vista et les versions ultérieures du système d'exploitation, vous pouvez créer et vous connecter à des réseaux VPN à l'aide d'un logiciel intégré. Considérons cette connexion étape par étape :

Si le serveur VPN distant reçoit les données correctes, l'ordinateur se connectera au nouveau réseau privé en quelques minutes. À l'avenir, vous n'aurez plus besoin de configurer la connexion à chaque fois ; elle se trouvera dans la section de sélection rapide de la connexion.

Propriétés de connexion supplémentaires

Pour que la connexion fonctionne correctement, il est recommandé de modifier légèrement ses paramètres. Pour ce faire, après avoir cliqué sur le bouton Connexions, dans le menu qui apparaît, sélectionnez le bouton Propriétés. Vous pouvez également ouvrir ces propriétés via la section « » du Panneau de configuration.

Suivez les instructions :

- Allez dans la rubrique " Général", décochez " Composez d'abord le numéro de cette connexion».

- DANS " Possibilités» désactiver l'élément « Activer le domaine de connexion sous Windows».

- Dans la rubrique " Sécurité"doit être installé" Protocole de tunnel point à point (PPTP)" À partir des cases à cocher, nous marquons « Protocole d'authentification par mot de passe (CHAP)" et je le suis " Protocole Microsoft CHAP version 2 (MS-CHAP v2)».

- Dans la rubrique " Filet"cochez uniquement la deuxième case (TCP/IPv4). Vous pouvez également utiliser IPv6.

La configuration d'un VPN sur Windows XP, 7, 8, 10 via le Panneau de configuration est la même en termes d'algorithme d'exécution. L'exception est une conception légèrement modifiée en fonction de la version du système d'exploitation.

Une fois la connexion établie, vous devez comprendre comment supprimer le VPN. Pour cela, il suffit de vous rendre dans la rubrique « Modification des paramètres de l'adaptateur» depuis le Panneau de configuration. Ensuite, faites un clic droit sur l'élément inutile et sélectionnez " Supprimer».

Configuration d'une connexion Windows XP

Le processus de configuration de la connexion est presque le même que sous Windows 7.

La connexion peut désormais être établie via le menu Réseaux. Il vous suffit de saisir l'utilisateur et le mot de passe pour vous connecter.

Création d'un serveur VPN

Cette instruction est valable pour les versions à partir de XP et supérieures. Malheureusement, l'outil de réseau privé virtuel standard ne peut connecter qu'un seul utilisateur par session.

Si vous ne créez pas d'adresse IP ou de nom de domaine permanent, alors pour connecter un utilisateur, vous devrez changer l'adresse du serveur à chaque fois.

Ceci termine la création du serveur ; vous pouvez maintenant y connecter un utilisateur. Pour vous connecter, utilisez le login et le mot de passe du compte précédemment créé.

Serveur VPN sous Windows XP

Ces instructions sont pertinentes pour la configuration de Windows 7, 8 et 10. Sous XP, l'assistant de configuration est utilisé pour les paramètres.

À l'avenir, les paramètres des utilisateurs et du protocole IPv4 seront définis comme sur les autres versions de Windows.

Établir une connexion via Windows 8 et 10

La connexion VPN sur Windows 8 est devenue plus facile à utiliser et se fait via un petit programme. Il se trouve dans la rubrique " Filet» - « Relations» - « VPN».

Une connexion VPN sur Windows 10 et 8 peut être configurée non seulement via « Panneau de contrôle", mais aussi grâce au programme intégré. Dans celui-ci, vous devez spécifier le nom de connexion, l'adresse du serveur et les informations de connexion.

Après avoir saisi les données, le réseau peut être démarré à partir du menu des connexions. À ce stade, la question de savoir comment créer une connexion VPN peut être considérée comme résolue.

Comment créer un serveur VPN, erreurs

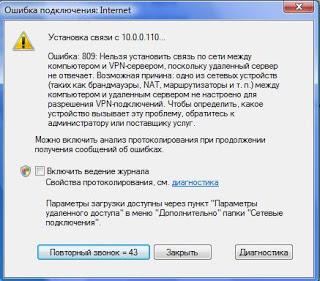

Si l'utilisateur rencontre des problèmes de connexion au VPN, cela est indiqué par une fenêtre contextuelle avec le numéro et la description du problème.

809

C'est le plus courant et se produit lors d'une connexion via une passerelle MikkroTik avec le protocole L2TP.

Pour résoudre ce problème, vous devez effectuer 3 étapes de configuration :

Si, après ces paramètres, l'erreur 809 n'est pas résolue, vous devez alors modifier le registre. Pour ce faire, utilisez la combinaison de touches Win + R et entrez regedit. Ensuite, allez dans la section HKEY_LOCAL_MACHINE\Système\CurrentControlSet\Services\Rasman\Paramètres. Ensuite, créez une valeur DWORD nommée ProhibitIpSec avec une valeur de 1.

Après cela, redémarrez votre PC.

806

Après avoir configuré un VPN, Windows 8 peut apparaître erreur 806. Cela se produit lorsque la configuration du réseau ou la connexion du câble réseau est incorrecte.

Voyons comment résoudre ces problèmes :

- Accédez aux paramètres pour modifier les paramètres de l’adaptateur.

- Ensuite, créez une nouvelle connexion entrante et ajoutez-y un utilisateur disposant d'une connexion Internet.

- Dans les propriétés de connexion, vous devez sélectionner la version 4 du protocole.

- Vous devez maintenant vous rendre dans les paramètres supplémentaires du protocole TCP/IPv4 et décocher la case « Utiliser la passerelle par défaut sur le réseau distant».

- Vous devez maintenant autoriser les connexions entrantes dans votre pare-feu sur le port TCP 1723 avec le protocole GRE activé.

- Vous devez également définir une adresse IP permanente sur le serveur et configurer le transfert de données vers le port 1723.

Ainsi, le serveur distant transmettra toutes les données via ce port et la connexion ne sera pas interrompue.

619

Sous Windows 7, cela se produit lorsque la sécurité de la connexion VPN est mal configurée.

Dans la plupart des cas, cela se produit lorsque le nom d'utilisateur et le mot de passe sont mal saisis, mais cela peut également apparaître lorsque la connexion est bloquée par un pare-feu ou lorsque le point d'accès est incorrect. Si toutes les données saisies sont correctes, l'erreur est due à des paramètres de sécurité incorrects. Ils doivent être réinitialisés :

- Dans les propriétés de la connexion VPN, accédez à l'onglet sécurité et utilisez les paramètres recommandés.

- Vous devez également attribuer l'élément " Cryptage des données requis (sinon déconnexion)" Après cela, vous devez enregistrer les modifications et éteindre l'ordinateur pour redémarrer.

Une connexion VPN vous permet de protéger de manière fiable toutes les données transmises. Grâce à des protocoles de cryptage supplémentaires, les parties indésirables ne pourront pas visualiser les informations envoyées entre les utilisateurs et les serveurs. L'essentiel est de configurer correctement la connexion au serveur.

Vidéo sur le sujet

Instructions

Cliquez sur le menu Démarrer et sélectionnez Panneau de configuration. Recherchez la section "Réseau et Internet". Pour organiser une connexion VPN, vous devez lancer le composant logiciel enfichable Centre Réseau et partage. Vous pouvez également cliquer sur l'icône réseau dans la barre d'état et sélectionner une commande similaire. Continuez à créer une nouvelle connexion ou un nouveau réseau, en notant que vous devez vous connecter à votre bureau. Cliquez sur le bouton "Suivant". Vous serez invité à utiliser une connexion existante. Cochez la case « Non, créer une nouvelle connexion » et passez à l'étape suivante des paramètres.

Sélectionnez « Utiliser ma connexion Internet » pour configurer une connexion VPN. Mettez de côté l’invite des paramètres Internet qui apparaît avant de continuer. Une fenêtre apparaîtra dans laquelle vous devrez spécifier l'adresse du serveur VPN conformément à l'accord et proposer un nom pour la connexion, qui sera affiché dans le Centre Réseau et partage. Cochez la case « Ne pas vous connecter maintenant », sinon l'ordinateur tentera d'établir une connexion immédiatement après l'installation. Cochez Utiliser une carte à puce si l'hôte VPN distant authentifie la connexion à l'aide d'une carte à puce. Cliquez sur Suivant.

Entrez votre nom d'utilisateur, votre mot de passe et votre domaine, selon lesquels vous accédez au réseau distant. Cliquez sur le bouton "Créer" et attendez que la connexion VPN soit configurée. Vous devez maintenant établir une connexion Internet. Pour ce faire, cliquez sur l'icône réseau dans la barre d'état et commencez à définir les propriétés de la connexion créée.

Ouvrez l'onglet Sécurité. Définissez « Type VPN » sur « Automatique » et « Cryptage des données » sur « Facultatif ». Cochez « Autoriser les protocoles suivants » et sélectionnez les protocoles CHAP et MS-CHAP. Accédez à l’onglet « Réseau » et laissez une coche à côté de « Internet Protocol Version 4 » uniquement. Cliquez sur le bouton "Ok" et connectez la connexion VPN.

N'importe quel VPN filet prévoit la présence d'un serveur spécifique qui assurera la communication entre les ordinateurs du réseau et d'autres appareils. En même temps, il permet à certains d'entre eux (ou à tous) d'accéder à un réseau externe, par exemple Internet.

Vous aurez besoin

- - câble réseau ;

- - carte réseau.

Instructions

L'exemple le plus simple de réseau VPN est la création d'un réseau local entre lesquels chacun aura accès à Internet. Bien entendu, un seul PC disposera d’une connexion directe au serveur du fournisseur. Sélectionnez cet ordinateur.

Installez-y une carte réseau supplémentaire, qui sera connectée au deuxième ordinateur. À l'aide d'un câble réseau de la longueur requise, connectez les cartes réseau de deux ordinateurs entre elles. Connectez le câble du fournisseur à un autre adaptateur réseau sur le PC principal.

Configurez votre connexion Internet. Il peut s'agir d'une connexion LAN ou DSL. Dans ce cas, cela n'a aucune importance. Une fois que vous avez terminé de créer et de configurer votre nouvelle connexion, accédez à ses propriétés.

Ouvrez le menu "Accès" dans la fenêtre qui apparaît. Autorisez tous les ordinateurs faisant partie d'un réseau local spécifique à utiliser cette connexion Internet. Spécifier filet, formé par vos deux ordinateurs.

Dans cet article, nous montrerons comment installer et configurer un simple serveur VPN basé sur Windows Server 2012 R2, qui peut être exploité dans une petite organisation ou dans le cas de l'utilisation d'un serveur autonome (scénarios dits hébergés).

Note. Il n'est pas recommandé d'utiliser ce manuel comme référence pour organiser un serveur VPN dans un grand réseau d'entreprise. En tant que solution d'entreprise, il est préférable de l'utiliser pour l'accès à distance (qui d'ailleurs est désormais beaucoup plus simple à configurer que dans Windows 2008 R2).

Tout d'abord, vous devez installer le rôle " Accès à distance" Cela peut être fait via la console Server Manager ou PowerShell (ci-dessous).

Dans le rôle d’Accès à Distance, nous sommes intéressés par le service » DirectAccess et VPN (RAS) ». Installons-le (l'installation du service est triviale, dans les étapes suivantes, tous les paramètres peuvent être laissés par défaut. Le serveur Web IIS et les composants de la base de données interne Windows - WID seront installés).

Le service RAS peut être installé en utilisant Powershell avec la commande :

Installer-WindowsFeatures RemoteAccess -IncludeManagementTools

Puisque nous n'avons pas besoin de déployer le service DirectAccess, nous indiquons qu'il suffit d'installer le serveur VPN (élément " Déployer VPN uniquement“).

Après quoi la console MMC familière Routage et accès à distance s'ouvrira. Dans la console, faites un clic droit sur le nom du serveur et sélectionnez « Configurer et activer le routage et l'accès à distance“.

L'assistant de configuration du serveur RAS se lancera. Dans la fenêtre de l'assistant, sélectionnez « Configuration personnalisée», puis cochez l’option « Accès VPN ».

Une fois l'assistant terminé, le système vous demandera de démarrer le service de routage et d'accès à distance. Fais-le.

S'il existe un pare-feu entre votre serveur VPN et le réseau externe à partir duquel les clients se connecteront (généralement Internet), vous devez ouvrir les ports suivants et rediriger le trafic vers ces ports vers votre serveur VPN basé sur Windows Server 2012 R2 :

- Pour PPTP : TCP - 1723 et Protocole 47 GRE (également appelé PPTP Pass-through)

- Pour SSTP : TCP 443

- Pour L2TP sur IPSEC : TCP 1701 et UDP 500

Après avoir installé le serveur, vous devez autoriser l'accès VPN dans les propriétés utilisateur. Si le serveur est inclus dans un domaine Active Directory, cela doit être fait dans les propriétés utilisateur de la console, mais si le serveur est local, dans les propriétés utilisateur de la console de gestion de l'ordinateur (Autorisation d'accès réseau - Autoriser l'accès).

Si vous n'utilisez pas de serveur DHCP tiers qui distribue des adresses IP aux clients VPN, vous devez activer « Pool d'adresses statiques » dans les propriétés du serveur VPN sur l'onglet IPv4 et spécifier la plage d'adresses distribuées.

Note. Afin d'assurer un routage correct, les adresses IP distribuées par le serveur ne doivent pas chevaucher l'adressage IP côté client VPN.

Il ne reste plus qu'à configurer le client VPN et tester ().

Le déploiement d'un serveur VPN sur un réseau d'entreprise est une tâche plus complexe que la configuration des services de base - NAT, DHCP et serveurs de fichiers. Avant de passer aux choses sérieuses, il est nécessaire de bien comprendre la structure du futur réseau et les tâches qui doivent être résolues avec son aide. Dans cet article, nous aborderons les principales questions, les réponses auxquelles vous devez connaître avant même d'approcher le serveur. Cette approche vous permettra d'éviter de nombreux problèmes typiques et de copier inconsidérément les paramètres de l'exemple, et vous permettra également de configurer correctement le VPN spécifiquement pour vos tâches et vos besoins.

Qu'est-ce qu'un VPN ?

VPN ( Réseau privé virtuel) - réseau privé virtuel, cette abréviation cache un groupe de technologies et de protocoles qui permettent d'organiser un réseau logique (virtuel) au-dessus d'un réseau classique. Il est largement utilisé pour différencier les accès et améliorer la sécurité des réseaux d'entreprise, organiser un accès sécurisé aux ressources des réseaux d'entreprise depuis l'extérieur (via Internet) et, plus récemment, par les fournisseurs de réseaux urbains pour organiser l'accès à Internet.

Quels types de VPN existe-t-il ?

Selon le protocole utilisé, les VPN sont divisés en :

- PPTP(Protocole de tunneling point à point) - un protocole de tunnel point à point vous permet d'organiser une connexion sécurisée en créant un tunnel spécial sur un réseau régulier. Aujourd'hui, il s'agit du moins sécurisé de tous les protocoles et son utilisation n'est pas recommandée dans des réseaux externes pour travailler avec des informations auxquelles l'accès à des personnes non autorisées n'est pas souhaitable. Pour organiser la connexion, deux sessions réseau sont utilisées : une session PPP est établie utilisant le protocole GRE pour le transfert de données, et une connexion est établie sur le port TCP 1723 pour initialiser et gérer la connexion. À cet égard, des difficultés surviennent souvent pour établir une telle connexion dans certains réseaux, par exemple les hôtels ou les opérateurs mobiles.

- L2TP (Protocole de tunneling de couche 2) est un protocole de tunneling de couche 2, un protocole plus avancé basé sur PPTP et L2F (Cisco's Layer 2 Handover Protocol). Ses avantages incluent une sécurité beaucoup plus élevée grâce au cryptage utilisant le protocole IPSec et à la combinaison du canal de données et du canal de contrôle en une seule session UDP.

- SSTP (Protocole de tunneling de socket sécurisé)-- un protocole de tunneling de socket sécurisé basé sur SSL et vous permet de créer des connexions VPN sécurisées via HTTPS. Son fonctionnement nécessite un port ouvert 443, ce qui vous permet d'établir des connexions depuis n'importe où, même derrière une chaîne proxy.

À quoi sert habituellement le VPN ?

Examinons quelques-unes des applications VPN les plus couramment utilisées :

- Accès Internet. Le plus souvent utilisé par les fournisseurs de réseaux métropolitains, mais c'est également une méthode très courante dans les réseaux d'entreprise. Le principal avantage est un niveau de sécurité plus élevé, puisque l'accès au réseau local et à Internet s'effectue via deux réseaux différents, ce qui permet de leur définir des niveaux de sécurité différents. Avec la solution classique - distribuer Internet sur un réseau d'entreprise - il est pratiquement impossible de maintenir différents niveaux de sécurité pour le trafic local et Internet.

- Accès au réseau d'entreprise depuis l'extérieur, Il est également possible de regrouper des réseaux de succursales en un seul réseau. C'est en fait pour cela que les VPN ont été conçus : ils vous permettent d'organiser un travail sécurisé dans un réseau d'entreprise unique pour les clients situés en dehors de l'entreprise. Il est largement utilisé pour fédérer des services géographiquement dispersés, fournir un accès au réseau aux salariés en déplacement professionnel ou en vacances et permettre de travailler à domicile.

- Consolidation des segments du réseau d'entreprise. Souvent, un réseau d’entreprise se compose de plusieurs segments avec différents niveaux de sécurité et de confiance. Dans ce cas, un VPN peut être utilisé pour communiquer entre segments ; il s’agit d’une solution bien plus sécurisée que la simple connexion de réseaux. Par exemple, vous pouvez ainsi organiser l'accès d'un réseau d'entrepôts aux ressources individuelles du réseau du service commercial. Puisqu'il s'agit d'un réseau logique distinct, toutes les exigences de sécurité nécessaires peuvent être définies sans affecter le fonctionnement des réseaux individuels.

Configuration d'une connexion VPN.

Les clients du serveur VPN seront très probablement des postes de travail fonctionnant sous Windows, tandis que le serveur peut fonctionner sous Windows, Linux ou BSD, nous considérerons donc les paramètres de connexion en utilisant Windows 7 comme exemple. Nous ne nous attarderons pas sur les paramètres de base, ils le sont. simple et compréhensible. Attardons-nous sur un point subtil.

Lors de la connexion d'une connexion VPN standard, la passerelle par défaut sera spécifiée pour le réseau VPN, c'est-à-dire qu'Internet sur la machine client disparaîtra ou sera utilisé via une connexion sur un réseau distant. Il est clair que cela est pour le moins gênant et peut dans certains cas conduire à un double paiement du trafic (une fois sur un réseau distant, une deuxième fois sur le réseau du fournisseur). Pour exclure ce point du signet Filet dans les propriétés du protocole TCP/IPv4 appuyez sur le bouton En plus et dans la fenêtre qui s'ouvre, décochez Utiliser la passerelle par défaut sur le réseau distant.

Nous ne nous attarderions pas sur cette question avec autant de détails sans l'apparition massive de problèmes et le manque de connaissances de base sur les raisons de ce comportement des connexions VPN parmi de nombreux administrateurs système.

Dans notre article, nous examinerons un autre problème urgent : la configuration correcte du routage pour les clients VPN, qui constitue la base de la construction compétente de réseaux VPN au niveau de l'entreprise.