L'iPhone demande l'identifiant Apple de quelqu'un d'autre. Saisir l'identifiant Apple de quelqu'un d'autre sur un iPhone ou un iPad risque de perdre votre gadget

Soyez vigilant, ne devenez pas victime d'intrus !

Nous avons déjà peur de nous retrouver dans des situations désagréables, mais nous allons maintenant vous parler d'une nouvelle méthode d'extorsion.

Schème

DANS dernièrement Des mentions d’une autre astuce des escrocs ont commencé à apparaître en ligne. Les attaquants rencontrent les propriétaires Technologie Apple sur les forums thématiques ou sur les réseaux sociaux. Il leur faut quelques jours pour prendre confiance, secrets spéciaux Ils ne vous le demandent pas, ils vous en disent beaucoup sur eux-mêmes et leurs appareils. Le plus souvent, la conversation est menée à partir du récit d'une personne du sexe opposé afin de conquérir l'interlocuteur.

A l'heure « X », votre nouvelle connaissance écrit quelque chose comme ceci :

Aide!!! Besoin d'aide de toute urgence, aidez-moi !

Ce qui suit est une histoire sanglante sur un iPhone disparu, écran cassé ou appareil encastré. Le résultat de l'histoire est une demande concernant l'identifiant Apple. Utilisateur avancé, connaissant , soupçonnera que quelque chose ne va pas. Cependant, les attaquants vous calmeront immédiatement. Personne ne vous demandera votre identifiant Apple et votre mot de passe ; au contraire, ils vous communiqueront immédiatement leurs identifiants, ce qui entraînera une perte totale de concentration.

Sous quelque prétexte que ce soit, il vous est demandé de vous connecter à cet enregistrement et de fournir les données nécessaires. Par exemple, ils peuvent vous demander de consulter le numéro de votre patron pour l’appeler en urgence ou de consulter une note avec le nom d’un médicament. Les fraudeurs insisteront sur l’extrême importance de la demande et diront qu’ils n’ont pas d’autres amis prêts à les aider.

Piège

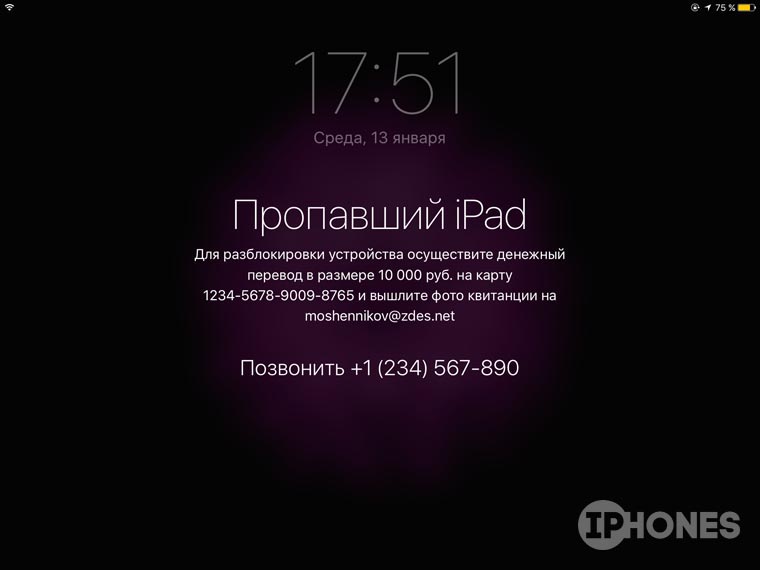

Dès qu’un utilisateur de confiance se connecte au compte de quelqu’un d’autre depuis son iPhone ou iPad Enregistrements Apple ID, son appareil est immédiatement bloqué. Un message similaire à celui-ci apparaît à l'écran :

Ensuite, les attaquants révèlent toutes leurs cartes ou ne communiquent pas du tout jusqu'à ce qu'ils reçoivent la rançon.

Comment éviter de se faire prendre

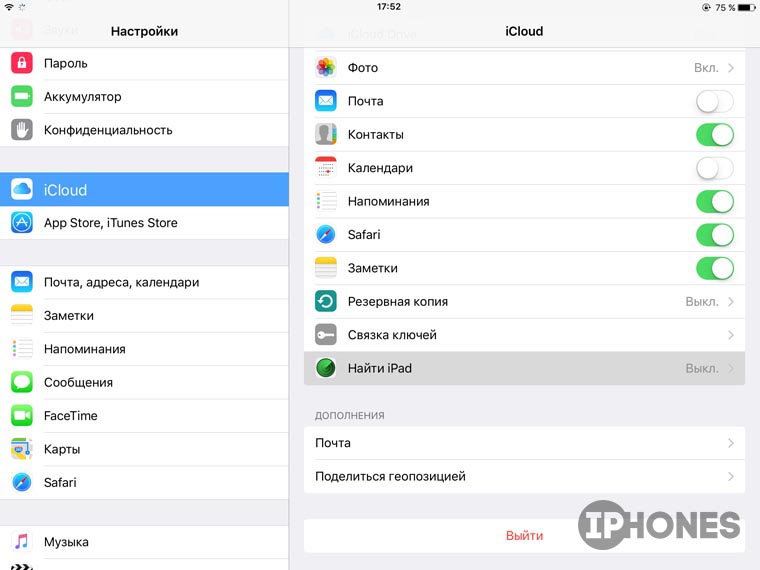

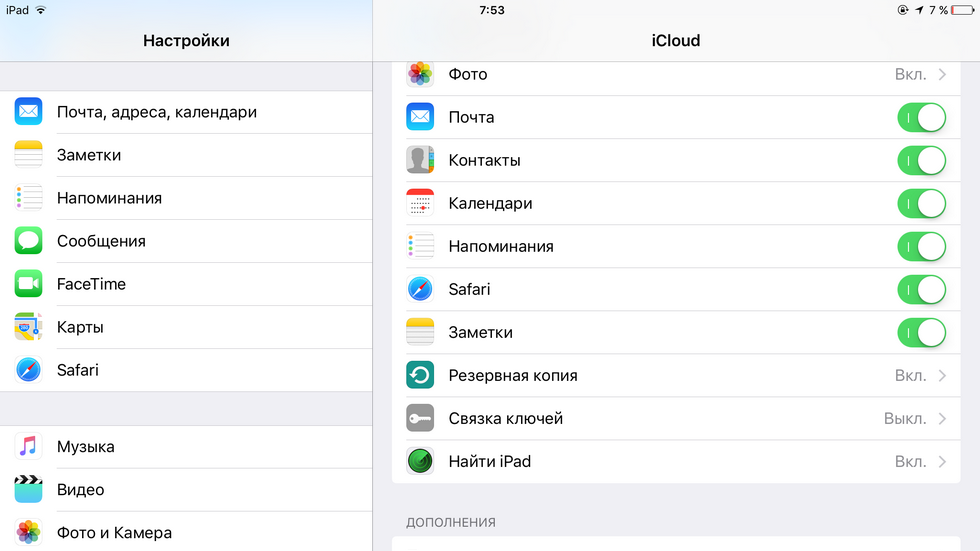

Le schéma spécifié ne fonctionnera pas si, avant d'entrer la pomme de quelqu'un d'autre ID, vous désactiverez l'option Trouver un iPhone\iPad dans les paramètres iCloud de votre appareil. Naturellement, la meilleure précaution est de ne pas saisir les informations d'identification de quelqu'un d'autre.

Gardez à l’esprit que toutes les manipulations que les escrocs nous demandent gentiment de faire peuvent être effectuées via la version Web d’iCloud. Parlez-leur de cela ou connectez-vous vous-même au compte fourni et voyez si les données que vous recherchez (numéros de téléphone, notes, photos) s'y trouvent.

N'oubliez pas de regarder la rubrique Paramètres et voyez quels appareils sont liés à ce compte et si parmi eux se trouve celui dont ils vous parlent.

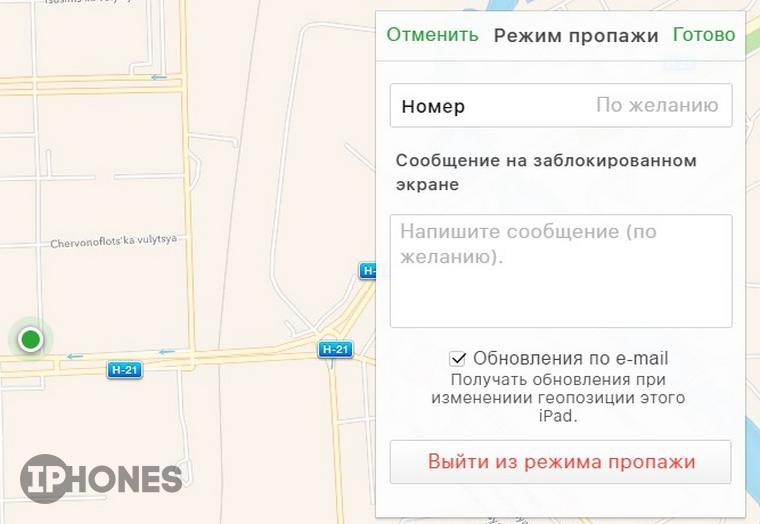

Si appareil requis est sur la liste et les données requises se trouvent dans la section appropriée - dites-le au propriétaire et regardez sa réaction. Les escrocs imprudents qui ont des appareils connectés à cet enregistrement peuvent même recevoir une leçon en activant Verrouillage iPhone ou iPad en coupe Trouver un iPhone.

Si tu te fais prendre

Malheureusement, sortie facile de cette situation non. Vous ne pouvez qu'espérer que les escrocs soient négligents et qu'ils n'aient pas modifié le mot de passe de l'identifiant Apple. Pour vérifier, rendez-vous à cette adresse et essayez de saisir le nom d'utilisateur et le mot de passe qu'ils ont spécifiés. Si vous êtes connecté, vous pouvez désactiver le mode perdu, mais définir le mot de passe restera sur l’appareil.

Vous pouvez désactiver le mot de passe uniquement en restaurant le micrologiciel via iTunes et en spécifiant l'identifiant Apple et le mot de passe des attaquants au cours du processus. Cela doit être fait rapidement tant que le mot de passe du compte n'a pas été modifié.

Soyez prudent et prévenez vos amis !

Je veux tout savoir sur Apple :

Le mardi 6 mai, Doctor Web a averti les utilisateurs de gadgets Apple d'une autre menace. Il est à noter que nous ne parlons pas cheval de Troie dangereux ou vulnérabilités Plateformes iOS. "Maillon faible" menant à blocage complet smartphone ou tablette, c'est la crédulité de son propriétaire (c'est-à-dire l'ingénierie sociale au travail). Plus précisément, la passion de la location « gonflée » Comptes Apple IDENTIFIANT. Avec leur aide, les victimes espèrent avoir accès à un grand nombre jeux payants Et contenu de divertissement pour une somme symbolique, et parfois même gratuitement. Cependant revers attractif (et en même temps illégal) le « service » est une opportunité blocage à distance Appareils iOS par le véritable propriétaire du compte. Et dans ce cas, il faut toujours payer pour se divertir, mais plus Pomme, mais aux escrocs. Aucune garantie de déverrouillage ultérieur du gadget !

Le nouveau type de fraude repose sur le principe de fonctionnement des appareils iOS avec différents Services Apple (Magasin d'applications, iCloud et iTunes). Cela réside dans le fait que chaque gadget possède son propre compte utilisateur - l'identifiant Apple. Grâce à cet identifiant, l'accès à tous les services de la société américaine est assuré. Toutes les applications, musiques, vidéos et jeux achetés Propriétaire d'une pomme Les identifiants restent « liés » à ce compte – et sont accessibles depuis n’importe quel appareil compatible Apple après autorisation.

Il n'est pas surprenant que cette opportunité ait été rapidement adoptée par les « pirates » - proposant de « louer » un identifiant Apple avec de nombreux contenus achetés. Des propositions similaires peuvent être trouvées sur de nombreux forums thématiques et sur les réseaux sociaux. Et pour ce service les propriétaires de « comptes mis à niveau » demandent généralement des frais d’abonnement minimes, bien inférieurs au coût du contenu proposé.

Cependant, tous les contrevenants ne se limitent pas à négliger le droit d’auteur. Certains vont beaucoup plus loin !.. Voilà comment c'est apparu nouveau look arnaque, qui n'est pas sans rappeler le fameux "". De plus, contrairement au « progéniteur », il ne nécessite pas d’infecter un appareil iOS avec un cheval de Troie. Toutes les fonctionnalités ont déjà été implémentées dans le cadre juridique système opérateur Pomme((

Le fait est qu'en activant l'identifiant Apple de quelqu'un d'autre, l'utilisateur confirme en fait que son appareil appartient à une autre personne. Et le propriétaire qui a vu nouveau gadget dans votre profil, pouvez le bloquer à distance grâce à la fonction Verrouillage d'activation. Ce nouvelle opportunité, introduit dans iOS 7, fait impossible à utiliser appareil verrouillé jusqu'à ce que le mot de passe soit saisi. Et les attaquants le changent immédiatement avant de bloquer.

Après cela, un message est envoyé au gadget bloqué avec contact e-mail les escrocs et les demandes de rançon. En règle générale, ce montant est de 50 dollars américains. Après avoir payé, la victime ne peut qu'espérer « l'honnêteté » du criminel (Dans le cas des « bloqueurs Windows », la grande majorité des victimes, ayant envoyé de l'argent, n'ont jamais reçu de code de déverrouillage - ndlr.)

Déverrouillez votre smartphone ou tablette dans le plus proche centre de services Il est également peu probable que cela fonctionne. Si dans version précédente Verrouillage iOS pourrait être contourné en flashant simplement le firmware, puis à partir d'iOS 7, les informations sur le blocage sont stockées sur Serveurs Apple. Autrement dit, pour l'installation nouveau firmware vous devrez saisir les mêmes informations d'authentification Données Apple ID... Bien sûr pour les utilisateurs « oublieux » Développeurs iOS 7 prévu pour réinitialiser la serrure via le service assistance technique. Mais pour cela, vous devez non seulement présenter un reçu délivré par le magasin, mais également une pièce d'identité. Utilisateur Apple IDENTIFIANT. Lorsqu’elle utilise une pièce d’identité « louée », il est peu probable que la victime réussisse. De plus, elle devra elle-même admettre le fait du crime - utilisation illégale contenu payant. Situation peu enviable...

« Le nouveau type de fraude est en réalité ce qu’on appelle le vol d’identité. Cependant, sa principale différence avec schémas classiques est que la victime elle-même, de son plein gré, perd sa carte d'identité en quête d'avantages auprès de quelqu'un d'autre identifiant numérique. Dans ce cas, la nouvelle « entité virtuelle » s’avère plus forte que l’ancienne et la déplace. Et comme la transaction est réalisée illégalement, cela ouvre la possibilité d'un chantage à distance », commente l'expert de TechnoDrive.

Par contre pour la "location" comptes et aujourd'hui peu osent Utilisateurs d'iPhone et iPad. Après tout, ce sont en même temps les « clés » e-mail, réseaux sociaux et d'autres services où la personnalité joue un rôle important. Et il est peu probable que beaucoup veuillent partager ces données avec un nombre illimité de personnes.

Bonus : publication populaire intitulée « »

J'ai presque oublié : TechnoDrive a un groupe - et ainsi de suite. Connecter!

|

Vous n’avez pas besoin d’être un génie pour devenir victime d’escrocs. Il est bien plus difficile de se protéger, de protéger son smartphone et ses données personnelles des griffes tenaces des attaquants. Dans le même temps, il n'y a qu'un seul moyen d'assurer la sécurité des « acquis par un travail éreintant » : maintenir la vigilance, dont l'absence est exploitée par les pirates informatiques locaux qui envoient des messages contenant des liens vers des sites malveillants. Cependant, il s’avère qu’il existe de nombreuses autres façons d’acquérir les informations d’autrui. Vous pensiez connaître tout le monde ? Découvrons-le maintenant.

La première chose que vous devez faire pour économiser propre tranquillité d'esprit, refusez de cliquer sur des liens douteux reçus d’inconnus. En même temps, je vous recommande fortement de jeter un œil au nom du site, qui ne doit pas contenir de lettres supplémentaires comme « Apple » ou « Miicrosoft » - je peux dire avec une certitude à cent pour cent que cliquer dessus n'apportera pas vous aucun avantage. Faites également attention à l'extension Protocole HTTP, qui doit être protégé par un « S » supplémentaire à la fin.

Ne saisissez pas l'identifiant Apple de quelqu'un d'autre sur votre appareil

Très souvent, les attaquants tentent de repêcher le plus possible plus d'informations Parfois, ils ont recours aux astuces les plus illogiques et inexplicables à votre sujet. Par exemple, ils vous demandent de saisir votre adresse Apple ID sur votre smartphone. Peu de gens savent qu’à partir de ce moment, le véritable propriétaire de l’appareil devient un attaquant qui peut même bloquer l’appareil à distance, exigeant ensuite une rançon. Cas similaires ne sont pas isolés et sont répandus sur Internet. N'oubliez pas : travailler avec l'identifiant Apple de quelqu'un d'autre sur votre iPhone ou iPad est interdit par les règles accord d'utilisation, ce qui permet pleinement un refus motivé des représentants de l'entreprise de vous apporter toute assistance.

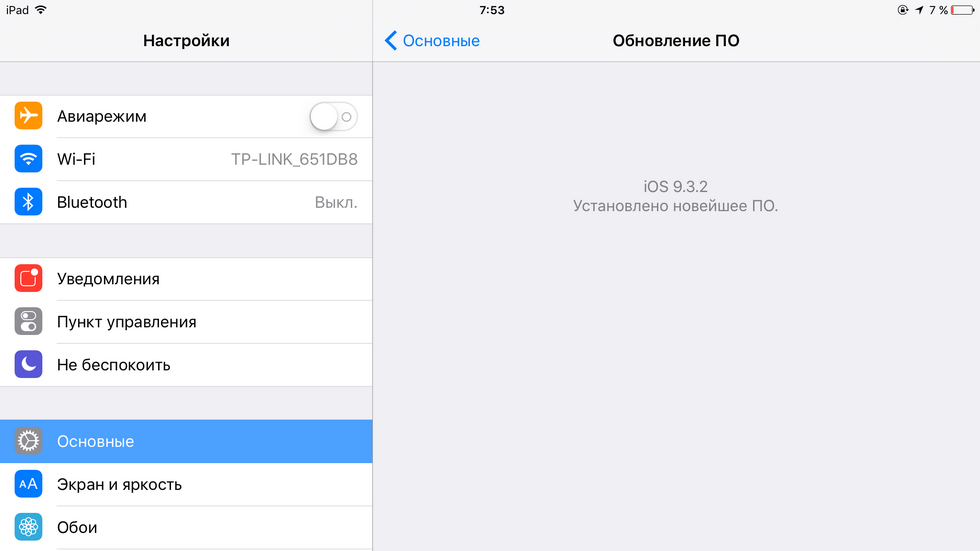

Mettez constamment à jour votre appareil pour version actuelle IOS

La sécurité de votre appareil est de la plus haute importance mises à jour du système, publié par la société tous les quelques mois. Essayez de vérifier les mises à jour aussi souvent que possible et ne remettez pas leur installation à plus tard. Les pirates peuvent en profiter vulnérabilités existantes dans le système pour accéder aux données les plus précieuses contenues sur votre appareil. Généralement le dernier Version iOS est le plus sécurisé et il est presque toujours garanti qu'il ne sera pas piraté, comme en témoignent de manière éloquente les tentatives de jailbreak infructueuses.

Activer Localiser mon iPhone

La fonction la plus utile qui vous permet de localiser un appareil manquant ou perdu n'importe où sans vous connecter à Internet, de lui envoyer un message demandant qu'il soit restitué ou complètement bloqué. Dernière option le développement des événements est le plus correct, mais il vaut la peine d'y recourir de la manière la plus cas extrêmes. Peut-être y aura-t-il quelqu'un qui décidera simplement de restituer le smartphone au véritable propriétaire. Il est curieux qu'avant la sortie d'iOS 9, « Find My iPhone » existait en tant que demande distincte et était disponible en téléchargement sur l'App Store à la demande de l'utilisateur. Vous pouvez activer la fonction dans l'application « Paramètres » - « iCloud », où vous devez déplacer le curseur d'activation sur la position « On ».

Activer la fonction d'effacement des données

Ce n'est pas la fonctionnalité la plus agréable de votre smartphone ou de votre tablette, qui peut cependant sauvegarder vos données des pirates qui y accèdent. L'essence de cette fonctionnalité est de « restaurer » l'appareil aux paramètres d'usine si le mot de passe est mal saisi plus de 10 fois. La fonction est activée dans l'application "Paramètres" - "Mot de passe", après quoi même le FBI ne pourra pas accéder aux précieuses informations, et il vous suffira de restaurer la copie de sauvegarde précédemment enregistrée.

Désactiver la fonction de remplissage automatique

Bien sûr remplissage automatique nous semble être une fonctionnalité très pratique, qui non seulement nous fait gagner du temps, mais nous protège également d'éventuelles fautes de frappe lors de la saisie informations de paiement. Certes, vous rencontrez parfois des sites qui parviennent à suivre les données que vous avez saisies afin de les utiliser ultérieurement à des fins personnelles. Il s'agit notamment des sites de phishing mentionnés dans le deuxième paragraphe, qui doivent être évités à tout moment et en tout lieu. La fonction est désactivée dans l'application « Paramètres » - « Safari » - « Autofill ».

Lire et utiliser :

Veuillez évaluer :