Contrôle des informations d'identification. Travailler avec le contrôle de compte d'utilisateur (UAC) dans Windows Vista

DANS Windows Vista Le contrôle des comptes d’utilisateurs est devenu presque un gros mot, et de nombreux utilisateurs l’ont d’abord désactivé. Dans Windows 7, la situation a changé pour le mieux, et bien que vous rencontriez des invites UAC, leur nombre dépend en grande partie de votre approche de configuration du système et de l'ensemble des programmes installés dessus. Dans cet article, nous parlerons de l'utilisation des droits administratifs et restreints, ainsi que de la façon de travailler efficacement avec le contrôle de compte d'utilisateur activé.

Sur cette page :

Avec quels droits travailler ?

Sous Windows, le principal danger lié à l'utilisation d'un compte administrateur est que malware, après avoir pénétré dans le système, fonctionne avec tous les droits, ce qui lui permet d'intercepter le contrôle et de priver l'utilisateur du contrôle du système. Sous Windows XP, passer à un compte ordinaire n'était pas si simple, car de nombreux paramètres système et, plus important encore, les applications étaient conçus uniquement pour fonctionner avec les droits d'administrateur.

Objectif du contrôle des comptes d'utilisateurs

En créant le contrôle de compte d'utilisateur dans Windows Vista, Microsoft cherchait principalement à garantir que les développeurs de programmes commençaient à les créer en tenant compte des droits de l'utilisateur moyen. L'idée principale est que les programmes ne nécessitent pas de droits d'écriture sur les dossiers système et les clés de registre pendant leur fonctionnement, se limitant au stockage des données dans le profil utilisateur et les clés de registre qui lui sont accessibles (HKCU). L'allusion a été comprise et, au cours des plus de trois années qui se sont écoulées depuis Version Windows Vista, il est devenu clair que la majorité programmes modernes suit déjà cette pratique. Et ce n'est pas du tout surprenant, car les programmes doivent également être vendus, et cela est beaucoup plus facile à faire s'ils sont entièrement compatibles avec les nouveaux systèmes d'exploitation Microsoft.

Si le programme n'a pas besoin de droits d'administrateur pour fonctionner, il n'est pas difficile de l'installer dans une organisation : vous pouvez inclure le programme dans une image système ou le déployer de toute manière appropriée. Certains développeurs vont encore plus loin en créant des applications pouvant être installées sans droits d'administrateur. Par exemple, je suis maintenant impliqué dans la sortie d'un énorme système d'information, qui prévoit un travail avec des droits limités, c'est-à-dire pour un utilisateur régulier progiciel est complètement installé dans le profil, après quoi il est pleinement opérationnel.

De cette manière, l'UAC sert de pont pour passer du travail quotidien avec un compte administrateur à l'exécution de toutes les tâches avec des droits limités, ce qui offre un environnement plus sécurisé. Le service informatique d'une organisation n'accordera pas inutilement des droits d'administrateur aux utilisateurs, mais dans un environnement domestique, les choses sont différentes.

Administrateur ou utilisateur ?

De nombreux experts en sécurité recommandent d'effectuer un travail quotidien sur le système en tant qu'utilisateur standard, et Microsoft recommande également Aide Windows suggère de faire exactement cela. Pour un environnement d'entreprise, ce conseil est absolument justifié et est largement utilisé. Mais chez nous, il n'est suivi que par les mêmes experts et utilisateurs pour qui la sécurité est une priorité. diplôme le plus élevé. L'architecture de Windows est telle que lors de l'installation du système, il faut créer un compte administratif, sinon autre système il sera impossible de contrôler.

Figure 1 - Lors de l'installation de Windows, un compte administratif est créé

Et puis nous nous connectons avec ce compte et commençons à travailler. Et vous devez effectuer vous-même les tâches administratives, puisqu’il n’y a pas d’administrateur système omniprésent à la maison, comme au travail. Bien sûr, vous pouvez créer un compte avec des droits normaux et travailler avec, mais Windows est conçu de telle manière qu'il est plus pratique de toujours disposer de droits d'administrateur. Ce confort finit par être le facteur décisif pour la plupart des utilisateurs. Le contrôle de compte d'utilisateur offre un compromis entre être un utilisateur régulier et être un administrateur sans restriction.

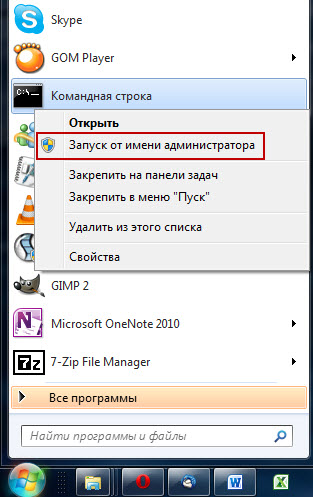

Lorsque l'UAC est en cours d'exécution, pour recevoir pleins droits Vous devez exécuter le programme en tant qu'administrateur, même si vous travaillez avec un compte administratif.

Figure 2 - Lancement ligne de commande en tant qu'administrateur depuis le menu contextuel

Cela est dû au fait que lorsque le contrôle de compte d'utilisateur est activé, l'administrateur et l'utilisateur sont regroupés dans un seul package. A l'administratif compte il y a de tout droits nécessaires, mais lorsque l'UAC est activé, absolument toutes les tâches sont lancées avec les droits d'utilisateur normaux. Et cela se produit jusqu'à ce que les droits d'administrateur complets soient requis pour continuer à travailler. C'est à ce moment que l'invite de contrôle de compte d'utilisateur apparaît, ce qui indique que le programme nécessite des droits d'administrateur. Lorsque l'UAC est activé, la seule différence entre travailler en tant qu'administrateur et utilisateur régulier réside dans le fait que dans le premier cas, pour continuer à travailler, il vous suffit de cliquer sur le bouton « Oui », et dans le second, vous vous devez saisir le mot de passe de tout administrateur disponible sur le système.

Figure 3 - La ligne de commande est lancée en tant qu'administrateur : un administrateur (à gauche) et un utilisateur régulier (à droite)

Pas un seul programme nécessitant tous les droits n’échappera au contrôle de compte, qui émet des avertissements, et prévenu est prévenu, ce qui est ce qui se passe. tâche d'information Notifications UAC. Pour les actions quotidiennes, cliquer sur le bouton « Oui » est bien sûr plus rapide que de saisir un mot de passe à chaque fois. emploi permanent avec des droits limités est moins confortable et ne présente pas d'avantages significatifs en termes de sécurité.

Êtes-vous un vrai super administrateur ?

Lire régulièrement Forums Windows Vista et Windows 7, j'ai remarqué que certains utilisateurs motivent la désactivation du contrôle de compte d'utilisateur par le fait qu'ils veulent être complètement maîtres de leur système. En d’autres termes, ils sont dégoûtés par le fait qu’écrire à la racine disque système ou le dossier Windows est associé à actions supplémentaires, et les demandes de contrôle de compte d'utilisateur provoquent de terribles allergies.

Sur la même étagère qu'eux, vous pouvez placer les fans de la mythologie populaire sur la toute-puissance du compte « Administrateur » intégré, dont la seule différence par rapport aux autres administrateurs est qu'il n'est pas couvert par défaut par l'UAC. En réalité, la désactivation du contrôle de compte d'utilisateur dans le Panneau de configuration rend tous les administrateurs égaux

Figure 5 - Pour configurer options indisponibles, vous devrez cliquer sur le lien avec le bouclier

Cependant, de telles « astuces » sont rares dans le panneau de configuration, ce qui permet à l'administrateur de configurer facilement de nombreux paramètres système.

Programmes modernes

Microsoft propose des recommandations non seulement aux utilisateurs, mais également aux développeurs de programmes. En ce qui concerne l'UAC, l'un des principaux conseils consiste à stocker les paramètres du programme et les préférences de l'utilisateur uniquement dans des emplacements où les droits d'administrateur ne sont pas requis pour l'écriture. Dans ce cas, ils ne sont nécessaires que lors de l'installation du programme, si une écriture dans des dossiers système est effectuée (par exemple, Fichiers programme) et l'enregistrement des composants dans le système. Bien sûr, cela vous demandera de contrôler le compte d'utilisateur.

Mais à l'avenir, toutes les données utilisateur et paramètres du programme seront stockés dans le profil, dans le dossier %userprofile%\appdata. Vous y trouverez des dossiers contenant des données provenant de programmes que vous avez installés et qui ne nécessitent pas de droits d'administrateur pour fonctionner.

Figure 6 – Applications modernes stocke les données utilisateur uniquement dans votre profil

La présence de trois dossiers s'explique comme suit :

- Itinérance - dans un environnement d'entreprise, les données de ce dossier suivent l'utilisateur lors de l'utilisation de profils itinérants ;

- Local – données dont le volume est trop important pour être déplacé avec le profil ;

- LocalLow – données écrites par des processus avec niveau bas l'intégrité, c'est-à-dire dont la capacité à apporter des modifications au système est extrêmement limitée.

Comme je l'ai dit plus haut, depuis la sortie de Windows Vista, de nombreuses applications prennent déjà en compte le contrôle de compte d'utilisateur et ne nécessitent pas de droits d'administrateur complets pour fonctionner. En fait, de nombreuses applications n'en ont même pas besoin pour être installées, auquel cas cela n'a pas beaucoup de sens pour les développeurs d'exiger des autorisations d'écriture dans le dossier Program Files. Je pense que certains auteurs de programmes le font simplement par inertie, tandis que d'autres ont déjà changé d'avis.

Figure 7 - Les droits d'administrateur n'étant pas requis pour installer l'application, il est immédiatement suggéré de la placer dans le profil

Avec les nouveaux programmes, tout est assez simple, mais souvent dans l'arsenal vous trouvez des applications qui ne sont pas entièrement adaptées au travail avec le contrôle de compte. Ensuite, je vais vous dire ce que Microsoft a fait pour résoudre ce problème et ce que vous pouvez faire.

Anciennes applications

Les anciennes applications ne sont pas seulement celles qui n'ont pas été mises à jour depuis longtemps, mais également celles qui impliquent que l'utilisateur a le droit d'écrire librement dans les dossiers système et les clés de registre. Aussi étrange que cela puisse paraître, avec le contrôle de compte d'utilisateur activé, la compatibilité des anciennes applications avec Windows 7 et Windows Vista s'améliore. En effet, l'UAC vous permet de compenser le manque de droits d'écriture sur les emplacements système lorsque vous travaillez en tant qu'administrateur et utilisateur standard.

Virtualisation de fichiers et de registres

Les développeurs de l'UAC ont immédiatement compris que les anciennes applications n'apprendraient plus à stocker des données dans le profil, mais tenteraient de les écrire dans Dossiers de programme Fichiers ou Windows (bien que ce dernier soit de mauvaise forme sous XP). Comme je l'ai dit ci-dessus, avec l'UAC activé, même en tant qu'administrateur, les applications s'exécutent avec des droits normaux, ce qui signifie qu'il n'y a aucune autorisation pour écrire sur les emplacements du système.

Une solution originale a été inventée : le système prétend que le programme est autorisé à écrire, mais redirige en fait les fichiers vers le profil ou écrit les paramètres du registre dans une section spéciale.

À l'avenir, le programme continuera d'accéder à ces données, sans même le savoir. emplacement réel. C'est ainsi que Windows Vista a introduit la virtualisation des dossiers et registre du système, dont Windows 7 a également hérité.

Malgré l’âge avancé de cette technologie, peu de personnes en ont entendu parler. Nous l'avons découvert lors du concours de connaissances sur Windows 7, qui a eu lieu fin 2009 sur OSZone.net. Une question a été posée sur le bouton Fichiers de compatibilité dans l'Explorateur de fichiers, et la grande majorité des participants ont répondu qu'un tel bouton n'existe pas dans Windows 7.

En attendant, c'est avec ce bouton que vous pouvez voir les dossiers dans lesquels les programmes ont tenté d'écrire des données sans autorisation. Cela peut s'avérer utile si vous souhaitez effectuer manuellement copie de sauvegarde les paramètres du programme ou les données qu'il a enregistrées.

Figure 9 - Pour enregistrer ou modifier des fichiers dans les dossiers système, le Bloc-notes doit être exécuté en tant qu'administrateur

Propre Programmes Microsoft, bien sûr, sont conçus pour fonctionner pour l'utilisateur moyen, afin qu'il sache quoi faire s'il n'a pas de droits. Disons maintenant éditeur de texte, qui ne fournit pas un tel message, et essayez de faire de même. Au lieu de Dossiers Windows le fichier sera enregistré dans le stockage virtuel, et à l'avenir, Akelpad « trompé » le verra dans le dossier Windows (mais pas le bloc-notes, car il n'y a rien écrit).

Figure 10 - Akelpad ouvre « son » fichier depuis le dossier Windows (à gauche), bien qu'il se trouve dans le stockage virtuel (à droite)

Il est maintenant clair d'où vient Archive.zip à la racine stockage virtuel. Je l'ai créé à la racine du disque système à l'aide de l'archiveur 7-zip, et cela n'a pas d'importance depuis le menu contextuel, ou simplement en exécutant le programme avec les droits normaux. Le système a autorisé l'exécution de l'opération, mais a enregistré les fichiers dans le profil.

La virtualisation du registre fonctionne de la même manière. Par exemple, lorsque vous essayez d'écrire dans HKEY_LOCAL_MACHINE\Software\ProgramName, vous êtes redirigé vers la section HKEY_USERS\

La virtualisation des fichiers et du registre s'applique uniquement aux applications 32 bits avec interface graphique, c'est-à-dire les services ne sont pas virtualisés.

Qu’est-ce que l’UAC a à voir avec ça ?

Grâce à la virtualisation des fichiers et des registres, la compatibilité avec les applications existantes est assurée et vise principalement à travailler avec les droits d'un utilisateur standard. Si l'UAC est désactivé, l'administrateur ne remarquera pas la différence, puisqu'il dispose des autorisations d'écriture sur Program Files. Mais utilisateurs ordinaires ancien programme peut vous contrarier très rapidement, car il n'y a aucun droit d'écrire sur les emplacements du système (avec ou sans UAC) et il n'y a personne vers qui rediriger les données. Le programme "se casse", c'est-à-dire supprime très probablement le message de la catégorie « accès refusé ».

Qu’est-ce que la sécurité a à voir là-dedans ?

Imaginez qu'un programme malveillant tente secrètement d'écrire dans un dossier système ou une clé de registre. En procédant ainsi, la sécurité de votre système est déjà partiellement compromise : le programme a pénétré dans l'ordinateur, mais l'antivirus n'y a pas encore répondu.

Grâce à la virtualisation, les dégâts ne s'étendent pas au-delà des droits de l'utilisateur moyen. En d'autres termes, l'action du code malveillant est limitée au profil, c'est-à-dire ne s'applique pas aux fichiers et paramètres système.

Le mode protégé fonctionne de la même manière. Internet Explorer, qui a été discuté dans le troisième article de la série. Bien que la virtualisation UAC ne soit pas activée pour ce mode, elle nécessite l'activation du contrôle de compte d'utilisateur.

Ainsi, le contrôle des comptes d'utilisateurs n'augmente pas la sécurité, mais plutôt la résistance du système aux infections. L'essentiel est que vous n'en perdiez pas le contrôle et, dans ce cas, il est beaucoup plus facile de résoudre n'importe quel problème.

La virtualisation des fichiers et des registres est utile dans les cas où une application démarre avec des droits normaux (c'est-à-dire sans demande UAC), mais pendant le fonctionnement, elle a besoin de droits d'administrateur et ne sait pas comment les demander. Il existe des programmes qui, au démarrage, vérifient les autorisations d'écriture dans leur propre dossier.

Lorsqu'ils sont installés dans Program Files, il n'y a aucune autorisation en écriture, donc l'invite UAC apparaît au démarrage. Dans ce cas, vous pouvez essayer de forcer le programme à suivre le rythme en l'installant dans votre profil. Option alternative- cela signifie obtenir tous les droits sur le dossier du programme, ce qui peut s'avérer être plus rapide que la réinstallation de profil.

D'ailleurs, toutes leurs applications portables, qui, de par leur nature, stockent les paramètres dans propre dossier, je le garde dans mon profil. De plus, c'est encore plus pratique que de les placer dans Program Files, puisque la virtualisation n'est pas impliquée, séparant les paramètres du programme de leur emplacement.

Cependant, il arrive parfois que des programmes, anciens et nouveaux, aient des raisons tout à fait légitimes d'accéder à fichiers système et les paramètres, donc ni la virtualisation ni le fait d'avoir tous les droits sur le dossier du programme ne permettront d'éviter la demande. Nous parlerons ensuite des programmes permettant de modifier les paramètres du système.

Utilitaires système

Il existe une catégorie particulière de programmes dont le but est précisément d'afficher ou de modifier paramètres du système, ils ont donc absolument besoin de tous les droits. Et si vous aimez bricoler le système, vous rencontrerez assez souvent l'invite UAC. Selon l'objectif du programme, vous verrez une invite de contrôle de compte d'utilisateur à chaque fois que vous le lancez, ou uniquement lorsque vous effectuez des actions nécessitant tous les droits.

Figure 12 - D'après le titre de la ligne de commande, il est clair avec quels droits elle est lancée (à gauche avec les droits normaux, à droite - en tant qu'administrateur)

Malheureusement, on ne sait pas toujours à l'avance que des droits d'administrateur sont nécessaires pour exécuter une commande, et vous devez ensuite redémarrer la ligne de commande et ressaisir la commande, ce qui constitue une étape inutile. Vous pouvez tricher un peu en plaçant dossier système utilitaire elevate, qui permet de demander une élévation des droits pour les programmes à partir de la ligne de commande, qui est lancée avec les droits normaux.

Figure 13 – À l'aide de l'utilitaire elevate, une commande est demandée pour élever ses droits

L'invite de contrôle de compte d'utilisateur apparaîtra toujours, mais le temps sera toujours économisé, car pas besoin de lancer une nouvelle invite de commande en tant qu'administrateur et de ressaisir la commande. Appuyez simplement sur la flèche vers le haut (répétez la commande), puis Clé d'accueil(allez au début de la ligne) et entrez elevate /k. Bien sûr, c'est une demi-mesure, mais si vous travaillez souvent avec la ligne de commande, cet utilitaire vaut la peine d'avoir dans votre arsenal.

Et puisque nous parlons de ligne de commande, nous ne pouvons pas ignorer les scripts, qui doivent aussi souvent être exécutés avec des droits élevés. Dans le contexte Menu Windows 7 la possibilité de s'exécuter en tant qu'administrateur n'est fournie que pour les scripts interpréteur de commandes, c'est-à-dire pour chauve-souris et cmd. Cependant, en utilisant l'ensemble d'utilitaires Elevation PowerToys, vous pouvez étendre la liste en ajoutant WSH et PowerShell, ainsi que la possibilité d'exécuter des scripts pour le compte d'un autre utilisateur, y compris le système.

Enfin, il existe une méthode qui permet de lancer immédiatement avec tous les droits non seulement la ligne de commande, mais également n'importe quel programme sans aucune invite UAC.

Lancer des programmes sans invite UAC

Il suffit de travailler avec le contrôle de compte d'utilisateur pendant quelques semaines pour déterminer la liste des applications qui, une fois lancées, affichent une boîte de dialogue UAC. Pour chacun d'eux, vous pouvez créer un raccourci qui lancera le programme sans aucune invite. Vous pouvez également créer un raccourci vers la boîte de dialogue Invite de commandes et/ou Exécuter, à partir de laquelle toutes les tâches seront déjà effectuées avec tous les droits d'administrateur.

Ceci est implémenté à l'aide du planificateur de tâches, qui vous permet d'exécuter des tâches avec les droits les plus élevés accordés à l'utilisateur. Lorsque le programme est lancé par un administrateur, il reçoit immédiatement tous les droits, donc l'invite ne s'affiche pas (l'utilisateur moyen a des droits limités, bien sûr). Cette méthode décrit en détail par mon collègue, et il existe même un utilitaire avec lequel vous pouvez créer de tels raccourcis en faisant glisser et en déposant des raccourcis de programme réguliers. Bien entendu, vous pouvez exécuter des applications automatiquement au démarrage du système, si vous le spécifiez immédiatement dans le planificateur ou si vous placez le raccourci créé au démarrage.

Conclusion

Comme vous pouvez le constater, vous pouvez organiser votre travail quotidien sous Windows 7 de manière à ce que le contrôle de compte d'utilisateur soit presque invisible, même si vous aimez bricoler le système. Lors de sa configuration à partir du panneau de commande Contrôle UAC ne vous dérange pratiquement pas, grâce aux changements intervenus dans Windows 7. Pour aider les amateurs de ligne de commande, il existe des utilitaires qui facilitent l'exécution de commandes et de scripts en tant qu'administrateur, et le lancement de n'importe quel programme sans invite peut être configuré à l’aide du planificateur de tâches.

Bien sûr, si vous installez plusieurs applications quotidiennement, vous verrez plus souvent les invites UAC. Mais pour l'expérimentation et la sélection programmes adaptés meilleur ajustement machines virtuelles, et là, le contrôle de compte d'utilisateur peut être désactivé.

J'ai résumé dans un tableau tous les outils décrits dans cet article qui vous aideront à accélérer votre travail sur un système avec le contrôle de compte d'utilisateur activé.

| Action | Outil facile à utiliser |

|---|---|

| Paramètres dans le panneau de configuration | Non requis |

| Configuration à l'aide des utilitaires système | |

| Lancer et exécuter d'anciennes applications |

|

| Travailler sur la ligne de commande |

|

| Exécuter des scripts |

|

| Sélection et test des candidatures | Machine virtuelle |

Bonne journée, chers lecteurs !

Le contrôle de compte d'utilisateur est un système Composant Windows, apparu pour la première fois sous Vista, a résisté à l'épreuve du temps, puisqu'il est également présent dans Windows 10. De nombreux utilisateurs n'aimaient pas le caractère très intrusif de la fenêtre demandant l'autorisation d'apporter des modifications sur l'ordinateur lors de l'installation d'un programme. Par conséquent, les utilisateurs demandent le plus souvent comment désactiver le contrôle de compte d'utilisateur. Entrées Windows ou UAC.

Qu’est-ce que l’UAC et pourquoi est-il nécessaire ?

UAC ( Compte utilisateur Control) ou User Account Control sont apparus pour la première fois dans Vista et ont ensuite migré vers toutes les versions ultérieures de Windows. Son idée est d'empêcher les modifications non autorisées sur l'ordinateur à l'insu de l'utilisateur. Bien entendu, cela est fait pour augmenter la sécurité du système et réduire le risque d’infection par des virus. Ce n'est pas une panacée à tous les maux, mais l'activation de l'UAC établit une ligne de défense supplémentaire pour votre système et augmente la sécurité, en complément de tous les autres moyens de protection (antivirus, pare-feu...)

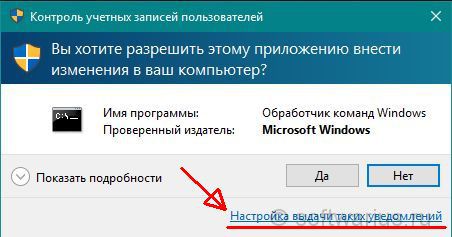

Une boîte de notification apparaît lorsque vous essayez d'apporter des modifications nécessitant des droits d'administrateur, telles que l'installation nouveau programme dans les fichiers programme. Si vous êtes administrateur, cliquez simplement sur OK. Si vous disposez d'un compte utilisateur standard, une notification apparaîtra vous demandant de saisir votre mot de passe administrateur pour poursuivre l'installation. De plus, les droits d'administrateur ne sont accordés à l'utilisateur que lors de l'installation du programme ; une fois l'installation terminée, les droits sont supprimés.

Comment désactiver l'UAC ?

Pour accéder à la fenêtre Paramètres UAC Il existe plusieurs manières de désactiver ce contrôle. Je vais en décrire quelques-uns.

La première consiste simplement à entreprendre une action qui déclenchera une notification. Par exemple, lancez un programme de distribution récemment téléchargé sur Internet, même si vous l'avez déjà installé. Une fenêtre de notification apparaîtra vous demandant de cliquer sur le petit lien discret en bas à droite intitulé Configurer les notifications.

Deuxième - Recherche Windows. Cliquez sur l'icône en forme de loupe à droite de Démarrer ou appuyez sur la combinaison de touches Win+S. Et dans la recherche ci-dessous, saisissez soit ' uac'ou commencez à taper' contrôle‘. La meilleure correspondance apparaîtra en haut en tant qu'élément Modifier les paramètres de contrôle de compte d'utilisateur. Cliquez dessus avec la souris ou la touche Entrée.

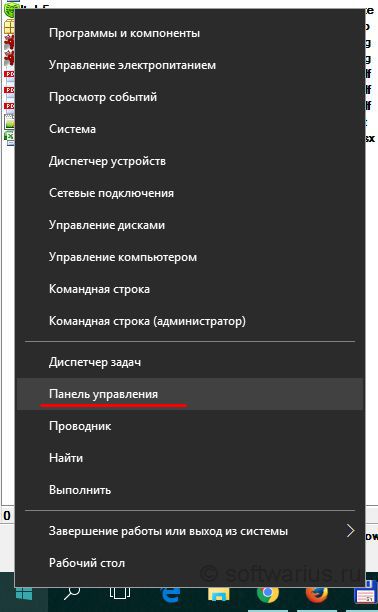

Une autre façon - menu contextuel Commencer. Cliquez clic droit sur le bouton Démarrer et sélectionnez Panneau de configuration.

Dans le Panneau de configuration, modifiez le mode d'affichage en Grand ou petites icônes et sélectionnez Comptes d'utilisateurs.

Lorsque nous arrivons aux paramètres de notification, le curseur par défaut est au niveau 3. Déplacez-le vers la position la plus basse (ne jamais notifier). Cliquez sur OK.

Ça y est, nous venons de désactiver l'UAC dans Windows 10. Et aucun redémarrage n'est requis, contrairement à Windows 7 par exemple.

Comment réactiver l'UAC ? Exactement pareil. Déplacez le curseur sur l’un des trois niveaux des paramètres, à l’exception du niveau le plus bas. Chacun d’eux signifiera réactiver l’UAC.

Si l'UAC ne vous dérange pas, mais que l'assombrissement du bureau lors de l'affichage d'une notification prend beaucoup de temps, essayez de déplacer le curseur vers la deuxième position à partir du bas :

Pour quelles raisons désactivez-vous l’UAC sur votre ordinateur ? L'importunité excessive et les apparitions fréquentes sont-elles gênantes ? Partagez dans les commentaires.

Introduction : L'une des dernières fonctionnalités majeures présentes dans Windows Vista est le contrôle d'accès utilisateur (UAC). Dans cet article, Scott Lowe donne examen détaillé UAC et explique comment modifier ses paramètres de fonctionnement.

L'annonce publicitaire de Microsoft a reçu une attention particulière nouvelle fonctionnalité dans le système de sécurité de Windows Vista. Du point de vue de l'utilisateur, l'une de ces fonctionnalités, le contrôle d'accès utilisateur (UAC), constitue probablement l'amélioration la plus notable. L'UAC est un mécanisme par lequel les utilisateurs (et même les administrateurs) peuvent effectuer des tâches simples. Tâches Windows, en utilisant des droits non administratifs, ou résolvez-les en tant qu'utilisateurs ordinaires. Avant d'effectuer des tâches administratives, les utilisateurs doivent approuver activement les actions susceptibles de présenter un risque potentiel pour l'ordinateur.

Dans cet article, je vais vous donner description détaillée travail interne UAC, et je vais vous montrer quelques étapes par lesquelles vous pouvez modifier le fonctionnement de cette nouvelle fonctionnalité.

Le fonctionnement interne de l'UAC en révèle beaucoup sur la façon dont cette fonctionnalité protège votre PC. Tout d’abord, parlons de ce qui a inspiré le développement de l’UAC.

Problème : Windows XP et installations automatiques

En pré-Vist Versions Windows En plus de se connecter au système, l'utilisateur a reçu un mot de passe d'accès. Un utilisateur qui ne disposait pas de droits d'administrateur pouvait accéder à une zone de ressources ne nécessitant pas de droits d'administrateur. Les utilisateurs membres du groupe administratif ont eu la possibilité d'utiliser tous les éléments disponibles sur ordinateur local ressources.

En termes de facilité d'utilisation, ce niveau l'autorisation était parfaite. Mais du point de vue de la sécurité, ce n’était pas si génial, même pour les professionnels de l’informatique. Imaginez le potentiel d’installation accidentelle de logiciels espions logiciel. L'installation en mode drive-by se produit lorsque vous visitez, accidentellement ou intentionnellement, un site contenant code malveillant, dont vous n'avez aucune idée. Au cours des deux dernières années, les scanners espions ont considérablement amélioré leurs capacités, mais jusqu'à présent, aucune solution universelle n'est apparue sur le marché qui protégerait contre toutes les menaces connues. Même si un tel produit existait, des problèmes de menaces inconnues se poseraient toujours. De nouveaux logiciels espions font leur présence chaque jour et il faut un temps considérable aux développeurs pour identifier ces nouveaux problèmes et mettre à jour leurs produits.

Si vous êtes connecté à Windows XP en tant qu'utilisateur disposant de privilèges administratifs, lorsque le débordement se produit, le logiciel espion est installé sur votre ordinateur sans que vous ne vous en rendiez compte. Ce logiciel espion peut prendre n'importe quelle forme, depuis un simple outil de capture de clavier apparemment inoffensif qui mémorise tout ce que vous tapez et envoie les résultats à une adresse prédéfinie. À un moment donné, vous pourrez peut-être fermer la porte dérobée, ce qui permettra à un attaquant de pénétrer dans votre système et de commettre son sale boulot.

Pire encore, plus le logiciel espion est intégré dans votre système, plus il est difficile de le supprimer. Cela peut impliquer réinstallation complète systèmes, ce qui nécessitera des heures de travail.

Note: Lorsque vous installez Windows XP, l'assistant d'installation accorde des droits d'administration à tous les comptes locaux.

Eh bien, bien sûr, vous pouvez dire que vous savez tout cela depuis longtemps ; cependant, dans l'organisation où vous travaillez, vous êtes obligé d'autoriser les utilisateurs à se connecter en tant que administrateur local Par diverses raisons. Par exemple, de nombreux utilisateurs (qui ont le contrôle) trouvent important de pouvoir installer une nouvelle application sur leur ordinateur. Malheureusement, ils ont souvent raison. Faire des affaires sur Internet nécessite souvent l'installation de nouveaux contrôles ActiveX ou d'autres types d'applications. Bien sûr, ce n'est pas le plus meilleure issue, mais il vaut mieux laisser les gens assumer leurs responsabilités directes plutôt que de les payer pour asseoir leur pantalon et cracher au plafond, en laissant tout à l'informatique.

Résoudre le problème : Windows Vista et UACIntroduction L'UAC de Windows Vista est conçu pour apprivoiser la bête et ramener le chaos à l'ordre. Sous Vista, lorsqu'un utilisateur disposant de droits d'administrateur est activé dans le système, il reçoit non pas un, mais deux types d'accès : un accès administratif et un mot de passe d'accès utilisateur standard. Mot de passe accès régulier utilisé pour démarrer le PC. Le résultat final est que l'administrateur exécute le système avec des droits plus limités que s'il se connectait à Windows XP. Tant que le besoin existe, le deuxième accès – cette fois avec des droits d’administrateur – n’est pas utilisé.

Une situation se produit lorsque, par exemple, un utilisateur disposant de droits d'administrateur lance le programme du panneau de configuration et tente de modifier les paramètres. L'UAC de Windows Vista bloque alors la fenêtre, indiquant qu'une autorisation est requise pour continuer. Lorsque vous choisissez d'autoriser les actions administratives, en utilisant l'accès administratif, vous accordez une autorisation qui permet aux applications de s'exécuter avec des privilèges plus élevés. L'image A vous montre la boîte de dialogue UAC standard. Si vous souhaitez autoriser l'action, cliquez sur Continuer.

Image A

L'UAC vous demande si vous allez poursuivre l'action.

Si tu voyais publicités"Mac vs PC" sur le site d'Apple, on s'est rendu compte que cette boîte de dialogue est un point de discorde entre PC et Mac, la sécurité du PC étant en retard par rapport à celle du Mac. En fait, la situation n'est pas si mauvaise. En effet, même si cela exaspère de temps en temps, la situation est plus favorable, puisque nouveau système donne une commande visuelle indiquant que quelque chose se passe, donnant ainsi à l'utilisateur la possibilité d'annuler l'action.

L’irritation est l’un des résultats dont je vais vous aider à vous débarrasser en la décrivant dans cet article. Je vais vous montrer comment désactiver l'UAC et comment faire en sorte que applications spéciales toujours travaillé dur.

Désactiver complètement l'UACJe ferai une brève introduction à cette section : je vous déconseille d'effectuer cette action, même sur votre propre ordinateur. Combien je déteste permettre cette action, même lorsque je prêche sur les dangers" pression accidentelle boutons" sur les serrures, ce qui entraîne le lancement de logiciels espions qui harcèlent les étudiants et les utilisateurs, à tel point que j'oublie parfois mes propres recommandations. L'été dernier, alors que j'étais pressé d'accomplir une des tâches, j'ai eu quoi à Cela semblait d'abord être une boîte de dialogue système et j'ai cliqué sur le bouton OK. Dès que j'ai relâché le bouton de la souris, j'ai réalisé que le "bouton OK" sur lequel je venais de cliquer était un bloqueur de site Web. Après seulement quelques heures, mon système. a été infecté par un logiciel espion.

La leçon à en tirer est que même ceux d’entre nous qui font cela au nom de la vie sont eux-mêmes victimes de logiciels espions. Si l'UAC est présent, cela se produit en raison de au moins, une autre barrière entre nous et eux.

Mais si vous trouvez l'UAC trop ennuyeux, vous pouvez le désactiver et continuer à travailler. Il existe plusieurs façons de désactiver l'UAC. Je vais vous montrer comment procéder à l'aide du Panneau de configuration, Éditeur de registre(éditeur de registre) et stratégie de groupe (stratégies de groupe).

Toutes les solutions fournies dans cet article nécessitent que vous vous connectiez en tant qu'utilisateur disposant de droits d'administrateur. Cependant, pour la plupart des solutions, vous ne pouvez pas utiliser de compte administrateur local. Ce compte ne permet pas de vérification administrative. Utilisez un autre compte, à savoir un membre du groupe administratif local.

1. Désactivation de l'UAC en utilisant MSConfig

Sur les nouvelles machines, pour changer le mode de fonctionnement de l'UAC, vous pouvez utiliser MSConfig :

- Allez dans Démarrer | Tous les programmes (tous les programmes)| Accessoires (standard)| Courir (courir).

- Dans la zone Exécuter, tapez « msconfig », puis cliquez sur .

- Dans la fenêtre Configuration du système, sélectionnez l'onglet Outils, comme illustré dans la figure B.

- Dans la colonne Nom de l'outil, recherchez l'option Désactiver l'UAC.

- Cliquez sur le bouton Lancer.

- Redémarrez votre système.

Onglet Outils dans la fenêtre Configuration du système.

2. Désactivez l'UAC via le panneau de configuration

Si vous travaillez sur plusieurs machines, le moyen le plus simple de désactiver l'UAC consiste à désactiver cette fonctionnalité via le Panneau de configuration. Pour atteindre cet objectif, suivez les étapes suivantes :

3. Désactivation de l'UAC via l'Éditeur du RegistreLa troisième façon de désactiver l'UAC consiste à utiliser l'éditeur de registre. Changement touches spéciales sur chaque Ordinateur Vista, vous pouvez désactiver l'UAC. Voici les étapes de cette action :

- Lancez l’Éditeur du Registre.

- Recherchez la clé suivante : HKEY_LOCAL_MACHINE Software Microsoft Windows Système de politiques de version actuelle.

- Modifiez la valeur de l'entrée EnableLUA sur "0". Même si vous souhaitez réactiver l'UAC, suivez ces instructions, mais modifiez la valeur de l'entrée EnableLUA sur « 1 ». Voir l'image E pour voir l'image sur l'écran.

- Lorsque vous avez terminé, redémarrez votre ordinateur pour activer les modifications des paramètres.

Activez la clé LUA dans l'Éditeur du Registre (éditeur de registre). 4. Gestion/désactivation de l'UAC via les stratégies de groupe

Si vous disposez de nombreux ordinateurs et que vous souhaitez modifier le mode UAC sur toutes les machines, le plus la meilleure façon sera l’utilisation de la stratégie de groupe. La méthode de stratégie de groupe est également la plus granulaire et vous donne la possibilité de définir le plus différents paramètres liés à l’UAC. Je vais vous montrer comment faire cela en utilisant outil administratif politique de groupe local.

- Allez dans Démarrer | Tous les programmes (tous les programmes)| Accessoires (standard)| Courir (courir).

- Dans la fenêtre Exécuter, tapez « secpol.msc » et cliquez sur .

- Lorsque le contrôle de compte d'utilisateur vous demande l'autorisation de continuer, cliquez sur Continuer.

- Rechercher la configuration de l'ordinateur | Paramètres Windows ( Installations Windows)| Paramètres de sécurité| Politiques locales ( politiques locales)| Options de sécurité. Vous verrez l’écran montré sur l’image F.

- Sélectionnez le GPO que vous souhaitez modifier et modifiez les paramètres avec les valeurs requises. La liste ci-dessous vous montre tous les paramètres de stratégie de groupe liés au contrôle d'accès des utilisateurs.

Éditeur d’objets de stratégie de groupe.

Il existe un certain nombre d'options liées au contrôle d'accès des utilisateurs :

Contrôle de compte d'utilisateur : mode d'invite amélioré pour le compte d'administrateur intégré - Ce paramètre affecte le comportement de l'UAC lors de l'utilisation du compte d'administrateur intégré.

- Activé : lors de l'exécution d'une application nécessitant des droits d'administrateur, le compte d'administrateur intégré affectera l'UAC.

- Désactivé (par défaut) : le compte administrateur intégré lancera toutes les applications sans autre invite.

Contrôle de compte d'utilisateur : conseil pour les administrateurs Mode administrateur Mode d'approbation – ce paramètre affecte ce qui se passe lorsqu'un administrateur (autre que le compte administrateur intégré) exécute une application privilégiée.

- À prendre sans invite : il s’agit du paramètre le plus dangereux et ne doit être utilisé que dans un environnement sûr. Les applications restreintes s'exécutent avec des droits d'administrateur sans aucune intervention.

- Astuce de mot de passe : l'utilisateur est invité à fournir un nom d'utilisateur et un mot de passe pour un utilisateur disposant de droits d'administration.

- Invite d'autorisation (par défaut) : il s'agit du comportement normal de l'UAC, et elle invite l'utilisateur (en supposant qu'il dispose de droits d'administrateur) à autoriser ou à refuser l'autorisation d'exécuter une application avec des droits d'administrateur.

Contrôle de compte d'utilisateur : mode de fonctionnement rapide amélioré pour les utilisateurs réguliers– Ce paramètre détermine ce qui se passe lorsqu'un utilisateur normal tente d'exécuter une application privilégiée.

- Astuce de mot de passe (par défaut pour les versions domestiques) : invite l'utilisateur à fournir un nom d'utilisateur et un mot de passe pour un utilisateur disposant de droits d'administration locaux.

- Refuser automatiquement les demandes lors de l'installation (défini par défaut sur les éditions Enterprise) : les utilisateurs recevront des messages indiquant que l'accès à l'application a été refusé.

Contrôle de compte d'utilisateur : détection d'installation d'application et conseil d'installation– que répondra le système UAC à une demande d’installation de nouveaux programmes ?

- Activé (par défaut pour les éditions familiales) : installez les applications qui nécessitent privilèges administratifs, lancera une invite UAC.

- Désactivé (par défaut pour problèmes d'entreprise) : étant donné que de nombreuses applications d'installation sont contrôlées via politiques de groupe, aucune intervention ou confirmation de l'utilisateur n'est requise.

Contrôle de compte d'utilisateur : exécuter uniquement les modules exécutables autorisés et confirmés– si les applications en cours d’exécution nécessitent une chaîne (infrastructure) PKI validée et certifiée clés publiques)?

- Activé : nécessite que l'application dispose d'une chaîne PKI (Public Key Infrastructure) autorisée et certifiée avant de pouvoir s'exécuter.

- Désactivé (par défaut) : ne nécessite pas que l'application ait le consentement pour s'exécuter.

Contrôle de compte d'utilisateur : lancez uniquement les applications UIAccess installées dans endroit sûr– Les applications qui nécessitent une exécution avec une couche UIAccess intégrée doivent être dans zone de sécurité systèmes.

- Activé (par défaut) : une application avec intégration UIAccess ne se lancera que lorsqu'elle se trouve dans une zone sécurisée du système.

- Désactivé : une application avec intégration UIAccess se lancera quel que soit l'emplacement des programmes en cours d'exécution.

Contrôle de compte d'utilisateur : exécutez tous les administrateurs en mode d'approbation administrateur - exécutez tous les utilisateurs, y compris les administrateurs, en tant qu'utilisateurs normaux. Cela active ou désactive effectivement l’UAC. Si tu changes cette installation, vous devrez redémarrer le système.

- Activé (par défaut) : le mode d'approbation administrative et l'UAC sont activés.

- Désactivé : désactivez le mode d'approbation UAC et administrateur.

Contrôle de compte d'utilisateur : activez le mode sécurisé du PC lorsque l'invite de démarrage apparaît – Lorsque l'UAC est activé et que l'invite de démarrage apparaît, remplacez Windows Vista par mode sans échec par opposition au mode utilisateur standard.

- Activé (par défaut) : cible des demandes de téléchargement travail sécuritaire PC.

- Désactivé : cible des demandes de téléchargement travail standard PC.

Contrôle de compte d'utilisateur : virtualise les échecs d'écriture de fichiers et de registre pour chaque utilisateur. Ce paramètre permet de rediriger les échecs d'écriture d'applications héritées vers certains endroits dans le registre et système de fichiers, atténuant l'impact de ces applications, qui ont longtemps été exécutées avec des droits d'administrateur et d'application pour accéder à %ProgramFiles%, %Windir% ; %Windir%system32 ou HKLMSoftware. En bref, cette clé permet de maintenir la compatibilité en arrière-plan avec applications héritées, qui ne souhaite pas s'exécuter en tant qu'utilisateur standard.

- Activé (par défaut) : les applications écrivant des données dans des zones protégées seront redirigées vers d'autres emplacements.

- Désactivé : les applications qui écrivent des données dans des zones protégées planteront.

Sélectif désactivation de l'utilisateur Contrôle d'accès

Toutes les applications ne sont pas marquées pour déclencher un avertissement UAC lors de leur chargement. Cependant, de nombreuses applications nécessitent d'être exécutées avec les droits d'administrateur activés pour fonctionner correctement. Pour gérer cette situation, vous pouvez marquer l'application afin qu'elle se charge avec des droits d'administration à chaque fois qu'elle est exécutée. Pour que ce soit exactement comme ça :

- faites un clic droit sur les programmes de démarrage associés aux applications ;

- dans le menu court, sélectionnez l'option Propriétés ;

- sur la page des propriétés, sélectionnez le raccourci Compatibilité ;

- Sous l'en-tête Niveau de privilège, cochez la case à côté de "Exécuter ce programme en tant qu'administrateur". ce programme en tant qu'administrateur) comme indiqué sur l'image G ;

- cliquez sur OK.

Onglet Compatibilité des applications.

Pour certaines applications, l'option « Exécuter ce programme en tant qu'administrateur » peut ne pas être disponible. Il y a plusieurs raisons à cela :

- vous n'êtes pas connecté en tant qu'utilisateur disposant de droits d'administrateur ;

- l'application ne peut pas être lancée avec les droits téléchargeables ;

- l'application fait partie système opérateur. Les applications du système d'exploitation ne peuvent pas être modifiées de cette manière.

L'UAC peut avoir un élément de nerd en matière de sécurité du système, mais elle est inestimable en matière de sécurité du système, en particulier pour les utilisateurs d'ordinateurs personnels. Utilisateurs Mac et Linux pendant longtemps traitait de systèmes de sécurité de base similaires, mais pour les utilisateurs Situation des fenêtres prend forme d'une manière nouvelle. Dès que Utilisateurs Windows Une fois habitués à la nouveauté, ils apprécieront la sécurité supplémentaire.